暴富、反水、圍剿……Conti勒索組織魔幻的2021年

2021年最賺錢的勒索組織是誰?

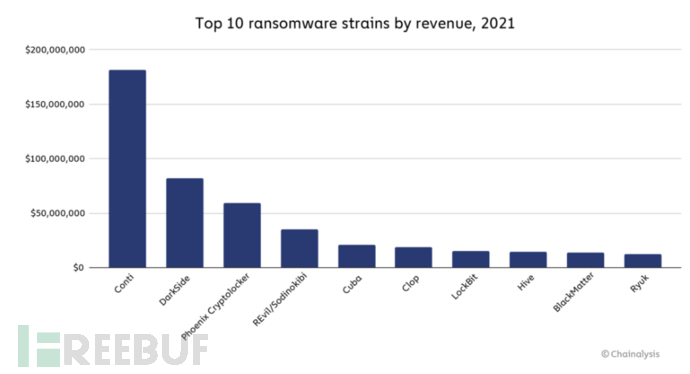

當筆者將這個問題扔給圈內的朋友和同事時,得到的答案大多都是BlackMatter、REvil、DarkSide、LockBit等全球臭名昭著的勒索組織。畢竟那些耳熟能詳的新聞,和動輒上億的勒索贖金讓很多人都印象深刻。

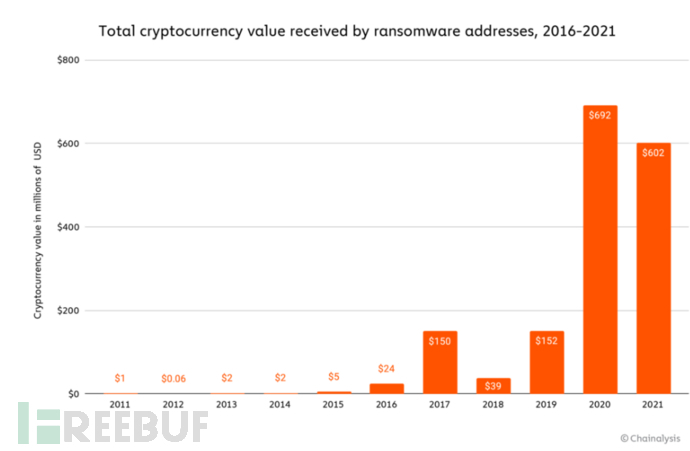

但在2022年2月,一份由英國、美國和澳大利亞網絡安全機構聯合發布的調查報告揭開了答案。數據顯示,在過去的2021年,全球范圍內勒索軟件威脅正持續增加,企業、機構和組織在過去一年中支付的贖金總額超過6億美元。

令人大跌眼鏡的是,勒索贖金收入排名第一的,卻是那個名氣不是最大的Conti勒索組織,共計獲得1.8億美元數據,約占總金額的三分之一,堪稱2021年最會收贖金的勒索組織。

不僅如此,Conti還是近兩年攻擊力最強的勒索組織。自2020年開始,Conti勒索組織連續發起400多起針對美國和國際公司、組織的勒索攻擊,其攻勢之兇猛讓美國國土安全部網絡安全與基礎設施安全局、聯邦調查局和國家安全局聯合發布緊急預警,獲得了一系列的戰績:

- 2021年5月,攻擊愛爾蘭衛生服務執行局并竊取700GB敏感文件;

- 同年5月,攻擊美國俄克拉荷馬州塔爾薩市并竊取18000多份敏感文件;

- 9月,攻擊日本電子產品供應商并竊取1.5TB數據;

- 11月攻擊英國倫敦高端珠寶商并竊取大量名人、政治家和國家元首數據文件。

這些勒索攻擊雖然沒有登錄“2021年年度十大勒索攻擊事件名單”,但卻給Conti勒索組織帶來了令人眼紅的巨額贖金,甚至引起了美國執法部門對其進行圍剿。

而一個如此厲害的勒索組織,卻在2021年發生了一件令無數人震驚的事件:Conti勒索組織因內部分贓不均,成員怒而反水,直接公布了Conti的C2服務器IP地址和一個113 MB的檔案,其中包括黑客工具、俄文手冊、培訓材料和幫助文檔,讓圈內人爽爽地吃了一次瓜。

今天,咱們就來好好盤一盤這個略顯魔幻的Conti勒索組織。

雙重勒索的典型代表

Conti勒索組織最早出現在2019年年底,如今已經成為主要的勒索軟件即服務(RaaS)運營商之一,自出現以來即開始大規模招收附屬成員,發展極為快速。

因其惡意軟件傳播、攻擊手法和流行的Ryuk勒索家族相似,故被認為是后者的變種。而Ryuk軟件是由大名鼎鼎的俄羅斯Wizard Spider網絡犯罪組織運營,這也讓Conti勒索組織更顯的神秘和強大。

經過近半年時間的準備,Conti勒索組織開始展露出它的獠牙。

自2020年5月開始,Conti勒索組織開始頻繁發起勒索攻擊,并持續活躍至今。該勒索組織主要通過釣魚郵件、利用其他惡意軟件、漏洞利用和遠程桌面協議(RDP)暴力破解進行傳播,組合利用多種工具實現內網橫向移動。

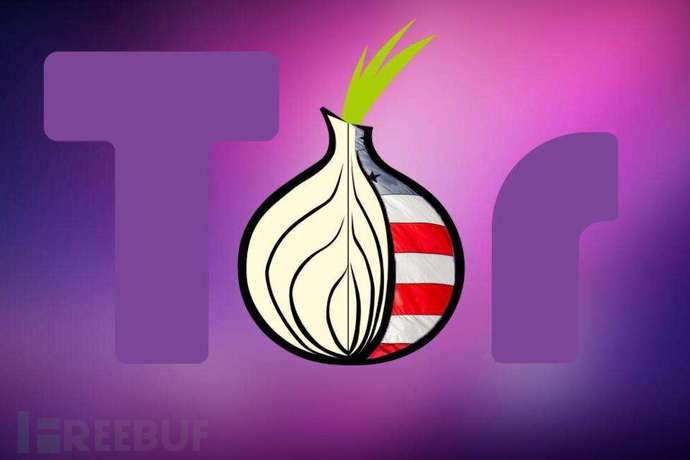

2020年7月,Conti勒索組織利用匿名化Tor建立贖金支付與數據泄露平臺,開始了其雙重勒索攻擊的新大門。

所謂雙重勒索攻擊,是區別于傳統的加密數據-勒索贖金的攻擊方式,雙重勒索會在加密目標數據之前,先將部分機密數據進行下載,然后再加密數據并向目標勒索贖金。

雙重勒索攻擊的特殊之處在于,當企業拒絕支付贖金獲取解密工具時,攻擊者手中還掌握了另一個勒索籌碼,即在網站上泄露一小部分預先下載的數據,這些數據所有人都可以公開訪問。隨后,他們會再次威脅目標用戶,如果不支付贖金將數據全部公開,或者在放在暗網上公開售賣,以此提高勒索成功率。

官方調查的數據表明,有相當一部分目標是因為害怕機密數據被曝光而支付了贖金。Conti勒索組織是雙重勒索攻擊的典型代表,幾乎每一次勒索攻擊都使用了雙重勒索模式。這大概也是它能夠豪取1.8億美元贖金的原因,既可以通過勒索收贖金,又可以通過賣數據來獲得收益。

隨后,Conti勒索組織開始大肆進行勒索攻擊區。

據安天科技統計的Conti勒索組織受害者信息顯示,自Conti勒索組織通過Tor建立網站以來,其累計公布的受害者信息已經達到六百多個,涉及的組織、機構和企業近500個,且還可能存在部分未公開的目標,其兇猛程度可見一斑。

在2020年春季至2021年春季期間,美國本土及國際組織遭遇了400多次網絡攻擊,其中使用Conti勒索軟件的數量正在急劇上升。由于Conti勒索組織的攻擊目標大多都是美洲地區,高強度、高頻率的攻擊讓美國大感“吃不消”。2021年5月,美國CISA、FBI和NSA三大機構聯合發布緊急報告稱,各組織、機構和企業應盡快更新系統,以應對日益強烈的Conti勒索攻擊。

入侵、加密步步為營

Conti勒索組織之所以能夠遠遠甩開其他組織,豪取1.8億美元的贖金,除了雙重勒索策略外,還和他步步為營、目標明確的攻擊策略密不可分。

Conti的所有行為都是為了最后的贖金,而為了能夠成功拿到贖金,他們在發起攻擊前一般會進行周密的部署。

策略一:勒索即服務

Conti勒索組織采用的是當下典型的勒索即服務,即由核心團隊管理惡意軟件和TOR站點,再由招募到的一些外圍分支或下屬機構執行數據竊取和勒索部署的工作。按照此前披露的消息,核心團隊在每次勒索成功后可以賺取20%~30%的贖金,其余部分則歸具體實施攻擊的組織進行分配。

勒索即服務的強大之處在于讓他們可以迅速壯大隊伍,廣泛招募攻擊者為他們服務。其優勢在于大大提高了勒索攻擊速率,降低了發起攻擊的門檻,由一個團隊變成了多個團隊發起攻擊,使得大規模攻擊成為可能。Conti勒索組織只需抽取這些攻擊者的利潤即可,堪稱穩賺不賠。

策略二:時刻更新武器庫

“工欲善其事,必先利其器”。一次勒索攻擊能否成功,很大程度上取決于攻擊者的武器庫。這也是Conti勒索組織能夠將“勒索即服務”的模式運轉下去的有力保障。反過來,正因為將攻擊以服務的形式輸出,Conti勒索組織才能集中時間和精力做好武器庫的更新,并形成一個良性循環。

事實上,在武器庫更新上,Conti勒索組織一直保持著極高的敏感度。例如,2021年12月9日(CVE-2021-44228)Log4Shell的漏洞利用被公布到網絡,Conti組織僅在3天后,即12月12日就將其加入工具庫,開始對VMware vCenter Server發動攻擊。

同時,Conti勒索組織還對圈內很多已經公開的漏洞保持著關注度,例如Windows打印后臺處理程序服務中的SMB服務器(包括EternalBlue)、PrintMonamine(CVE-2021-34527)或Microsoft Active Directory域控制器系統中的Zerologon(CVE-2020-1472)等。

策略三:勒索攻擊閃電戰

Conti勒索組織攻擊的顯著特點就是“快”,因此他在攻擊第一步——獲得初始網絡訪問權限上不拘泥于某一種方法。例如他們會從已經擁有訪問權限的組織那里直接花錢購買;或者是通過僵尸網絡進行傳播;或者是利用魚叉式網絡釣魚郵件進行分發;總之什么方法有效就用什么方法。

和傳統部署勒索軟件不同的是,Conti勒索組織幾乎從不直接部署軟件,而是選擇了輕量級的加載程序,以此規避防病毒軟件的檢測。Conti勒索軟件還支持令行執行參數,可以讓它快速加密本地磁盤、特定網絡共享甚至文件中定義的網絡共享列表。

這種方式最大的優勢就是“精準破壞”,可以有效降低攻擊被發現的概率,比如攻擊者可以定向爆破服務器,此時系統中其他地方依舊安全,這就可以降低系統識別出攻擊的可能性,以至于被系統被加密了,企業都沒有注意到。

這套打法看起來和二戰初期的閃電戰頗為類似,其最終的目的就是在對方反應過來之前,迅速完成自己的戰略目標,以此提高勒索攻擊的成功率。事實也是如此,很多企業都淪陷在這一套電戰式的勒索攻擊之中。

分贓不均成員跳反

別看Conti 勒索組織如此牛逼,但在2021年同樣爆發了一件十分魔幻的事件:團隊成員因為分贓不均而悍然反水,直接在互聯網上公開了Conti勒索軟件的核心資料,上演了一波現實版“無間道”。

而這起“無間道”的原因竟然是因為Conti勒索組織成員之間分贓不均。

據反水成員在社交平臺上稱,之所以公布Conti勒索組織的內部資料,是因為勒索攻擊之后,其他團隊成員都獲得了數百萬美元的收益,但是他卻僅僅拿到了1500美元,兩者相差數千倍之多。這也意味著,Conti勒索組織并未遵守20%-30%的行業慣例。

如此的利益分配模式擱誰都不能忍,因此該成員直接跳反,并將所掌握的Conti勒索軟件的資料全部進行公開。被公開的文件總共51個,其中大部分的文件名以及操作手冊內容都使用到了俄語。而這些被公開的文件中包含了竊取數據、檢測殺軟、對抗殺軟、網絡掃描、遠程控制等各方面的工具。目前,這些資料已經全部被上傳至暗網中。

這對Conti勒索組織來說是一個巨大的打擊。由于Conti勒索組織的操作手冊的含金量非常高,因此這些核心資料不僅會被研究,以針對性提高企業反勒索攻擊的能力;還有可能會被同行拿去研究,以此提高其攻擊水平。

且此次泄密暴露出勒索軟件團伙的組織成熟度,以及他們在針對全球公司發動攻擊時使用的流程和經驗。同時也暴露了勒索軟件即服務操作的脆弱性,因為任何一個不滿意的加盟成員都可能會導致攻擊中使用的精心制作的培訓信息和資源暴露。

在此次公開的內容中,還有一份詳細的攻擊教程。該教程很詳細的列出該團伙的攻擊步驟,其大體的攻擊思路主要分為以下幾個方面:

- 通過獲取設備訪問權限,了解設備所屬公司,再重點了解該公司的收入情況等。

- 通過獲取設備訪問權限,在內網繼續橫向滲透。獲取跟多設備權限后部署遠控軟件,為后續攻擊操作做好準備。

- 在內網設備中掃描文件,通過文件名認定可能有價值的文件。并利用同步數據軟件回傳這些數據。例如:“會計”、“銀行”、“2020”、“2021”、“保險”、“條款”等都是他們認為可能有價值的文件名關鍵詞。

- 部署勒索軟件,準備針對性事件報告:詳細列出受害者官網地址、收入情況、企業規模等信息。

有專家表示,該成員公開的內部資料和幾個活躍的Conti勒索攻擊案例相符合。這意味著這些被泄露的資料可信度較高,內部成員反水泄露信息的事件因此得以確定。

結語

暴富、反水、圍剿......這就是Conti勒索組織魔幻的2021年。在這魔幻的背后,所透露出來的是勒索攻擊正在向產業化發展:他們越來越專業,分工越來越細化,勒索途徑越來越多樣化。

如今,勒索攻擊已經成為全世界的毒瘤,以Conti為代表的勒索組織趨利性越發明顯,搞錢是他們的唯一目標,為了實現這個目標可以無所不用其極。

這意味著,未來全球面臨的勒索攻擊威脅將變的更加嚴峻,不僅僅是企業,那些足以影響社會和民生的基礎設施同樣需要提高警惕,從Conti勒索組織的所作所為來看,它們將會是勒索攻擊的主要目標。