LaserShark無接觸式攻擊植入技術

目前已經有很多基于電磁、聲學和光側信道的攻擊方法來突破系統的物理隔離保護。然而所有這些方法在數據速率和距離上都是有限的,并且這些側信道攻擊的功能通常只是提供向外傳輸竊取的數據。因此作者提出了一種新的側信道攻擊方法—LaserShark來向物理隔離的系統內滲透數據。LaserShark無需任何額外的硬件,它通過將激光瞄準已經內置 LED并記錄其響應,可以實現長距離(25 m)、雙向和快速(18.2 kbps輸入& 100 kbps輸出)隱蔽通信通道。該方法可用于在CPU的GPIO接口上操作LED的任何辦公設備。

攻擊原理

1.側信道設備:

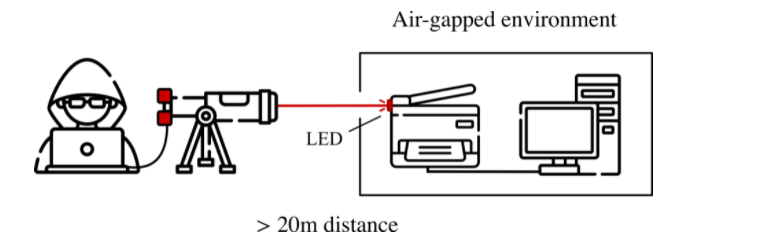

正如發光二極管的名稱所暗示的那樣,LED的設計和制造都是為了發出光。在辦公設備中,它們主要用于指示設備的狀態或實現顯示功能。然而,計算機設備的LED燈可以被用作接收器,從而建立了一個雙向通信通道。圖1描述了作者的攻擊的主要原理,使用強聚焦的激光束照射LED,LED燈會產生感應電流,如果此時設備在通用I/O接口上正在操作LED,則可以通過固件測量感應電流產生的相應電壓,用于傳輸數據。該設備LED是閃爍狀態的,這樣攻擊者就能夠觀察到用一個類似于用來聚焦激光的望遠鏡發出的光,在兩個方向上的傳輸只需要幾個100ms,因此攻擊是相當的隱蔽。

圖1 使用設備的LED的雙向隱蔽通道的示意圖

2.攻擊條件:

對于作者的攻擊者模型,假設已經通過軟件供應鏈形式在目標設備上產生了初始的“植入”(“SolarWinds”:利用SolarWinds的數字證書繞過驗證,并在休眠2周左右后會和第三方進行通信,并且根據返回的指令執行操作,包括傳輸文件,執行文件,重啟系統等。這些通信會偽裝成Orion Improvement Program 協議并將結果隱藏在眾多合法的插件配置文件中,從而達成隱藏自身的目的),例如,設備固件的定期更新可能會不注意地添加通過內置LED發送和接收數據的必要代碼。設備的特性,如內置的LED和電路細節,都是攻擊者所知道的。最后為了使攻擊成功,需要一條直接的視線來觀察和驅動LED。對于讀取和寫入通用IO(GPIO)接口,通常需要系統特權,然而攻擊者既不需要對設備進行物理訪問,也不要求硬件的所有者無意或有意地與設備進行交互。

3.滲透數據:

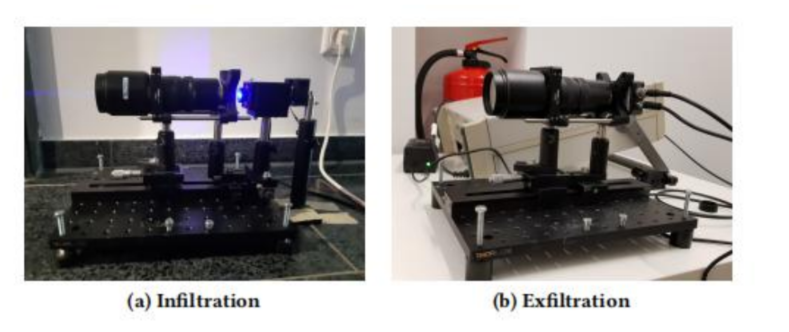

與目標設備相比,攻擊者完全可以自由地選擇必要的硬件,以便在攻擊者的隱蔽通道的末端建立穩定的通信。雖然在費用和設備大 小方面幾乎沒有上限,但攻擊者一般使用很容易獲得的家庭電源的移動消費組件來實施攻擊。作者的攻擊設備配置設置如圖2所示,激光束的波長是攻擊成功的關鍵,需要與目標LED的吸收范圍相匹配。在圖3的底部,作者展示了四種不同的激光器的波長,它們發出藍色/紫色(左邊的兩個峰值)、綠色(中間的峰值)和紅光(最右邊的峰值)。這清楚地表明并不是所有的激光器都可以用來誘導電流進入任何二極管。雖然藍色和紫色的激光對綠色工作良好,但這并不是對綠色電話的紅色LED,但對于綠色激光,它的表現恰好是相反的。有趣的是,紅色激光器只是擴寬了紅色二極管的范圍,而且超出了綠色二極管的吸收范圍。這四個激光模塊的功率差異很大,但所有的都在商業上沒有限制,范圍為5-150mW。小于5mW的常規激光模塊被認為是1-3R類,其光譜在405-980nm范圍內。更強大的設備可以發射100mW,屬于3B級,這種激光器只適用于固定波長,如405nm(紫色)、532nm(綠色)和650nm(紅色)。雕刻激光器是第4級。這些激光器通常使用的波長為450納米。使用這種激光器可以連接的距離取決于激光束聚焦的能力和由此產生的在LED上提高的光功率。使用的望遠鏡越好,距離就越大。作為作者對數據滲透評估的一部分,作者提供了不同光功率的測量。

圖2 攻擊者端用于(a)數據滲透和(b)數據外傳的望遠鏡、激光和示波器

圖3 YealinkSIP-T21PE2的led在25mW(上)處的吸收光譜和兩藍色/紫色、一個綠色和一個紅色激光模塊(下)的發射光譜

4.數據外傳:

與高精度產生光束相比,攻擊者末端對記錄目標設備發出的光信 號的要求不那么專業。在最簡單的情況下,一款配備消費者高速 攝像頭的現代智能手機就足夠了。這些相機以240幀/秒的速度捕捉光線,從而實現了適度的傳輸速率。此外,可橋接的距離受到相機靈敏度的限制。這兩個方面都可以通過使用專門的光學設備來改進,例如一個類似于用來聚焦激光束的望遠鏡,以及一個專用的光傳感器,如光電探測器(PD)。傳統的光電探測器的響應時間只有幾納秒和一個寬的光譜響應。然而,它們的靈敏度有限,而且活躍區域很小,這使得它們很難捕捉長距離的光信號。為了測量非常少量的光,作者因此使用了所謂的雪崩光電探測器(APD)。這些探測器會產生一個強電場來增加對入射光的靈敏度。當光子撞擊傳感器時,這個電場加速電子,通過沖擊電離產生二次電子。由此產生的電子雪崩產生了數百個增益因子,這種放大限制了探測器的可用帶寬為100kHz。盡管如此,這一速度還是大大超過了高速攝像機,并使作者能夠超過現有的隱蔽通道。

5.通信協議:

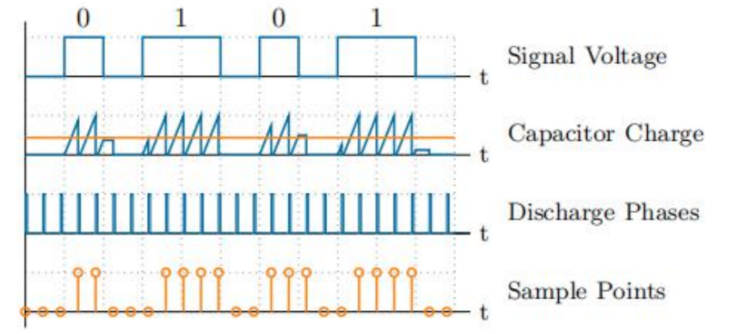

將數據滲透到沒有實時能力處理器的設備中,需要使用一種簡單和健壯的調制技術。對于作者的攻擊,作者使用了脈沖寬度調制(PWM)的變體:傳輸一個0位對應于一個短脈沖,而傳輸一個位是通過一個長脈沖實現的,如圖4(頂部)所示。該方案要歸功于上述的采樣策略。高值表示激光活動,低值表示關閉。激光器不活躍的插槽被用來區分單個位。因此,可實現的數據速率取決于零位和一位的比率。在隨后的實驗中,作者考慮最壞的情況(只發送1個脈沖)來報告數據速率的下界。然而,對于過濾數據,作者并不局限于特定的采樣策略,因為攻擊者可以在接收端隨意選擇他/她的硬件。因此,在辦公設備上,作者使用經典的開-關鍵控(OOK)來發送數據,即高值編碼一位,而低值表示零位。每個傳輸的持續時間是相同的t1位=t0位。

圖4 存在電容器時的典型傳輸情況

總結

根據定義,物理隔離系統無法從外部滲透。然而現在研究界已經表明,這并不一定是正確的,并已經證明了多種彌合差距的方法。雖然這些方法以各種非常有創造性的隱蔽信道為特色,但由于低數據率、短距離或只有單向通信,它們的實際效用仍然存在問題。我們是第一個以18.2kbps的速度將數據滲透到未經修改的設備上的人,顯著改進了相關方法。此外,我們演示了超過25m的100kbps的數據過濾,以建立一個雙向通信通道。雖然直接的視線是必要的,但我們不假設對設備進行任何前期硬件修改,與傳統的VLC通信相比,我們不能在目標設備上使用任何光學設備,這使得這成為一個特別具有挑戰性的設置。相反,我們假設通過軟件供應鏈的初步妥協,類似于太陽風和CodeCov的事件,并使用已經內置的LED。通過此,我們表明,隱蔽通道并不局限于模糊和罕見的設置,而是在實踐中是一個真正的威脅。

參考文獻

翻譯自:Niclas Kühnapfel, Preuler S , Noppel M , et al. LaserShark: Establishing Fast, Bidirectional Communication into Air-Gapped Systems[J].2021.