導讀

昨晚,又一枚重磅炸彈在技術圈里引爆,不,這次不是Log4j,而是Spring:不法分子可以在遠程對目標主機肆意執行惡意代碼,可導致任意文件讀取,DOS攻擊等危害,甚至導致業務服務器被攻陷。

考慮到Spring是全球最受歡迎的輕量級的Java開發框架,全球的安全從業者,又睡不上好覺了。

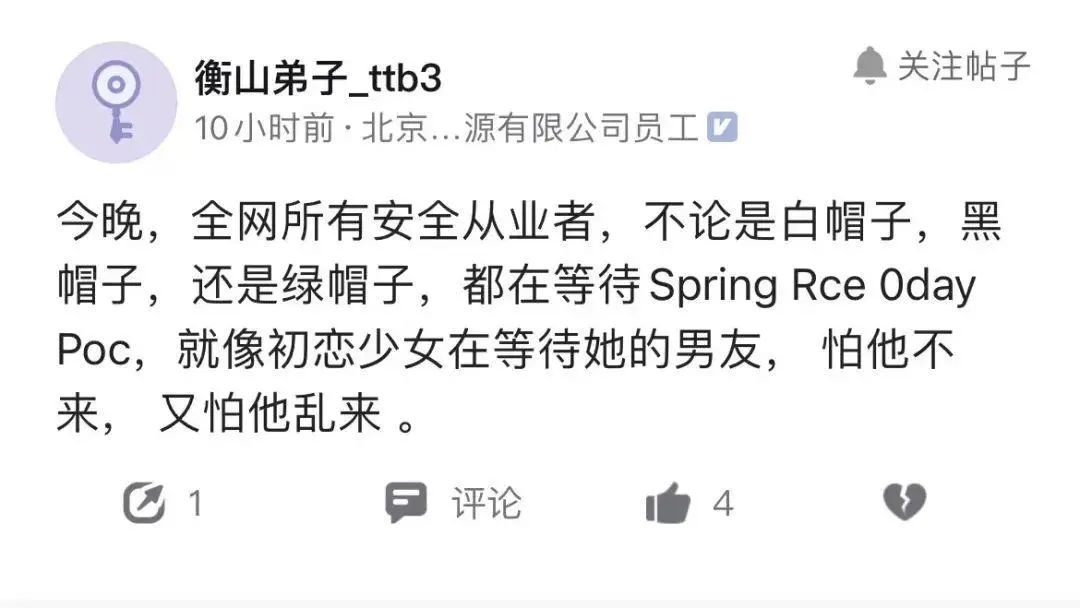

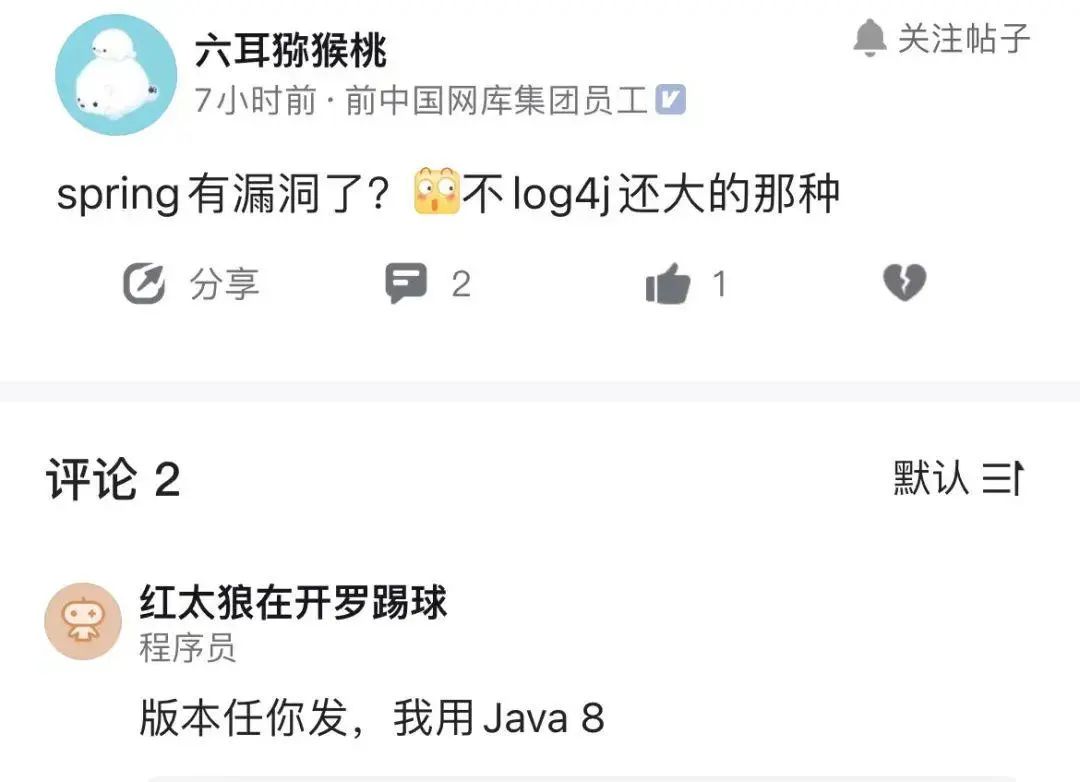

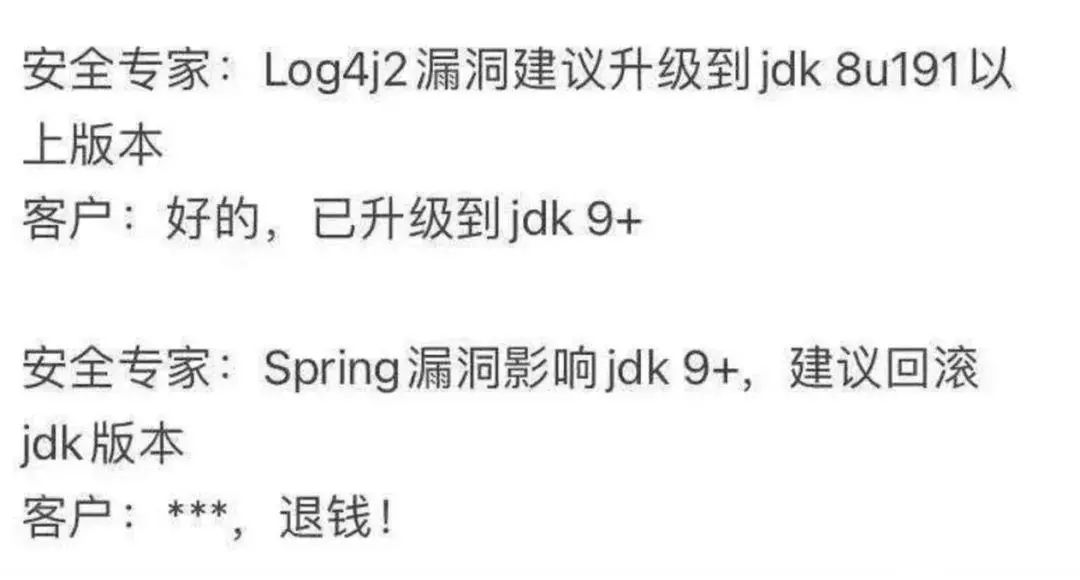

圖源:網上針對此事網友的反映

事件回顧

3月29日,Spring框架曝出RCE 0day漏洞。已經證實由于 SerializationUtils#deserialize 基于Java的序列化機制,可導致遠程代碼執行(RCE),使用JDK9及以上版本皆有可能受到影響。

相關監測發現該漏洞可能已被遠程攻擊者利用,廣東省網絡安全應急響應中心連夜發布預警通知,考慮到Spring框架的廣泛應用,FreeBuf對漏洞評級為:危險。

在Spring框架的JDK9版本(及以上版本)中,遠程攻擊者可在滿足特定條件的基礎上,通過框架的參數綁定功能獲取AccessLogValve對象并諸如惡意字段值,從而觸發pipeline機制并寫入任意路徑下的文件。

目前已知,觸發該漏洞需要滿足兩個基本條件:

- 使用JDK9及以上版本的Spring MVC框架

- Spring 框架以及衍生的框架spring-beans-*.jar 文件或者存在CachedIntrospectionResults.class

漏洞影響范圍:

JDK9 <= Spring Cloud Function

執行“java-version”命令可查看JDK版本

目前Spring官方并沒有發布與此漏洞相關的補丁文件,相關漏洞POC也暫未被公開。考慮到自3月29日起已在小范圍傳播,鑒于Spring MVC的廣泛應用,各企業仍需警惕遠程攻擊者,并采用廣東省網絡安全應急響應中心公布臨時方案加強防護。同時,大家還要密切關注Spring官方的補丁發布情況。

臨時方案1:WAF臨時策略

在WAF等網絡防護設備上,根據實際部署業務的流量情況,實現對“class.*”,“Class.*”,“*.class.*”,“*.Class.*”等字符串的規則過濾,并在部署過濾規則后,對業務允許情況進行測試,避免產生額外影響。

臨時方案2:臨時緩解措施

在應用系統的項目包下新建以下全局類,并保證這個類被Spring加載到(推薦在Controller所在的包中添加).完成類添加后,需對項目進行重新編譯打包和功能驗證測試。并重新發布項目。

import org.springframework.web.bind.annotation.InitBinder;

(10000)

public class a{

public void setAllowedFields(WebDataBinder dataBinder) {

String[] abd = new String[]{"class.*", "Class.*", "*.class.*", "*.Class.*"};

dataBinder.setDisallowedFields(abd);

}

}

細數Spring漏洞

事實上,如果我們回顧一下Spring框架的發展歷程,會發現這不是Spring框架第一次被曝出漏洞。

2009年9月Spring 3.0 RC1發布后,Spring就引入了SpEL (Spring Expression Language)。

SpEL是基于spring的一個表達式語言,類似于struts的OGNL,能夠在運行時動態執行一些運算甚至一些指令,類似于Java的反射功能。

類比Struts2框架,會發現絕大部分的安全漏洞都和OGNL脫不了干系。尤其是遠程命令執行漏洞,這導致Struts2越來越不受待見。

因此,Spring引入SpEL必然增加安全風險。事實也是如此,過去多個Spring CVE都與其相關:

1.Spring Security OAuth2 遠程命令執行(CVE-2016-4977)

漏洞簡介:Spring Security OAuth2是為Spring框架提供安全認證支持的一個模塊。Spring Security OAuth2處理認證請求的時候如果使用了whitelabel views,response_type參數值會被當做Spring SpEL來執行,攻擊者可以在被授權的情況下通過構造response_type值也就是通過構造惡意SpEL表達式可以觸發遠程代碼執行漏洞。故是在需要知道賬號密碼的前提下才可以利用該漏洞。

2.Spring Web Flow框架遠程代碼執行(CVE-2017-4971)

漏洞簡介:Spring Web Flow是Spring的一個子項目,主要目的是解決跨越多個請求的、用戶與服務器之間的、有狀態交互問題,提供了描述業務流程的抽象能力。

Spring WebFlow 是一個適用于開發基于流程的應用程序的框架(如購物邏輯),可以將流程的定義和實現流程行為的類和視圖分離開來。在其 2.4.x 版本中,如果我們控制了數據綁定時的field,將導致一個SpEL表達式注入漏洞,最終造成任意命令執行。

3.Spring Data Rest遠程命令執行命令(CVE-2017-8046)

漏洞簡介:Spring-data-rest服務器在處理PATCH請求時,攻擊者可以構造惡意的PATCH請求并發送給spring-date-rest服務器,通過構造好的JSON數據來執行任意Java代碼。

4.Spring Messaging遠程命令執行突破(CVE-2018-1270)

漏洞簡介:spring messaging為spring框架提供消息支持,其上層協議是STOMP,底層通信基于SockJS,STOMP消息代理在處理客戶端消息時存在SpEL表達式注入漏洞,在spring messaging中,其允許客戶端訂閱消息,并使用selector過濾消息。selector用SpEL表達式編寫,并使用StandardEvaluationContext解析,造成命令執行漏洞。

5.Spring Data Commons 遠程命令執行漏洞(CVE-2018-1273)

漏洞簡介:Spring Data 是一個用于簡化數據庫訪問,并支持云服務的開源框架,Spring Data Commons 是 Spring Data 下所有子項目共享的基礎框架。Spring Data Commons 在 2.0.5 及以前版本中,存在一處 SpEL 表達式注入漏洞,攻擊者可以注入惡意 SpEL 表達式以執行任意命令。

除了上述漏洞,不久前Spring發布的漏洞,想必大部分人還有印象:

今年3月1日,Spring官方發布了Spring Cloud Gateway的兩個CVE漏洞,分別為CVE-2022-22946(嚴重性:Medium)與CVE-2022-22947(代碼注入漏洞,嚴重性:Critical)。

(1)HTTP2不安全的TrustManager(CVE-2022-22946):Spring Cloud Gateway 如果配置并啟用HTTP2,且未設置密鑰存儲或受信任證書,這樣Spring Cloud Gateway就能被無效或自定義的證書連接到遠程服務。

(2)遠程代碼執行漏洞(CVE-2022-22947):當Spring Cloud Gateway Actuator 端點被啟用和暴露時,使用Spring Cloud Gateway的應用程序會存在遠程代碼注入攻擊的風險,即攻擊者可以遠程發出惡意攻擊請求,允許在遠程服務器上進行任意代碼執行。

危機的啟示

這次Spring框架曝出的0day漏洞,算得上是比Log4j2漏洞還大的核彈,讓很多人猝不及防。

考慮到受影響的是升級到JDK9+的版本,這件事件也可以給我們一些啟示:無論是在開發還是生產環境,沒必要一定用最新版本的軟件,只需要使用最穩定版本的軟件就夠了。