VMware 多個產品中爆出嚴重漏洞

Bleeping Computer 網站消息,VMware 發布警告,稱其多個產品中存在關鍵漏洞,攻擊者能夠利用這些漏洞發起遠程代碼執行攻擊,用戶應該立即修補,以防止遭受網絡攻擊。

VMware 在公告中警示,客戶應根據 VMSA-2021-0011 中的指示,立即修補或緩解這些漏洞,不然會造成很嚴重的后果。

另外,聲明中強調,每個客戶所擁有的環境不盡相同,對風險的容忍度也不同,有不同的安全控制和深度防御來減輕風險,因此是否修補漏洞需要客戶自己決定,但是鑒于漏洞的嚴重性,強烈建議用戶應立即采取行動,修補漏洞。

五個關鍵漏洞的補丁

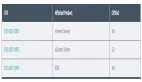

目前,修補的關鍵安全漏洞清單包括一個服務器端模板注入遠程代碼執行漏洞(CVE-2022-22954),兩個 OAuth2 ACS認證繞過漏洞(CVE-2022-22955,CVE-2022-22956),以及兩個 JDBC 注入遠程代碼執行漏洞(CVE-2022-22957,CVE-2022-22958)。

值得一提的是,VMware 還修補了一些其他高度和中度嚴重漏洞。據悉,這些漏洞可被攻擊者用于跨站請求偽造(CSRF)攻擊(CVE-2022-22959),提升權限(CVE-2022-22960),以及未經授權獲取信息(CVE-2022-22961)。

受安全漏洞影響的 VMware 產品完整列表如下:

- VMware Workspace ONE Access (訪問)

- VMware身份管理器(vIDM)

- VMware vRealize Automation (vRA)

- VMware云計算基礎

- vRealize Suite (生命周期管理器)

公告最后,VMware 表示,公告發布之前,沒有發現這些漏洞在野外被利用的證據。

其他解決辦法

VMware 的客戶群體中,有一些不能立即給其設備打補丁的人,針對這一情況,VMware 提供了一種臨時解決方案,要求管理員在受影響的虛擬設備上運行一個基于Python的腳本。

VMware 表示,臨時解決方案雖然簡單方便,但不能徹底消除漏洞,而且可能帶來額外的復雜性,但是打補丁則不會。當然,選擇打補丁或使用臨時方案是由客戶決定,但是想要完全消除這些漏洞,唯一方法是應用補丁,因此 VMware 強烈建議用戶盡快打補丁。

值得一提的是,前幾天,VMware 還發布了安全更新,以解決 VMware Tanzu Application Service for VMs、VMware Tanzu Operations Manager 和 VMware Tanzu Kubernetes Grid Integrated Edition(TKGI)/中的 Spring4Shell RCE 關鍵漏洞。

參考文章:https://www.bleepingcomputer.com/news/security/vmware-warns-of-critical-vulnerabilities-in-multiple-products/