聊聊云上自適應安全管理

引言

隨著云技術高速發展,越來越多用戶正在逐步把業務遷移至公有云或私有云,云計算在帶來便捷、快速和靈活等好處的同時,也改變了傳統網絡安全架構、帶來新的安全挑戰。這些安全挑戰不但制約了云計算發展,也阻礙關鍵業務向云上遷移。

- 對于SDN網絡,云內部流量、威脅不可視,虛擬機、容器間的通信均通過OverLay的網絡,傳統技術手段無法感知;

- 虛擬機和容器之間缺乏便捷、高效威脅隔離機制,網絡威脅一旦進入云平臺內部,可以肆意蔓延;

- 云安全需要適應虛擬機和容器的彈性擴展,能夠動態部署和遷移。

道路千萬條,安全第一條,面對云時代新的安全風險,G行一方面用安全可控的技術提升服務支持能力,保障各個業務的“安全運營”;另一方面也在積極探索零信任安全模型與微隔離技術應用的可行性。

一、零信任安全模型與微隔離介紹

零信任體系結構于2010年由時任Forrester Research首席分析師的John Kindervag開發,是一個廣泛的框架,承諾有效保護企業最有價值的資產。其工作原理是假設每一個連接和端點都被視為威脅。該框架針對這些威脅進行防護,無論是外部還是內部威脅,甚至是那些已經在內部的連接。零信任網絡的特性為:

- 記錄并查看所有企業網絡流量

- 限制和控制對網絡的訪問

- 驗證和保護網絡資源

微隔離是零信任安全模型的最佳實踐,在2016年的Gartner安全與風險管理峰會上提出微隔離技術的概念,以微隔離技術為基礎的安全解決方案應當為企業提供流量的可見性和監控,可視化工具可以讓安全運維與管理人員了解內部網絡信息流動的情況,使得微隔離能夠更好地設置策略并協助糾偏。

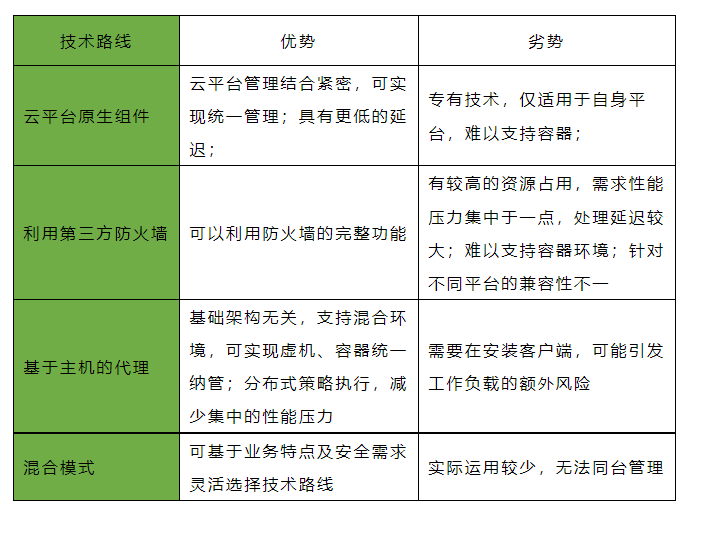

實現微隔離有以下四種技術路線:

二、自適應安全管理研究

G行全棧云基礎設施種類多樣、雙技術棧同步建設,支持應用以虛擬機、容器和裸金屬的部署方式上云,綜合考慮基于主機代理的模式更適合G行全棧云安全建設需求,因此重點圍繞基于主機代理的自適應安全管理方向進行研究和試用。

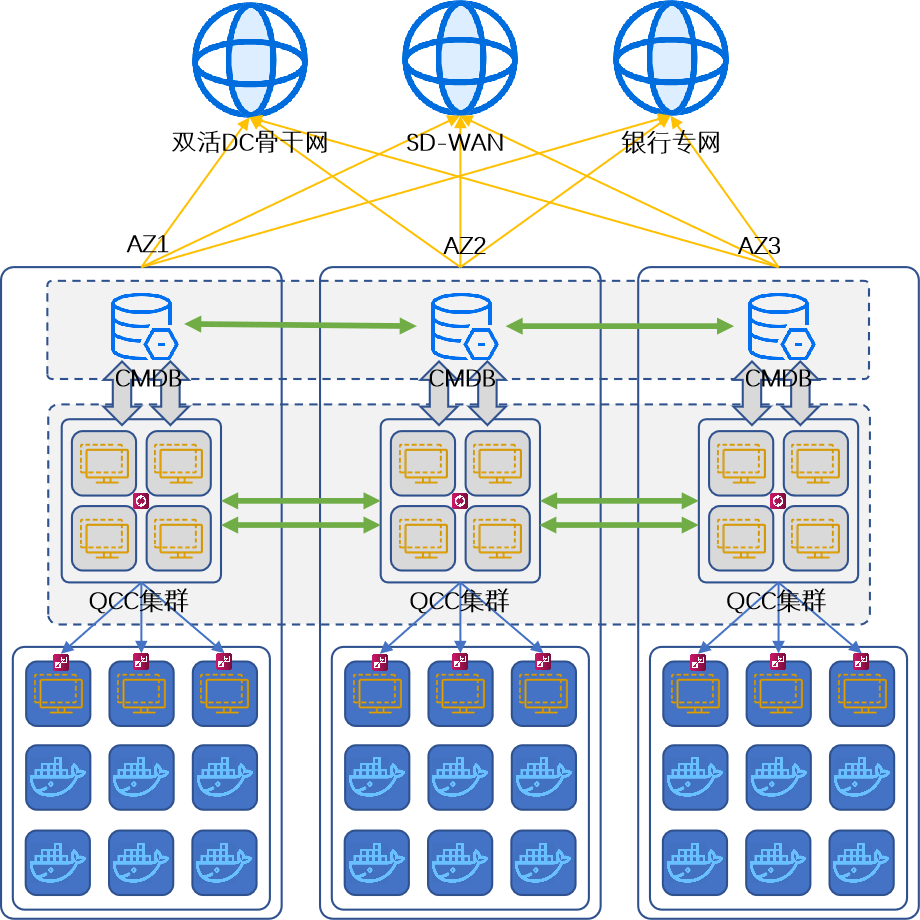

1.部署模式

自適應安全管理在管理角色上分為管理端集群(QCC集群)和客戶端,在三個數據中心分別部署了一套QCC集群提供更高的可用性,各數據中心QCC僅能管理所屬的工作負載。很多業務的流量是跨數據中心的,各數據中心管理者進行本地訪控策略配置時,能夠調用其他數據中心工作負載的角色及相關對象,滿足了獨立管理、全局控制的管理需求。

圖1

所有的工作負載均通過客戶端接入自適應安全管理平臺,G行全棧云可為應用提供虛擬機和容器資源,自適應安全管理平臺對虛擬機和容器工作負載的流量控制方式有所差異。

1.1 虛擬機負載

圖2

虛擬機工作負載流量控制流程如下:

(1) 標識虛擬機角色:

Agent安裝于虛擬機操作系統;識別系統信息,開放服務的端口,接口地址等主機信息;Agent為虛擬機生成唯一身份ID文件;QCC以授權碼中的信息分配角色標簽和工作組名稱,并與身份ID綁定。

(2) 展現連接信息:

Agent讀取工作負載的連接信息同步至QCC,由QCC生成可視化連接視圖,并定時刷新。

(3) 下發訪問控制策略:

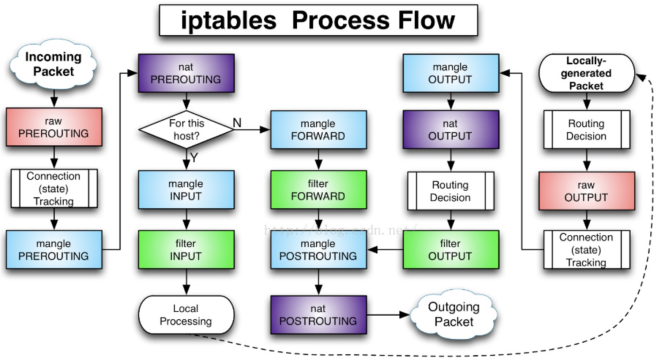

在QCC中基于虛擬機的標簽、分組設定訪控策略,并計算出對應的IP、Port,下發至Agent;Agent在虛擬機網絡空間的IPTABLES/WFP中寫入訪控策略,實現虛機間的微分段。

(4) 策略自適應計算:

Agent對虛擬機狀態持續監測,QCC依據虛擬機的標簽、分組持續計算策略并更新下發。

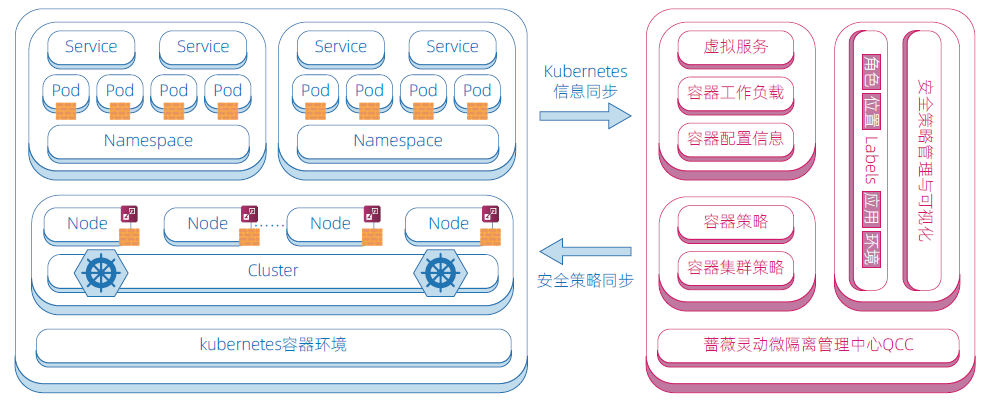

1.2 容器負載

圖3

容器工作負載流量控制流程如下:

(1) 標識Pod角色:

Agent安裝于Node操作系統,安裝命令中預設Pod的Label鍵值;Agent基于預設鍵值讀取Pod的Label字段,并同步至QCC;QCC以Label為依據自動定義Pod的角色標簽和工作組名稱。

(2) 展現連接信息:

Agent讀取Conntrack組件中的連接信息同步至QCC,由QCC生成可視化連接視圖,并定時刷新;

(3) 下發訪問控制策略:

在QCC中基于Pod的標簽、分組設定訪控策略,并計算出對應的IP、Port,下發至Agent;Agent在Pod網絡空間的IPTABLES中寫入訪控策略(Mangle表),實現Pod間的微分段。

(4) 策略自適應計算:

Agent對Pod狀態持續監測,QCC依據Pod的標簽、分組持續計算策略并更新下發。

2.主要功能

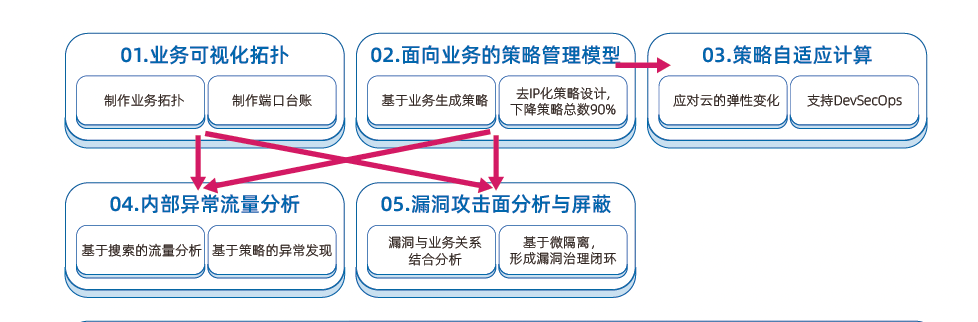

圖4

業務可視化拓撲:為應對現在數據中心計算節點眾多、內部流量復雜,無法有效的管理和優化的問題,自適應安全管理能夠繪制出一張完整的流量模型圖,對東西向流量進行清晰的展現和梳理。

面向業務的策略管理模型:提供一種獨特的應用及虛擬機定義方法,并建立一套可見的、可適應的、接近自然語言的策略模型。

策略自適應計算:自適應技術能夠根據數據中心內部的變化而自動調整安全策略,結合微隔離技術,能夠實現自適應的端到端的精細化訪問控制。

內部異常流量分析:對全流量的捕捉,能看見任意兩個點的通信關系,監控所有發生過的流量,可提供對攻擊的溯源、取證、符合合規性檢查的能力。

漏洞分析與屏蔽:將工作負載上漏洞的風險評分與其在網絡層的暴露面進行綜合分析,并通過與微隔離的結合,為用戶提供一種獨特的漏洞攻擊面分析與漏洞屏蔽方案。

自適應安全管理面向云化數據中心,能夠對數據中心的內部流量進行全面精細的可視化分析和高細粒度的安全策略管理,用快速便捷的手段實現環境隔離、域間隔離以及端到端隔離。將安全能力與工作負載(workload)緊密結合起來,而不是在工作負載之外做安全,做到了與底層架構無關,實現了業務與安全同步交付。

總結

安全是相對的,是一個持續的動態過程,從來沒有一勞永逸的安全,沒有永遠的好機制、好方法。G行全棧云安全建設緊跟技術發展,在安全機制、產品功能、運營體系等多方面進行持續改進,提供高效、便捷、可靠的安全管理能力。