新型Enemybot DDoS僵尸網絡借用Mirai和Gafgyt攻擊代碼

近日,有研究顯示,一個從事加密挖礦攻擊和分布式拒絕服務(DDoS)攻擊的威脅組織或與一個名為Enemybot的新型僵尸網絡或有關,該僵尸網絡自上個月以來就一直被觀察到有奴役路由器和物聯網設備的行為。

Fortinet FortiGuard全球威脅研究與響應實驗室在本周發布的一份報告中對Enemybot進行了描述:“該僵尸網絡主要源自Gafgyt源代碼,進一步觀察后可以發現,它同時借用了Mirai原源代碼中的幾個模塊。”

研究者們普遍認為,該僵尸網絡出自一個名為 Keksec(又名 Kek Security、Necro 或者FreakOut)的攻擊團伙之手。其實這此之前,該團伙就已被指控與多個僵尸網絡有關聯,例如 Simps、Ryuk(注意請不要與同名的勒索軟件混淆)和 Samael。不僅如此,這個團伙還被爆出曾有為了挖掘加密貨幣而對云基礎設施攻擊和DDoS操作的歷史。

一項對惡意軟件樣本的分析表明,Enemybot僵尸網絡主要攻擊Seowon Intech、D-Link和iRZ路由器,通過感染設備增加自身的數量。該分析重點突出了Enemybot的混淆嘗試,發現它會阻礙分析進程并連接到托管在Tor匿名網絡中的遠程服務器獲取攻擊命令。

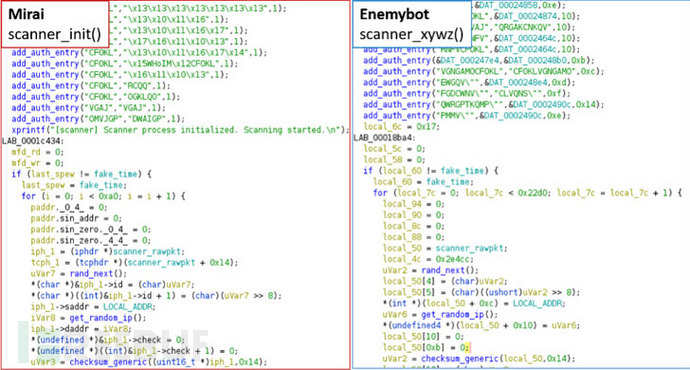

Enemybot同其他僵尸網絡一樣,是結合并修改Mirai和Gafgyt源代碼的產物,其最新版本使用Mirai的scanner和bot

killer模塊進行掃描,隨后會終止相同設備上競爭進程的運行。

以下是一些Enemybot僵尸網絡用以感染設備的一些n-day漏洞的信息:

- CVE-2020-17456 (CVSS評分9.8)- Seowon Intech SLC-130和SLR-120S設備中的遠程代碼執行漏洞。

- CVE-2018-10823 (CVSS得分:8.8)- D-Link路由器中的任意代碼執行漏洞。

- CVE-2022-27226 (CVSS得分:8.8)-影響iRZ移動路由器的跨站點請求偽造問題導致遠程代碼執行。

Fortinet FortiGuard實驗室在報告中特別指出了Enemybot與Gafgyt_tor的重疊之處,并暗示“Enemybot很可能就是Gafgyt_tor的更新版本和‘重新命名’變體。”

有意思的是,幾乎是在Fortinet FortiGuard實驗室披露Enemybot僵尸網絡的同時,奇虎360網絡安全研究實驗室(360 Netlab)的研究人員詳細介紹了一個名為Fodcha的DDoS僵尸網絡。2022年3月29日至4月10日期間,每日報告的活躍僵尸程序 (IP)都超過1萬,累計感染總量則超過6.2萬。

通過觀察,奇虎360實驗室的研究人員發現,Fodcha 主要通過Android、GitLab (CVE-2021-22205)、Realtek Jungle SDK (CVE-2021-35394)、數字視頻錄像機MVPower、LILIN以及TOTOLINK和ZHONE的路由器中的已知漏洞進行擴散傳播。

參考來源:https://thehackernews.com/2022/04/new-enemybot-ddos-botnet-borrows.html