警惕!加泰羅尼亞政治家活動家受間諜軟件攻擊

近日,有研究顯示,在蘋果iMessage中,一個并不起眼的零點擊(zero-click)漏洞可能很早就被利用以安裝來自以色列網絡公司NSO和Candiru的間諜軟件,目前已至少確認65人成為其目標。研究人員表示,這很可能只是一項計劃多年的秘密行動的冰山一角。

根據多倫多大學公民實驗室(University of Toronto's Citizen Lab)一份最新報告顯示:“受害者包括歐洲議會成員、加泰羅尼亞總統、立法者、法學家和公民社會組織的成員。當然,也有一些普通的公民成為了目標。”

在已確認的65名受害者中,63人受到飛馬(Pegasus)間諜軟件的攻擊,另外4人則受到牙簽魚(Candiru)軟件的攻擊,還有至少2人的iPhone同時受到了這兩種攻擊。研究表明,這些事件大多發生在2017年至2020年之間。

這些攻擊涉及一個名為HOMAGE的iOS漏洞武器化,該漏洞運行于2019年10月28 日發布的iOS 13.2及更早版本的設備。這里需要指出的是,當前最新的iOS版本為15.4.1。

雖然該攻擊事件并沒有明確地被歸咎于特定的政府或實體,但公民實驗室在報告中暗示了其與西班牙政府的聯系,理由是在加泰羅尼亞自治區呼吁獨立的情況下,西班牙與加泰羅尼亞之間的關系持續緊張。

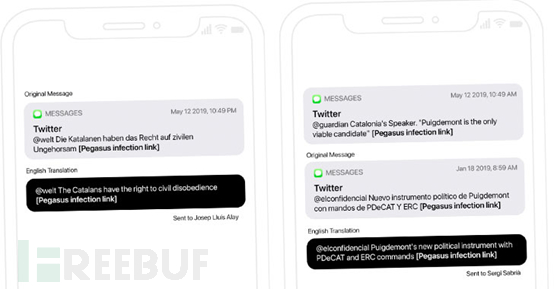

這些發現基于英國《衛報》(The Guardian)和西班牙《國家報》(El País)在2020年7月發布的一份聯合報告,該報告披露了一起涉及加泰羅尼亞獨立的國內政治間諜案件。案件中獨立支持者的設備被利用WhatsApp的漏洞安裝了飛馬間諜軟件。

除了利用WhatsApp漏洞(現已修補,追蹤編號為CVE-2019-3568),攻擊者還利用多個零點擊iMessage漏洞和惡意短信,在三年之中不斷通過飛馬軟件入侵加泰羅尼亞的iPhone目標。

“HOMAGE 漏洞似乎是在2019年最后幾個月被利用的,它涉及到一個iMessage零點擊組件,該組件在com.apple.mediastream.mstreamd進程中啟動WebKit,并遵循 com.apple.private.alloy.photostream查找帶有飛馬軟件的電子郵件地址”,研究人員在報告中寫道。

這個問題可能已經在iOS 13.2版本中得到了解決,因為該漏洞被觀察到僅會在運行 iOS13.1.3及更低版本的設備觸發。而iOS 13.5.1版本中還存在另一個名為KISMET的漏洞利用鏈。

另一方面,被牙簽魚間諜軟件攻擊的4人是通過電子郵件受害的,攻擊者誘騙他們打開看似正規的關于COVID-19的鏈接或者是冒充的將在巴塞羅那舉行的世界移動通信大會 (MWC)的消息。

飛馬和牙簽魚間諜軟件被微軟稱為惡魔之舌(DevilsTongue),因為它們可以輕松獲取對存儲在移動和桌面設備中敏感信息的廣泛訪問權限。對此,研究人員描述道,“間諜軟件能夠閱讀文本、監聽電話、收集密碼、跟蹤位置、訪問目標設備的麥克風和攝像頭,并從應用程序中獲取信息。另外,它還可以監控加密的通話和聊天,甚至可以在攻擊束后繼續訪問受害者的云賬戶。”

公民實驗室在報告的最后表示,這起案件中攻擊者使用的基礎設施與NSO和Candiru公司高度重疊,而從攻擊時間和受害者特征來看,黑客行動與西班牙政府有斬不斷的關系。研究人員總結道:“這起案件之所以引人注目,是因為黑客活動似乎不受任何限制。而如果這起案件的幕后推手真的是西班牙政府,那我們就不得不思考一系列嚴峻的問題:該國的情報和安全機構是否受到適當監督?當局在進行黑客活動時是否需要遵循一個健全的法律框架?”

參考來源:https://thehackernews.com/2022/04/experts-uncover-spyware-attacks-against.html