攻擊者部署后門,竊取Exchange電子郵件

近日,Mandiant 安全研究人員發現一個新的、異常隱蔽的高級持續性威脅(APT)組織正在入侵企業網絡,并試圖竊取參與企業交易(如并購)員工的 Exchange(內部和在線)電子郵件。

網絡安全研究人員將該 APT 組織追蹤為 UNC3524,并強調在某些情況下,該組織可以對受害者環境進行超過 18 個月的訪問,展示了其 "先進 "的隱匿能力。

在每一個 UNC3524 受害者環境中,攻擊者都會針對一個子集的郵箱,集中其注意力在執行團隊和從事企業發展、兼并和收購的員工或 IT 安全人員身上。

獲取權限后,立刻竊取數據

Mandiant 表示,一旦 UNC3524 成功獲得受害者郵件環境特權憑證后,就立刻開始向企業內部的 Microsoft Exchange 或 Microsoft 365 Exchange Online 環境提出 Exchange 網絡服務(EWS)API 請求。

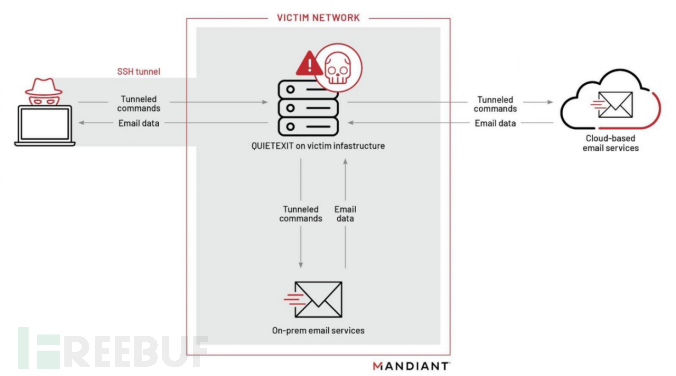

另外,UNC3524 在不支持安全監控和惡意軟件檢測工具的網絡設備上,部署一個被稱為 QUIETEXIT 的后門(以開源的 Dropbear SSH 軟件為靈感開發),以保持長期攻擊。

在一些攻擊中,UNC3524 也會在 DMZ 網絡服務器上部署 reGeorg 網絡外殼(注:該版本與俄羅斯贊助的 APT28/Fancy Bear 組織有關聯),以創建一個SOCKS 隧道作為進入受害者網絡的替代接入點。

UNC3524 隧道

UNC3524 通過這些設備(如無線接入點控制器、SAN 陣列和負載平衡器)上部署的惡意軟件,大大延長了初始訪問與受害者檢測到其惡意活動,并切斷訪問之間的時間間隔。

值得一提的是,Mandiant 表示,即使延長了時間,UNC3524 組織也沒有浪費時間,一直使用各種機制重新破壞環境,立即重新啟動其數據盜竊活動。

QUIETEXIT 后門命令和控制服務器是僵尸網絡的一部分,該僵尸網絡通過默認憑證,破壞暴露在互聯網上的 LifeSize和D-Link IP視頻會議攝像機系統。

在獲得訪問權并部署其后門后,UNC3524 獲得了受害者郵件環境的特權憑證,并開始通過 Exchange 網絡服務(EWS)API請求,瞄準企業內部的Microsoft Exchange或Microsoft 365 Exchange Online郵箱。

值得注意的是,UNC3524 組織通常竊取執行團隊和從事企業發展、并購或 IT員工的所有電子郵件,而不是挑選感興趣的電子郵件。

參考文章:https://www.bleepingcomputer.com/news/security/cyberspies-use-ip-cameras-to-deploy-backdoors-steal-exchange-emails/