HTML附件在網絡釣魚攻擊中至今仍很流行

根據2022年第一季度的調研表明,HTML文件仍然是網絡釣魚攻擊中最流行的附件之一,面對此類攻擊手段,不管是反垃圾郵件引擎還是用戶都很難辨別。HTML(超文本標記語言)是一種定義Web內容的含義和結構的語言。HTML文件是專為在 Web 瀏覽器中進行數字查看而設計的交互式內容文檔。

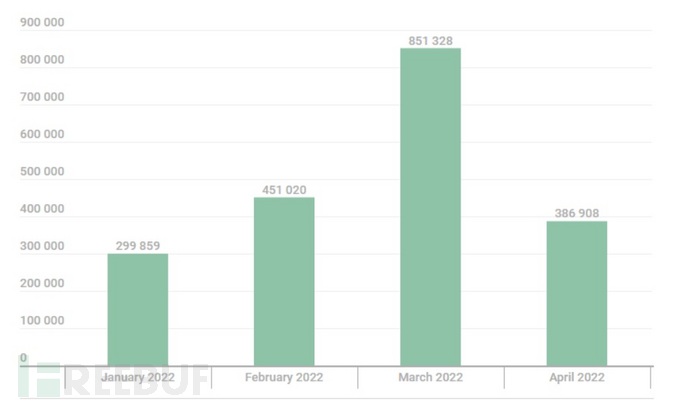

在網絡釣魚電子郵件中,HTML文件通常用于將用戶重定向到惡意站點、下載文件,甚至在瀏覽器中本地顯示網絡釣魚表單。由于HTML本身并不是惡意的,所以附件往往不會被電子郵件安全產品檢測到,因此可以很好地進入收件人的收件箱。卡巴斯基的統計數據表明,在惡意電子郵件中使用HTML附件的趨勢依然強勁,其公司在今年第一季度檢測到200萬封針對其客戶的此類電子郵件。這些數字在2022年3月達到頂峰,當時卡巴斯基的遙測數據統計了 851,000次檢測,而4月的數據稍有下降,降至 387,000次。

HTML如何逃避檢測

HTML附件中的網絡釣魚表單、重定向機制和數據竊取等通常使用各種方法實現,從簡單的重定向到混淆JavaScript以隱藏網絡釣魚表單。附件在電子郵件中采用base64編碼,所以惡意URL、腳本等能輕松躲避電子郵件網關和防病毒軟件的掃描。除此之外,威脅參與者通常在HTML附件中使用JavaScript,這些附件將用于生成惡意網絡釣魚表單或重定向。

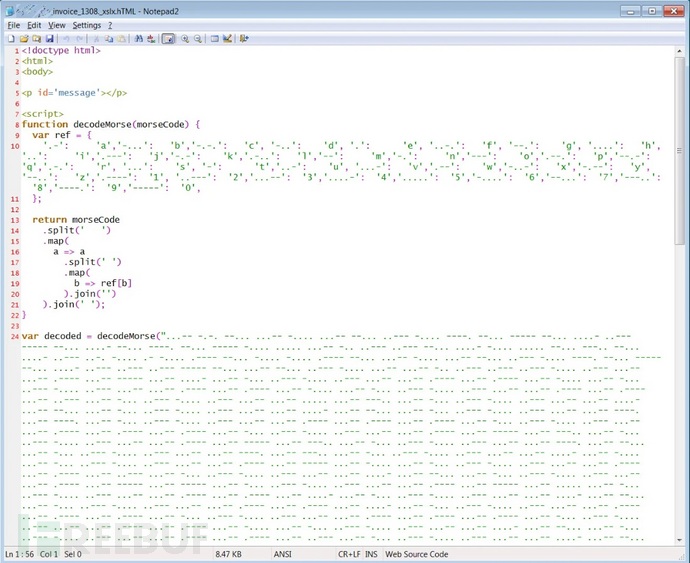

在HTML附件中使用JavaScript來隱藏惡意URL和行為稱為HTML走私,并且在過去幾年中已成為一種非常流行的技術。為了使檢測惡意腳本變得更加困難,威脅參與者使用免費提供的工具對它們進行混淆,這些工具可以接受自定義配置,因此不太可能被檢測到,從而逃避檢測。例如,在11月,我們曾報告了威脅攻擊者在其HTML附件中使用摩爾斯電碼來混淆打開HTML附件時會顯示的網絡釣魚表單。

卡巴斯基指出,在某些情況下,威脅參與者使用的編碼方法涉及已棄用函數,例如“unescape()”,它將字符串中的“%xx”字符序列替換為其ASCII等價物。雖然今天這個函數已經被decodeURI()和decodeURIComponent()取代,但大多數現代瀏覽器仍然支持它。盡管如此,更多關注當前方法的安全工具和反垃圾郵件引擎可能會忽略它。

結論

HTML附件在2019年首次出現激增,但它們仍然是2022年網絡釣魚活動中的一種常見技術,所以不該輕視其帶來的危害,因為僅僅打開這些文件通常就足以讓JavaScript 在您的系統上運行,這可能會導致惡意軟件在磁盤上自動組裝并繞過安全軟件。由于安全軟件不會將附件檢測為惡意附件,因此收件人可能更有可能打開它們并被感染。即使電子郵件安全解決方案沒有產生任何警告,也請時刻對HTML附件保持警惕。

參考來源:https://www.bleepingcomputer.com/news/security/html-attachments-remain-popular-among-phishing-actors-in-2022/#google_vignette