可見、可用、可考量——企業(yè)高效漏洞管理的目標(biāo)與實現(xiàn)

隨著企業(yè)數(shù)字化的深入推進,今天的企業(yè)組織已經(jīng)普遍認(rèn)知到解決IT環(huán)境中漏洞威脅的重要性,但許多企業(yè)仍然缺乏科學(xué)有效的漏洞管理計劃與能力。網(wǎng)絡(luò)安全培訓(xùn)和認(rèn)證機構(gòu)SANS研究所進行的一項調(diào)查發(fā)現(xiàn),超過39%的受訪企業(yè)在面對網(wǎng)絡(luò)漏洞風(fēng)險時,要么只有非正式的處理手段,要么根本沒有任何計劃。

今年初,美國聯(lián)邦貿(mào)易委員會(FTC)就解決Log4j問題向商業(yè)界發(fā)出正式通告,并警告稱:相關(guān)企業(yè)需要立刻采取措施應(yīng)對,如不能及時采取漏洞修補措施,而造成個人信息的丟失或泄露、財務(wù)損失和其他不可逆轉(zhuǎn)的傷害時,企業(yè)及責(zé)任人將會受到相關(guān)法律的問責(zé)和訴訟,包括《聯(lián)邦貿(mào)易委員會法》和《格雷姆·里奇·比利雷法案》(Gramm Leach Bliley Act)等。

在我國,由公安部、工業(yè)和信息化部、國家互聯(lián)網(wǎng)信息辦公室聯(lián)合制定的《網(wǎng)絡(luò)產(chǎn)品安全漏洞管理規(guī)定》已于去年9月正式實施,《規(guī)定》中明確要求,網(wǎng)絡(luò)產(chǎn)品提供者和網(wǎng)絡(luò)運營者是自身產(chǎn)品和系統(tǒng)漏洞的責(zé)任主體,要提高相關(guān)主體的漏洞管理水平,建立暢通的漏洞信息接收渠道,及時對漏洞進行驗證并完成漏洞修補,防范網(wǎng)絡(luò)安全重大風(fēng)險事件發(fā)生。

在網(wǎng)絡(luò)世界中,安全漏洞將會長期存在,所謂的安全性不僅是指“安全”或“不安全”,而是還取決于企業(yè)發(fā)現(xiàn)漏洞并進行響應(yīng)的速度,只有通過科學(xué)的手段實現(xiàn)高效漏洞管理,網(wǎng)絡(luò)系統(tǒng)才會變得更加安全與健壯。

企業(yè)漏洞管理能力演進

大量數(shù)據(jù)和案例表明,雖然漏洞評估和管理工具不斷豐富,但是企業(yè)的漏洞管理計劃與工作依然有很多可改進的地方,例如,人才資金匱乏、缺乏對漏洞風(fēng)險的預(yù)測感知能力、企業(yè)信息化孤島和部門協(xié)同、漏洞修復(fù)效率低下等。與此同時,漏洞風(fēng)險正隨著攻擊技術(shù)的快速提升而增加。

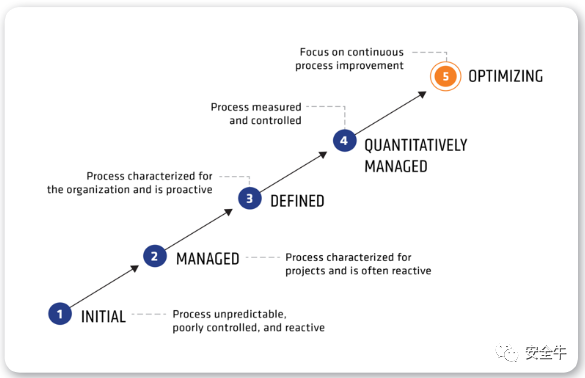

對于企業(yè)安全團隊,可以通過一套漏洞管理成熟度模型來衡量企業(yè)組織目前的漏洞管理水平,漏洞管理成熟度模型主要包括如下5個階段:

漏洞管理成熟度模型示意圖

1. 初始階段

處在這一階段的公司企業(yè)要么沒有任何漏洞管理措施,要么只做臨時性的測試。

2. 已管理階段

處于這個階段的企業(yè)可以自發(fā)在內(nèi)部開展漏洞掃描工作,每周或者每月固定開展,但是往往是為了應(yīng)對外部監(jiān)管。

3. 已定義階段

該階段的漏洞管理工作為公司所理解,也受到公司管理層的一定支持,漏洞掃描更為頻繁,但是專業(yè)工具應(yīng)用還比較有限。

4. 量化管理階段

處在這一階段的公司企業(yè)有可量化、可度量的指標(biāo),定義可接受的風(fēng)險水平。

5. 優(yōu)化管理階段

在這一階段,使用第四階段定義的度量指標(biāo)用實現(xiàn)管理提升和優(yōu)化,所有的優(yōu)化指標(biāo)都用于減少組織的受攻擊面。

高效漏洞管理的12個步驟

對于企業(yè) CSO 和 CIO 來說,在投資或者選擇新的漏洞管理或脆弱性風(fēng)險管理相關(guān)工具產(chǎn)品和方案之前,都首先需要明確一點,你如何判斷漏洞管理項目的有效性?如何成功實施漏洞管理項目?很多時候,漏洞管理不僅僅是一個技術(shù)問題而是企業(yè)綜合管理問題,它應(yīng)該是程序化的,包含計劃、行動、協(xié)同、問責(zé)和持續(xù)改進。以下梳理總結(jié)了企業(yè)開展高效漏洞管理的12個步驟與建議:

1. 組建可信賴的專業(yè)安全團隊

開展有效的漏洞管理涉及多個方面,從定期的滲透測試到全面的企業(yè)漏洞管理,任何一個疏漏都可能導(dǎo)致危害發(fā)生。因此,需要一個專業(yè)、可靠的安全團隊來進行保障。在這個安全團隊中,除了要配置負(fù)責(zé)漏洞管理及修補的安全分析師,還要涵蓋其他業(yè)務(wù)利益相關(guān)者,例如數(shù)字化業(yè)務(wù)部門的員工,他們可以說明在對業(yè)務(wù)系統(tǒng)進行處置時,企業(yè)組織可能面臨的影響,這樣團隊可以更好地制定并實施漏洞管理工作計劃。

2. 以全面的資產(chǎn)發(fā)現(xiàn)為基礎(chǔ)

對于企業(yè)組織的安全團隊而言,掌握最新的IT資產(chǎn)清單是開展有效漏洞管理計劃的基礎(chǔ)要求,這已經(jīng)成為共識,但實踐起來卻非常困難。尤其是在當(dāng)今的企業(yè)環(huán)境中,物理設(shè)備、遠(yuǎn)程終端、物聯(lián)網(wǎng)組件、云服務(wù)、軟件即服務(wù)(SaaS)和開源代碼組件等大量系統(tǒng)和應(yīng)用充斥其中,想要獲取一份全面并能及時更新的資產(chǎn)清單非常困難。雖然實踐難度大,但這一切都是必須考慮并實現(xiàn)的。

3. 提升網(wǎng)絡(luò)可見性

有了全面的資產(chǎn)清單,下一步行動就是要通過了解企業(yè)IT環(huán)境的互連性、數(shù)據(jù)流動和集成環(huán)境來大力追求網(wǎng)絡(luò)的可見性。對漏洞管理范圍的任何限制都會增加可見性風(fēng)險。因此,必須將資產(chǎn)發(fā)現(xiàn)作為任何漏洞管理程序的核心組件。如果漏洞管理項目未能覆蓋某些資產(chǎn)或特定業(yè)務(wù)領(lǐng)域,那么它在降低風(fēng)險方面的效用也會大打折扣,因為相比已知威脅,防范未知風(fēng)險的挑戰(zhàn)會更大。同樣,如果資產(chǎn)發(fā)現(xiàn)不是連續(xù)或者高頻的,也會存在過時或失真風(fēng)險。

4. 更積極地掃描漏洞

研究機構(gòu)Veracode調(diào)查顯示,掃描頻率較高的企業(yè)在補救漏洞方面往往要快得多,每天進行漏洞掃描所需的漏洞修補平均時間僅為19天,而每月掃描一次或更少的企業(yè)組織則為68天。但有一點需要明確,掃描頻率不是越高越好,而應(yīng)該是合理的。理想的狀態(tài)是掃描頻率與修復(fù)節(jié)奏同步,而且在變更時能夠自動執(zhí)行掃描。同時,為了取得更好的掃描效果,企業(yè)除了運行更常用的基于代理的軟件和網(wǎng)絡(luò)掃描程序外,還應(yīng)該包括憑據(jù)掃描、弱配置掃描和缺失補丁搜索等。

5. 完善漏洞管理工作流程

查找和評估漏洞風(fēng)險的目的并不是出一個漂亮的報告。關(guān)鍵是要制定更好的風(fēng)險緩解決策,關(guān)鍵是要采取行動解決問題,交付結(jié)果。企業(yè)必須將有效的漏洞管理程序與補救工作流集成在一起,才能有效推動企業(yè)的漏洞管理水平,但難點是企業(yè)內(nèi)部工作流往往數(shù)量眾多,集成存在相當(dāng)。成熟、完善的漏洞管理計劃需要具備有記錄且深思熟慮的工作流程。此外,為了更好的協(xié)同工作,企業(yè)還應(yīng)該制定一個通用的操作圖,為所有從事漏洞管理的團隊成員提供相同的數(shù)據(jù)和情報信息。

6. 建立并跟蹤關(guān)鍵效果指標(biāo)

想要驗證漏洞管理控制措施的有效性和執(zhí)行情況,最好的方式就是有指標(biāo)來衡量目前的漏洞管理工作成效。企業(yè)可以使用目前常用的關(guān)鍵績效指標(biāo),例如及時修復(fù)的關(guān)鍵漏洞百分比和未及時修復(fù)的關(guān)鍵漏洞百分比來衡量當(dāng)前狀態(tài)并跟蹤一段時間內(nèi)的改進情況,其他可用的KPI指標(biāo)還包括庫存資產(chǎn)百分比、檢測時間、平均修復(fù)時間、漏洞導(dǎo)致的事件數(shù)量以及漏洞重啟率等考核參數(shù)。

7. 行業(yè)安全基準(zhǔn)分析

跟蹤KPI可以掌握自身企業(yè)的漏洞管理計劃是否隨著時間的推移而改進,但還需要衡量行業(yè)中其他公司的管理水平與能力。基準(zhǔn)化分析法(Benchmarking)可以幫助企業(yè)比較自身與同行和競爭對手的漏洞管理表現(xiàn),它還可以向公司管理層證實目前的漏洞管理計劃是有效的。它甚至可以作為公司業(yè)務(wù)在市場競爭中的差異化因素,幫助企業(yè)提升業(yè)務(wù)收入的增長。

8. 利用合法的第三方測試服務(wù)

目前,很多公司已經(jīng)將漏洞賞金計劃視為管理漏洞的重要組成部分,利用道德黑客可以從另一個視角幫助企業(yè)發(fā)現(xiàn)安全漏洞問題,這確實是解決問題的一種有效方法。而對于規(guī)模較小或?qū)I(yè)能力有限的組織來說,也可以建立一個內(nèi)部漏洞賞金計劃以獎勵發(fā)現(xiàn)漏洞的所有內(nèi)部員工,或者與提供此類服務(wù)的外部各方或網(wǎng)絡(luò)安全公司合作,以充分利用更多的專業(yè)知識。

9. 合理設(shè)定期望并實時調(diào)整

常見漏洞和暴露(CVE)列表中公開披露的計算機安全漏洞數(shù)量正在持續(xù)增長,鑒于漏洞數(shù)量如此龐大,研究機構(gòu)建議企業(yè)組織應(yīng)該提前明確優(yōu)先事項,并將漏洞管理計劃重點放在他們實際計劃解決的漏洞上。如果一個組織只計劃解決評級高的漏洞,為什么還要掃描低風(fēng)險的漏洞呢?但是,漏洞管理計劃不能忽略公司數(shù)字業(yè)務(wù)環(huán)境的特點和需求,不能因為 “抓大放小”而漏掉導(dǎo)致業(yè)務(wù)損失的 “小” 風(fēng)險。高效漏洞管理的修復(fù)工作優(yōu)先級,需要將漏洞放在業(yè)務(wù)環(huán)境和系統(tǒng)環(huán)境進行考量。

10. 得到公司管理層的支持與認(rèn)可

企業(yè)安全團隊早就知道解決IT環(huán)境中的漏洞有多么重要,而鑒于漏洞引發(fā)的安全事件及其危害性不斷增加,很多企業(yè)的管理層也逐漸意識到了這項任務(wù)的重要性。公司管理層的態(tài)度對于漏洞管理項目來說意義重大,要讓高層心悅誠服而不是將信將疑地口頭表示 “支持”。具體來說,企業(yè)的項目計劃能贏得領(lǐng)導(dǎo)多大程度的支持,很大一部分取決于漏洞管理項目本身效果的“可視化”程度。如果成敗的價值差異或者嚴(yán)重程度不足以打動領(lǐng)導(dǎo),那么漏洞安全管理的預(yù)算與實施自然也是可有可無。

11. 明確漏洞管理工作的責(zé)任人

要擁有高效的漏洞管理計劃,組織必須制定明確的工作負(fù)責(zé)人,否則一旦出現(xiàn)問題,團隊中的每個人都會互相推諉。頭洞管理負(fù)責(zé)人不一能是CISO,因為他們通常沒有足夠時間跟蹤KPI和管理團隊。大型企業(yè)通常有足夠的漏洞管理工作來設(shè)置一個全職的漏洞管理負(fù)責(zé)人角色,但中小型公司也應(yīng)將這種工作職責(zé)明確賦予到一個具體的責(zé)任人。

12. 將激勵措施與計劃改進、效果相結(jié)合

除了為計劃分配責(zé)任外,組織還應(yīng)該建立激勵措施,例如與改進KPI相關(guān)的獎金。而且,不僅要激勵負(fù)責(zé)漏洞修補的團隊,還要激勵整個組織的利益相關(guān)者。這些激勵措施可以以額外補償、獎金、休假或其他被認(rèn)可的形式進行。