VMware助力企業(yè)確保云和數(shù)據(jù)中心的Kubernetes配置安全

支持Amazon EKS、Azure Kubernetes Service、Google Kubernetes Engine、

VMware Tanzu Kubernetes Grid、Red Hat OpenShift、Rancher和其他自我管理式Kubernetes

Kubernetes資源應(yīng)該具有間接訪問云賬戶管理員角色的權(quán)限嗎?答案是否定的,但實際上違反最小特權(quán)原則的配置卻十分常見,而且經(jīng)常導(dǎo)致災(zāi)難性的云賬戶劫持。

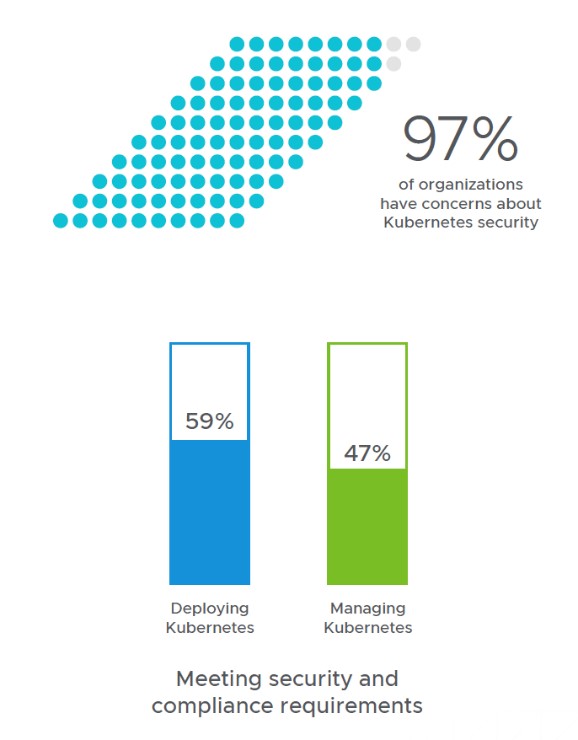

VMware最近的一項研究1顯示,97%的企業(yè)存在Kubernetes安全問題(圖-1)。滿足安全與合規(guī)要求已成為部署(59%的受訪者)和管理(47%的受訪者)Kubernetes的頭號挑戰(zhàn)。缺乏對Kubernetes最佳實踐的了解以及由此產(chǎn)生的錯誤配置會給云原生應(yīng)用安全帶來巨大的威脅。

圖-1 Kubernetes的頭號挑戰(zhàn):滿足安全與合規(guī)要求

多云增加Kubernetes安全風(fēng)險

如今,相比本地(47%)或單一公有云(42%),擁有生產(chǎn)型Kubernetes工作負(fù)載的企業(yè)更多地選擇多家公有云服務(wù)提供商(52%)運行云原生應(yīng)用。此外,每家云服務(wù)提供商都以各自的方式部署托管式Kubernetes服務(wù),使開發(fā)者更容易使用托管式Kubernetes集群中的數(shù)據(jù)庫、無服務(wù)器計算和負(fù)載平衡器等基本云服務(wù)。這使得對整個應(yīng)用基礎(chǔ)架構(gòu)的可見性需求,包括Kubernetes和云資源之間的關(guān)系,成為了解安全風(fēng)險的重中之重。此外,對于開發(fā)者和IT團(tuán)隊而言,建立一套統(tǒng)一的方法來管理所有云服務(wù)提供商和數(shù)據(jù)中心的安全態(tài)勢并非易事。

Kubernetes和云安全態(tài)勢管理

CloudHealth Secure State提供統(tǒng)一的Kubernetes和云安全態(tài)勢管理功能(KSPM),使客戶能夠深入了解500種服務(wù)和資源類型的錯誤配置風(fēng)險,包括公有云或數(shù)據(jù)中心中的托管式和自我管理式Kubernetes集群。

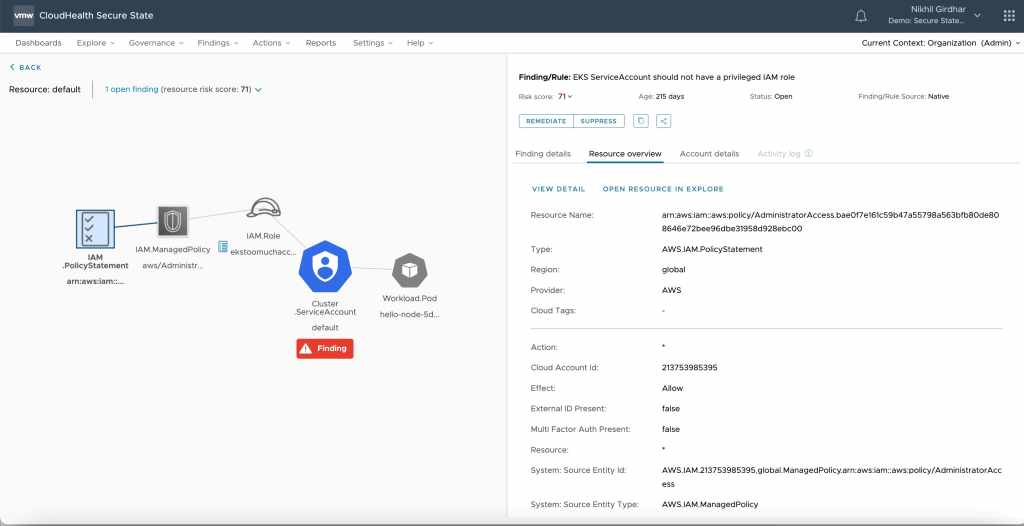

圖-2 違規(guī)行為:EKS ServiceAccount不應(yīng)具有特權(quán)IAM角色

圖-2 違規(guī)行為:EKS ServiceAccount不應(yīng)具有特權(quán)IAM角色

深入洞察安全風(fēng)險:用戶現(xiàn)在可以利用多云搜索來檢查Kubernetes資源配置并將與集群內(nèi)部或外部其他資源的關(guān)系可視化。由于支持1000個安全最佳實踐和20個合規(guī)框架,用戶可以主動識別高級風(fēng)險以防范云劫持,例如Kubernetes ServiceAccount角色與云賬戶管理員IAM角色之間的連接(圖-2)。憑借對Amazon EKS的支持,Azure Kubernetes Service、Google Kubernetes Engine、Tanzu Kubernetes Grid、Red Hat OpenShift、Rancher和其他Kubernetes開發(fā)者團(tuán)隊可以改善基礎(chǔ)架構(gòu)的安全性與合規(guī)性,為他們在公有云或數(shù)據(jù)中心的現(xiàn)代應(yīng)用提供支持。

加快預(yù)防響應(yīng):CloudHealth Secure State開創(chuàng)了事件驅(qū)動微庫存架構(gòu)的先河,它能夠在配置變更通知后的6秒內(nèi)檢測出95%的安全和合規(guī)違規(guī)行為,然后根據(jù)擴散半徑為每個違規(guī)行為分配一個風(fēng)險分?jǐn)?shù),使用戶能夠更容易地分辨并優(yōu)先處理風(fēng)險最高的違規(guī)行為。通過使用我們的低代碼方法,用戶可以在幾分鐘內(nèi)創(chuàng)建自定義安全與合規(guī)規(guī)則及框架,進(jìn)一步加強治理標(biāo)準(zhǔn),發(fā)現(xiàn)原本無法發(fā)現(xiàn)的錯誤配置。我們的使命是幫助您的團(tuán)隊在犯罪分子實施違規(guī)操作之前主動識別和解決安全問題。

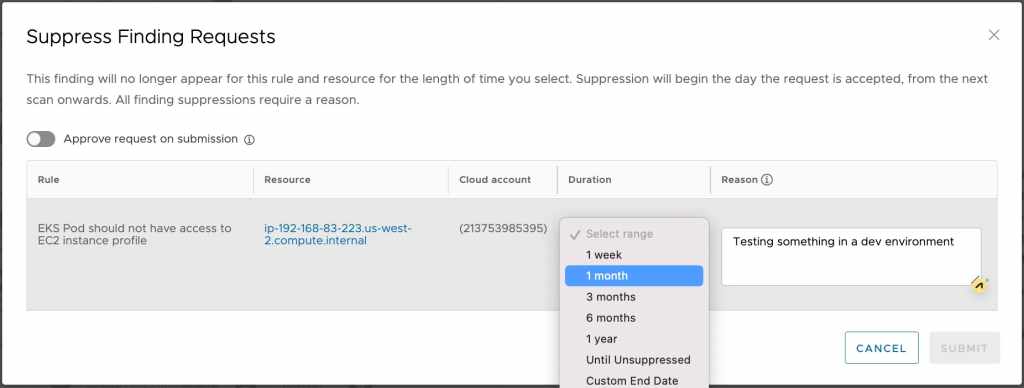

圖-3 開發(fā)者請求1個月的安全例外來進(jìn)行測試

圖-3 開發(fā)者請求1個月的安全例外來進(jìn)行測試

更容易實施安全措施:在一個大型企業(yè)中,實現(xiàn)云安全的關(guān)鍵在于將警報高效傳遞至分布在各地的團(tuán)隊并減少誤報。CloudHealth Secure State提供一個先進(jìn)的警報框架,使管理員能夠自定義警報信息,提供公司安全政策和補救步驟方面的指導(dǎo)。通過自動化,開發(fā)者可以根據(jù)預(yù)先定義的標(biāo)準(zhǔn)(如安全政策、風(fēng)險或資源標(biāo)簽)請求安全政策例外,以便減少警報數(shù)量。管理員則可以拒絕無效的請求或批量批準(zhǔn)特定期限的安全例外(圖-3)。交互式工作流程確保安全管理員和開發(fā)者的合作效率,最大程度地減少風(fēng)險。

1來源:《2022年Kubernetes狀況》,VMware