新暗網市場Industrial Spy或已加入勒索軟件攻擊大軍

近日,有觀察發現,新暗網市場工業間諜正在對受害者設備進行加密并嘗試推出自己的勒索計劃。此前,Industrial Spy并沒有對受攻擊的公司進行敲詐,而是將自己宣傳為一個市場,公司可以在其中購買競爭對手的數據來獲取商業機密、制造圖紙、會計報告和客戶數據庫。

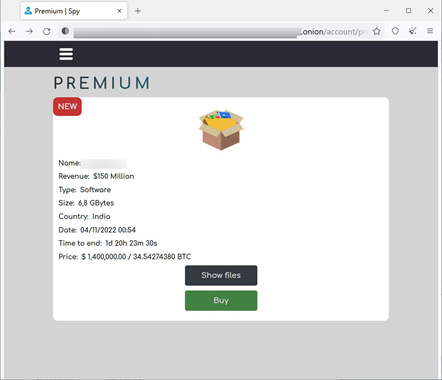

IndustrialSpy市場提供不同級別的數據產品,其中“高級”被盜數據包價值數百萬美元,而較低級別的數據甚至可以作為單個文件以低至2美元的價格出售。例如,Industrial Spy目前正在以140萬美元的價格出售一家印度公司的高級別數據,以比特幣支付。

為了推廣他們的服務,攻擊者會與廣告軟件加載程序和假破解網站合作來傳播惡意軟件,這些惡意軟件會在設備上創建REA DME.txt文件,而這些文件中正包含了推廣信息。

工業間諜加入勒索軟件大軍

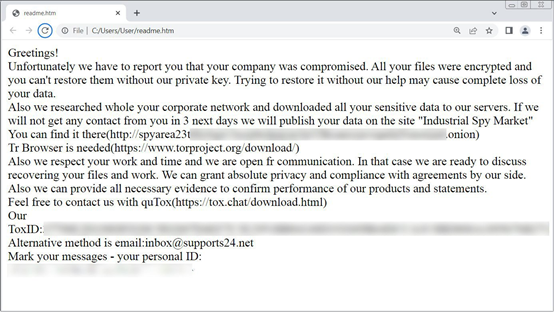

上周,安全研究小組Malware Hunter Team發現了一個新的Industrial Spy惡意軟件樣本,然而這次看起來更像是勒索信,而不是推廣的文本文件。這封勒索信稱工業間諜的攻擊者不僅竊取了受害者的數據而且還對其進行了加密。

"非常不幸,我們不得不通知您,您的公司正面臨著威脅,所有的文件都被加密,而沒有我們的私鑰您將無法將其恢復。如果您試圖在沒有我們幫助的情況下自行恢復,很可能會導致這些數據完全丟失",勒索信中這樣寫道,"此外,我們研究了您整個公司的網絡,并已將所有敏感數據下載到我們的服務器上。如果在未來3天內沒有收到您的任何回復,我們將在工業間諜網站上公布您的數據。"

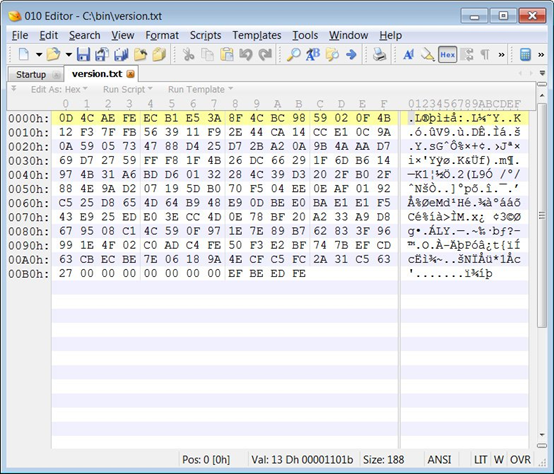

經研究人員測試顯示,Industrial Spy確實對文件進行加密,但不同于大多數其他勒索軟件家族,它不會在加密文件的名稱上附加新的擴展名,如下所示。

勒索軟件專家Michael Gillespie對此進行了解讀,他一眼就認定它使用的是DES加密,RSA1024公鑰加密。

該勒索軟件還使用了0xFEEDBEEF的文件標記,這是在別的勒索軟件家族中從未見過的。當然,我們不應該把這個文件標記與在編程中使用的那個著名的神奇調試值0xDEADBEEF混淆。

在加密文件的同時,Industrial Spyle索軟件在設備上每個文件夾中都會創建名為“README.html”的勒索記錄,這些勒索記錄包含一個TOX id,受害者可以使用它來聯系勒索軟件團伙并協商贖金。

或與勒索團伙Cuba有關聯?

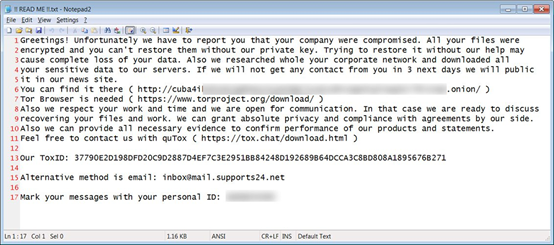

當研究勒索信中的TOX ID和電子郵件地址時,Malware Hunter Team小組發現了一個Industrial Spy與勒索團伙Cuba的奇怪聯系。

上傳到VirusTotal的勒索軟件樣本會創建一個帶有相同TOX ID和電子郵件地址的勒索記錄。但是,它沒有鏈接到Industrial SpyTor的站點,而是鏈接到勒索團伙Cuba的數據泄露網站并使用相同的文件名。眾所周知,!!!!.讀我

txt,是勒索團伙Cuba的贖金票據。另外還有一點值得一提,加密文件還附加了.Cuba擴展名,就像平時勒索團伙Cuba在加密文件時所做的那樣。

雖然這并不能百分百肯定地將這兩個組織聯系在一起,但研究人員推測很可能Industrial Spy的攻擊者在測試他們的勒索軟件是使用了勒索團伙Cuba的信息。

這還有待安全研究人員和分析人士繼續保持密切關注與進一步的探索。

參考來源:https://www.bleepingcomputer.com/news/security/industrial-spy-data-extortion-market-gets-into-the-ransomware-game/