濫用微軟Office 365某功能,威脅行為者對企業(yè)發(fā)動勒索攻擊

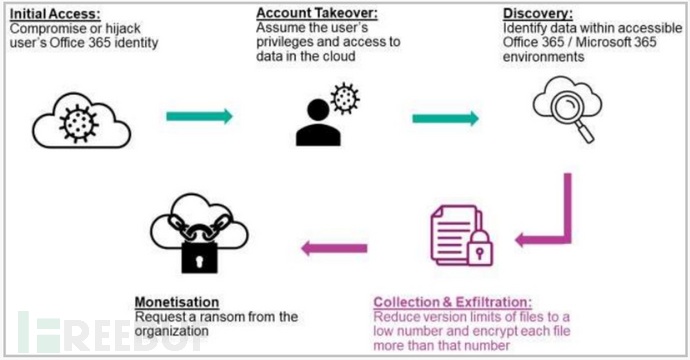

安全研究人員警告稱,威脅行為者可能會劫持Office 365賬戶,對存儲在SharePoint和OneDrive服務(wù)中的文件進(jìn)行加密,以獲得贖金,很多企業(yè)正在使用SharePoint和OneDrive服務(wù)進(jìn)行云協(xié)作、文檔管理和存儲,如果數(shù)據(jù)沒有備份,那針對這些文件的勒索軟件攻擊可能會產(chǎn)生嚴(yán)重后果,導(dǎo)致所有者和工作組無法訪問重要數(shù)據(jù)。

近期,網(wǎng)絡(luò)安全公司Proofpoint的研究人員在一份報(bào)告中指出,勒索攻擊的成功主因在于濫用“自動保存”功能,該功能會在用戶進(jìn)行編輯時(shí)創(chuàng)建舊文件版本的云備份。威脅行為者要加密SharePoint和OneDrive文件的前提條件是破壞Office 365 帳戶,這很容易通過網(wǎng)絡(luò)釣魚或惡意OAuth應(yīng)用程序完成。劫持帳戶后,攻擊者可以使用Microsoft API和PowerShell腳本自動對大型文檔列表執(zhí)行惡意操作。要更快地完成文件鎖定并使恢復(fù)變得更困難,威脅行為者會通過減少版本編號限制并加密所有超過該限制的文件。此任務(wù)不需要管理權(quán)限,可以從任何被劫持的帳戶完成。研究人員舉例說,對手可以將文件版本數(shù)減少到“1”,并對數(shù)據(jù)進(jìn)行兩次加密。由于文件版本限制設(shè)置為“1”,當(dāng)攻擊者對文件進(jìn)行兩次加密或編輯時(shí),原始文檔將無法通過OneDrive獲得,也無法恢復(fù)。

另一種方法是使用自動腳本編輯文件501次,這超過了OneDrive存儲文件版本的最大500次限制。雖然這種方法更張揚(yáng),可能會觸發(fā)一些警報(bào),但它仍然是一種有效的方法。文檔加密完成后,攻擊者就可以向受害者索取贖金,以換取解鎖文件。在加密之前先竊取原始文件,從而在泄露數(shù)據(jù)的威脅下給受害者更大的壓力,這也是可行的,而且可能被證明是有效的,特別是在有備份的情況下。

雖然Proofpoint提醒微軟版本編號設(shè)置可能會被濫用,但微軟堅(jiān)稱這種配置能力是其預(yù)期的功能。微軟說,如發(fā)生類似上述攻擊場景的意外數(shù)據(jù)丟失情況下,微軟的support agent可以在事故發(fā)生14天后幫助恢復(fù)數(shù)據(jù)。但根據(jù)Proofpoint的報(bào)告,他們嘗試使用support agent恢復(fù)文件,但失敗了。

對于可能成為這些云攻擊目標(biāo)的企業(yè),最佳安全實(shí)踐包括:

- 使用多因素身份驗(yàn)證

- 保持定期備份

- 尋找惡意OAuth應(yīng)用程序并撤銷令牌,以及在事件響應(yīng)列表中添加“立即增加可恢復(fù)版本”。

參考來源:https://www.bleepingcomputer.com/news/security/microsoft-office-365-feature-can-help-cloud-ransomware-attacks/