Log4j漏洞:互聯(lián)網(wǎng)歷史上破壞力最驚人漏洞之一

7月14日,美國網(wǎng)絡安全審查委員會發(fā)布首份報告《回顧2021年12月的Log4j事件》,報告系統(tǒng)梳理了Apache Log4j漏洞的實際影響和未來的威脅。同時指出,Log4j 漏洞風靡全球,而且會長期存在,并將在未來多年引發(fā)持續(xù)風險。

一、漏洞發(fā)現(xiàn)和披露

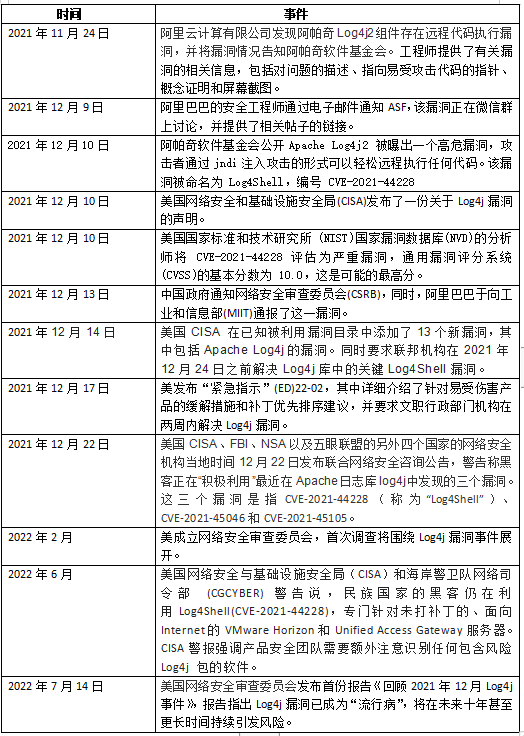

從2021年11月全球知名開源日志組件Apache Log4j被曝存在嚴重高危險級別遠程代碼執(zhí)行漏洞(具體見表1)以來,黑客已經(jīng)在嘗試利用此漏洞并執(zhí)行惡意代碼攻擊,所有類型的在線應用程序、開源軟件、云平臺和電子郵件服務都可能面臨網(wǎng)絡安全風險。攻擊者可以利用該漏洞遠程。

根據(jù)業(yè)界眾多網(wǎng)絡安全公司的觀測,目前大多數(shù)Log4j漏洞利用主要是挖礦軟件,但攻擊者也在積極嘗試在易受攻擊的系統(tǒng)上安裝更危險的惡意軟件。據(jù)外媒報道,漏洞發(fā)現(xiàn)以來,Steam、蘋果的云服務受到了影響,推特和亞馬遜也遭受了攻擊,元宇宙概念游戲“Minecraft我的世界”數(shù)十萬用戶被入侵。美聯(lián)社評論稱,這一漏洞可能是近年來發(fā)現(xiàn)的最嚴重的計算機漏洞。

表1 Log4j漏洞披露時間表

二、各方響應

工業(yè)網(wǎng)絡安全廠商在監(jiān)測中已經(jīng)發(fā)現(xiàn)大量的漏洞利用嘗試和成功利用的現(xiàn)象。主要國家的網(wǎng)絡安全監(jiān)管機構已紛紛發(fā)布預警,要求限期修復漏洞。

1. 各國政府積極響應,發(fā)布警告應對漏洞威脅

在漏洞爆出之后,主要國家政府及網(wǎng)絡安全監(jiān)管機構已紛紛發(fā)布預警,要求限期修復漏洞。在中國,2021年12月13日,工業(yè)和信息化部網(wǎng)絡安全威脅和漏洞信息共享平臺收到有關網(wǎng)絡安全專業(yè)機構報告,立即組織有關網(wǎng)絡安全專業(yè)機構開展漏洞風險分析,召集阿里云、網(wǎng)絡安全企業(yè)、網(wǎng)絡安全專業(yè)機構等開展研判,通報督促阿帕奇軟件基金會及時修補該漏洞,向行業(yè)單位進行風險預警。在美國,2021年12月10日,美國國土安全部網(wǎng)絡安全與基礎設施安全局就該漏洞發(fā)出了緊急警報,并敦促各公司采取行動。12月22日,美國CISA、FBI、NSA以及五眼聯(lián)盟的另外四個國家的網(wǎng)絡安全機構當?shù)貢r間12月22日發(fā)布聯(lián)合網(wǎng)絡安全咨詢公告,警告稱黑客正在“積極利用”最近在Apache日志庫log4j中發(fā)現(xiàn)的三個漏洞。除此之外,在漏洞爆出之后,英國國家網(wǎng)絡安全中心整合了新的流程來改進未來的漏洞管理指南,并在整個Log4j事件中加以利用。德國的網(wǎng)絡安全組織就該漏洞發(fā)出“紅色警報”,比利時考慮到與該漏洞有關的網(wǎng)絡攻擊,國防部關閉了部分計算機網(wǎng)絡。

2. 各安全公司積極排查,及時修補產(chǎn)品漏洞

各安全公司加緊排查其產(chǎn)品受影響程度并修補他們的產(chǎn)品,同時敦促用戶應用這些更新,突顯及時解決該漏洞問題的緊迫性和廣泛性。西門子在2021年12月13日發(fā)現(xiàn)其部分產(chǎn)品線中存在Apache Log4j漏洞,未經(jīng)身份驗證的遠程攻擊者可能會利用該漏洞在易受攻擊的系統(tǒng)上執(zhí)行代碼。該公司15日更新的受上述兩個漏洞影響的產(chǎn)品多達35種。除了確定各種緩解措施外,西門子還建議用戶使用適當?shù)臋C制保護對設備的網(wǎng)絡訪問。為了在受保護的IT環(huán)境中操作設備,西門子建議根據(jù)西門子工業(yè)安全操作指南配置環(huán)境。另外一家自動化巨頭施耐德電氣也在當日咨詢報告中表示,將繼續(xù)評估Log4j漏洞如何影響其產(chǎn)品,并將在特定產(chǎn)品的緩解信息可用時通過其網(wǎng)絡安全支持門戶向客戶提供更新。知名工業(yè)網(wǎng)絡安全公司claroty在其2021年12月14日評估了漏洞對SCADA、ICS和OT的影響,其安全研究團隊Tem82還致力于創(chuàng)建更多概念驗證來復現(xiàn)漏洞,并期望有自動化供應商合作伙伴可以使用這些概念驗證來測試他們的產(chǎn)品是否易受攻擊。2021年12月,思科對其150多款產(chǎn)品進行排查,以尋找Log4j漏洞。到目前為止,思科已發(fā)現(xiàn)有三款產(chǎn)品存在該漏洞,并確定有23款產(chǎn)品沒有該漏洞。

三、深遠影響

2021年年末爆發(fā)的Log4j 安全漏洞堪稱互聯(lián)網(wǎng)歷史上破壞力最驚人的漏洞之一,漏洞波及面和危害程度堪比2017年的“永恒之藍”漏洞。從爆發(fā)至今,Log4j漏洞影響的嚴重性、廣泛性已經(jīng)在各領域開始顯現(xiàn),并不斷加大。

1. 持續(xù)時間長

在美國網(wǎng)絡安全審查委員會發(fā)布首份報告《回顧2021年12月的Log4j事件》明確指出,Log4j 是一款開源軟件,開發(fā)者已經(jīng)將其集成到數(shù)百萬個系統(tǒng)中。這種無孔不入、無處不在的軟件中的漏洞有能力影響全世界的公司和組織(包括政府)。自從2021年11月曝光的Log4j漏洞已成為一大“持續(xù)性流行漏洞”,將在未來多年引發(fā)持續(xù)風險,換言之,這種無所不在的軟件庫的未經(jīng)修復版本,將在未來十年或更長時間內(nèi)繼續(xù)留存在各類系統(tǒng)當中。同時,美國網(wǎng)絡安全審查委員會預測,鑒于 Log4j的普遍存在,在未來十年中,易受攻擊的版本仍將存在于系統(tǒng)中,我們將看到利用漏洞的方式不斷演變,所有組織都應具備發(fā)現(xiàn)和升級易受攻擊軟件的能力,以及長期維持這些漏洞管理能力的能力。

2.影響面廣

根據(jù)統(tǒng)計,有超過35,863個開源軟件 Java 組件依賴于 Log4j,意味著超過 8% 的軟件包里至少有一個版本會受此漏洞影響。漏洞在依賴鏈中越深,修復步驟就越多。根據(jù)云安全專家評估,每秒有超過 1000次利用Log4j漏洞的嘗試。Log4j漏洞不僅影響直接使用該庫的基于Java的應用程序和服務,還影響許多其他流行的依賴它的Java組件和開發(fā)框架,包括但不限于Apache Struts2、Apache Solr、Apache Druid、Apache Flink、ElasticSearch、ApacheKafka。隨著危機的持續(xù)發(fā)酵,此次 Log4j 漏洞帶來的損失目前尚無法準確評估。

2022年6月,美國CISA發(fā)布警告強調(diào)Log4Shell 漏洞目前已經(jīng)影響了 1800多種產(chǎn)品,產(chǎn)品安全團隊需要額外注意識別任何包含風險 Log4j包的軟件。當前,黑客仍在利用Log4Shell漏洞,專門針對未打補丁的、面向Internet的VMware Horizon和Unified Access Gateway服務器。在《2021年終漏洞快速查看》報告中,CISA強調(diào)了Log4j漏洞具有廣泛影響的潛力,自報告發(fā)布以來,受影響的產(chǎn)品總數(shù)增加了 11.6%。隨著繼續(xù)跟蹤漏洞,受Log4j漏洞 影響的產(chǎn)品總數(shù)可能會增加。

3.危害性大

自2021年年底Log4j漏洞爆發(fā)以來, Mirai、Muhstik等多個僵尸網(wǎng)絡家族利用此漏洞進行傳播。同時,該漏洞利用正在發(fā)生快速變異,繞過現(xiàn)有緩解措施,并吸引了越來越多的黑客攻擊者。Check Point的網(wǎng)絡安全研究人員警告說,Log4j漏洞正在快速變異,已經(jīng)產(chǎn)生60多個更強大的變種,所有變種都在不到一天的時間內(nèi)產(chǎn)生。

2022 年 4 月以來,針對 VMware Horizon 服務器的Log4j攻擊仍舊不斷持續(xù)且有增無減。朝鮮黑客組織 Lazarus 一直通過Log4j 遠程代碼執(zhí)行漏洞,在未應用安全補丁的 VMware Horizon虛擬桌面平臺中大肆利用 Log4j漏洞來部署勒索軟件及其他惡意程序包。2021年12月,比利時國防部網(wǎng)絡最近受到不明攻擊者的成功攻擊,攻擊者利用Apache日志庫log4j的巨大漏洞實施攻擊,國防部證實這次攻擊是成功利用了log4j的漏洞。

四、應對措施

鑒于Log4j漏洞的普遍存在,考慮到Log4j漏洞的使用規(guī)模、利用該漏洞的容易程度以及對該漏洞的廣泛報道,該漏洞對數(shù)字生態(tài)系統(tǒng)的安全有重大影響。全球私營和公共部門的合作伙伴應采取措施積極應對。

1.持續(xù)對Log4j 漏洞保持高度警惕

由于Log4j漏洞在今后若干年長期存在,所有組織應具備發(fā)現(xiàn)和升級易受攻擊軟件的能力,以及長期維持這些漏洞管理的能力。所有組織都應繼續(xù)主動監(jiān)控和升級Log4j的易受攻擊版本,優(yōu)先應用軟件升級,謹慎使用緩解措施,避免可能造成長期暴露的錯誤情況(例如,暴露易受攻擊面的配置錯誤)。同時,運用成熟的業(yè)務流程來防止易受攻擊版本的重新引入,采取基于風險的方法來補救Log4j漏洞,以便解決其他嚴重性漏洞。

2. 及時評估安全漏洞風險

根據(jù) Log4j漏洞的嚴重性,所有企業(yè)都需要快速評估其業(yè)務運營的潛在風險,并制定和執(zhí)行行動計劃。當前對Log4j漏洞事件做出最有效響應的組織已經(jīng)擁有技術資源和成熟的流程,可以識別易受攻擊的產(chǎn)品資源、評估潛在風險。要降低Log4j和其他廣泛使用的開源軟件中的漏洞給生態(tài)系統(tǒng)帶來風險的可能性,成熟可靠方法是確保代碼的開發(fā)符合行業(yè)公認的安全編碼實踐,并由安全專家進行相應的審核。

3. 加強漏洞的規(guī)范化管理

各組織要積極開展開源軟件安全動員計劃,由 Linux基金會和開放源碼安全基金會領導,呼吁業(yè)界采取行動開發(fā)軟件組件框架,以加快發(fā)現(xiàn)和響應未來的漏洞。同時,組織應對系統(tǒng)上運行的軟件高風險漏洞進行整體評估、匯總、分類和優(yōu)先級排序,從而來提高其漏洞響應機制的成熟度。同時,各組織應該建立一致的安全開發(fā)流程,軟件安全評估和漏洞管理操作流程,以及規(guī)范補丁創(chuàng)建和協(xié)調(diào)披露機制。

五、結語

根據(jù)Gartner的相關統(tǒng)計,到 2025年,30%的關鍵信息基礎設施組織將遇到安全漏洞,這將會導致關鍵信息基礎設施運營停止或關鍵型網(wǎng)絡物理系統(tǒng)停止。面對日益嚴峻的安全漏洞形勢,我國亟需加快網(wǎng)絡安全漏洞治理體系建設,提升我國關鍵基礎設施漏洞威脅防御水平,充分發(fā)揮漏洞預警管理在網(wǎng)絡空間安全管理中的重要作用。