惡意軟件時如何偽裝的,這份報告給出了答案

惡意軟件設計和部署的關鍵之處,在于將自己偽裝成合法的APP,欺騙用戶用戶下載和運行惡意文件,以此感染目標設備和系統。為了更好地進行偽裝,惡意軟件制作者在設計之初就會使用各種技巧和方法。

例如將惡意軟件可執行文件偽裝成合法應用程序,使用有效證書對其進行簽名,或破壞可信賴的站點以將其用作分發點等。

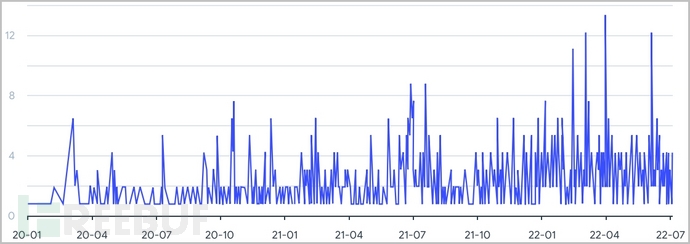

據免費的可疑文件分析服務安全平臺 VirusTotal的數據,惡意軟件的偽裝技巧比我們想象的要大的多。VirusTotal根據每天提交的 200 萬份文件編制了一份惡意軟件報告,展示了從 2021年1月到2022年7月的統計數據,敘述了惡意軟件的分布趨勢,及其常用的偽裝技巧。

一、濫用合法域名

通過合法、流行和排名靠前的網站分發惡意軟件,威脅參與者可以避開基于IP的阻止列表,享受高可用性,并提供更高級別的信任。

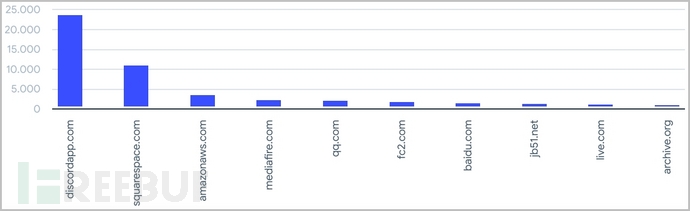

VirusTotal 檢測了Alexa 排名前1000個網站中的多個域,它們共下載了250萬個可疑文件。其中惡意軟件最多的網站是 Discord,它已成為惡意軟件分發的溫床,托管服務和云服務提供商 Squarespace 和亞馬遜也記錄了大量惡意軟件。具體結果如下圖所示:

惡意軟件分發濫用最多的域 (VirusTotal)

二、使用竊取的代碼簽名證書

還有一種偽裝方法是,從公司竊取有效證書對惡意軟件樣本進行簽名,這將大大提高其逃避主機上的AV檢測和安全警告的概率。

在2021年1月至2022年4月期間上傳到VirusTotal 的所有惡意樣本中,簽名的樣本超過一百萬,其中 87% 使用了有效證書。用于簽署提交給 VirusTotal 的惡意樣本的最常見證書頒發機構包括 Sectigo、DigiCert、USERTrust 和 Sage South Africa。

惡意軟件作者使用的簽名權限 (VirusTotal)

三、偽裝成流行軟件

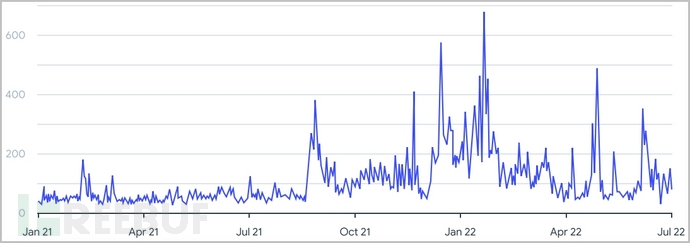

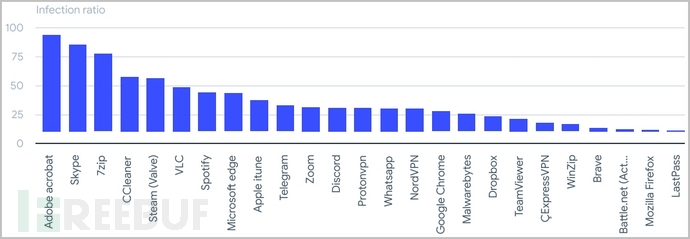

將惡意軟件可執行文件偽裝成合法、流行的應用程序在 2022 年呈上升趨勢。

將惡意軟件偽裝成真實應用程序的趨勢 (VirusTotal)

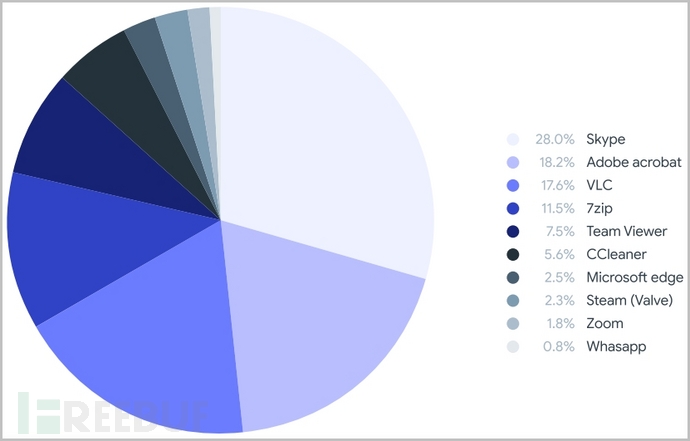

受害者下載這些文件時認為他們正在獲取所需的應用程序,但在運行安裝程序時,他們會用惡意軟件感染他們的系統。被模仿最多的應用程序(按圖標)是 Skype、Adobe Acrobat、VLC 和 7zip。

使用的應用程序圖標是惡意軟件的誘餌 (VirusTotal)

我們在最近的 SEO 中毒活動中看到的流行的 Windows 優化程序 CCleaner 是黑客的主要選擇之一,并且其分發量的感染率異常高。

被模仿應用的惡意軟件感染率 (VirusTotal)

三、隱藏在合法安裝程序中

還有一種經常使用的方法是,將惡意軟件隱藏在合法APP的安裝程序中,并在后臺運行感染過程,真正應用程序在前臺執行。通過這種方法,惡意軟件可以避開一些不審查 PR 資源結構和可執行文件內容的防病毒引擎。

帶有惡意軟件的合法安裝程序 (VirusTotal)

根據 VirusTotal 的統計數據,2022年這種做法似乎也在增加,其中包括使用 Google Chrome、Malwarebytes、Windows Updates、Zoom、Brave、Firefox、ProtonVPN 和 Telegram 作為誘餌。

四、如何保持安全

在下載軟件時,用戶可以使用操作系統的內置應用程序商店,或訪問應用程序的官方下載頁面。對于那些在搜索結果中可能排名較高的促銷廣告,我們應該保持足夠的警惕,因為他們看起來像是合法網站,欺騙性非常高。

下載安裝程序后,用戶還需在執行前對文件執行 AV 掃描,以確保它們不是偽裝的惡意軟件。

最后,避免使用 torrent 站點來破解受版權保護的軟件或注冊機,因為它們通常會導致惡意軟件感染。