企業數據安全治理1+3+1+1

引言

已經忘記哪一年突然雨后春筍般遍地數據安全,很多安全廠商的安全產品也“華麗轉身”,演變成了xx數據安全管控方案,聽著不僅高大上而且很神秘,仔細聽下來原來是講堡壘機。這,是數據安全嗎?

一、什么是數據安全

根據Gartner的說法,數據安全是由保護靜態或動態敏感信息資產的一系列流程和工具組成。有點抽象,Gatner解釋了數據安全的構成和如何管控,但似乎又沒有解釋什么是數據安全。筆者認為,

數據安全=數據+安全,數據是基礎,安全是動作,依賴管控措施和手段,有數據的地方就會有數據安全。

沒有純粹的數據安全,其和網絡安全、應用安全及個人隱私安全息息相關,而且高度耦合。脫離了網絡安全和應用安全的數據安全管控,猶如紙上談兵。

數據安全的概念很大,也很豐富。筆者結合個人思考和實踐,淺談下企業數據安全治理的幾點想法。

二、數據安全治理

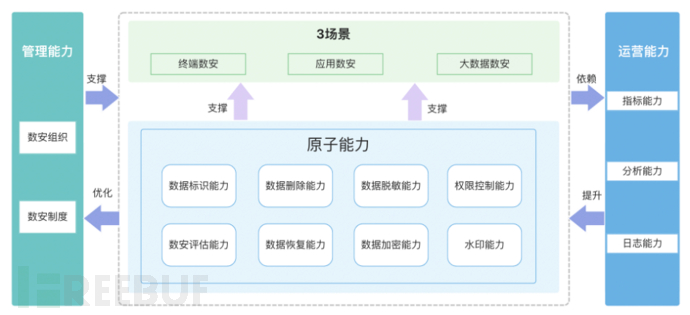

筆者眼中的數據安全治理(以下簡稱“數安治理”),整體框架總結為: “1+3+1+1”,即1管理能力,3場景,1原子能力,1運營能力

圖1 數安治理框架

“1管理能力”

即數安管理能力,具體包括數安組織+數安制度,組織是數安工作開展的基本保障和基礎,數安制度是組織落地數安工作的第一著力點。所謂,“兵馬未動,糧草先行”,這里數安制度就是“糧草”。否則,單純的開始311始終會顯得不像“正規軍”,而且數安管理能力是落地311的重要支撐。

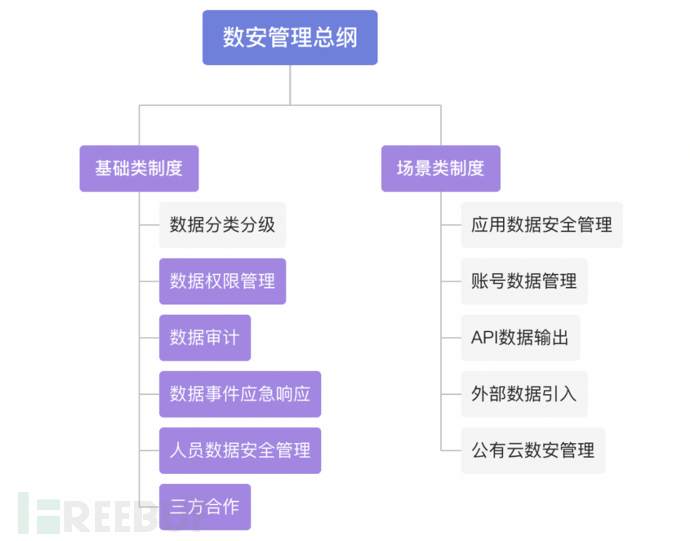

數安組織設計百花齊放,不一而足,筆者認為企業可以結合實際現狀來進行考量。針對,數安制度,筆者認為一般應包括1個總綱2個支柱,總綱即數安管理總括原則性事項和內容要點的部分,2個支柱是基礎類制度和場景類制度。

針對基礎類制度如數據分類分級、數據權限管理等是原子能力落地的理論保障,數據審計、數安事件應急響應是運營能力的底座和潤滑劑。場景類制度是快速支撐和響應業務需求并日臻完善。

圖2 數安制度框架

“3場景”

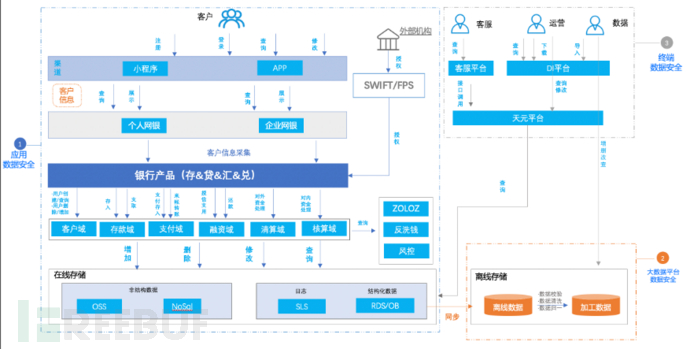

即終端數安、應用數安、大數據數安三個場景。所有數據安全的管理,基本都圍繞此3個場景展開。筆者以某銀行業務為例簡要說明

圖3 3場景數安示例

終端數安,面向的是內部人員(包括員工、外包、三方等),管理的對象為端,管控的對象為權限。如圖3所示,運營、客服等人員通過辦公終端接入和訪問各種辦公后臺應用數據,端是數據可能散落的地方。所以,終端數安要做好必須控好端,但至于控端的程度,取決于應用數安和大數據數安管控的好壞。后者強,則前者弱,體驗優;后者弱,則前者強,體驗差。

應用數安,面向的是應用(對客應用和對內應用),管理的對象為應用,管控的對象為權限。如圖3所示,不同的業務功能會帶來數據在不同應用間傳遞,對于對客應用,就需要關注接口、庫等權限的安全性;而對內應用,就需要關注人、接口、庫等的權限安全性。本質上來講,應用數安就是將數據安全貼著應用安全來做,將數安針對應用的控制要求在應用安全中覆蓋,但范圍會比應用安全更廣。孤立的應用數安是落不下去的,對應用側的數安管控,不可能也不應該脫離應用安全已經成熟的體系再搞一套。

大數據數安,面向的是大數據平臺,管理的對象為平臺,管控的對象為權限。如圖3所示,大數據人員使用大數據平臺進行離線數據加工和分析,從數安角度,需要關注大數據平臺自身的安全性和大數據平臺使用的安全性。

通過上面的介紹,留心的讀者可能會發現筆者一直在強調的1個點“權限”。其實,這本質上是數安原子能力的一部分。正所謂,工欲善其事必先利其器,沒有有利的“兵器”和有用的“兵馬”,談數安治理落地,猶如空中樓閣。

“1原子能力”

即數安原子能力。數安原子能力是數安3場景落地的唯一支撐,是數據安全治理的壓艙石。為什么稱之為“原子能力”呢?因為無論數安治理面臨哪種業務場景都需要且都適用的能力,抑或是采用其他的思路落地數安治理,從技術數安能力建設的角度都需要具備且可以快速考量和入手的點,原子能力具備不可再分性。

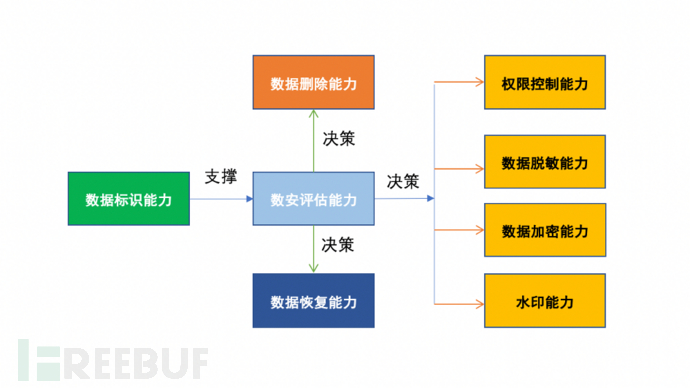

基于實踐,筆者歸納數安原子能力包括數據標識能力、數安評估能力、權限控制能力、水印能力、數據脫敏能力、數據加密能力、數據刪除能力、數據恢復能力。

其中,數據標識能力是基礎,數安評估能力是核心,脫敏/權控/加密/水印能力是抓手,數據刪除能力和數據恢復能力是要求。下面對每塊原子能力進行說明。

圖4 數安原子能力關系圖

數據標識能力:數安治理最核心的點是需要知道重點保護的數據是什么,即哪些數據是敏感數據。同時,以特定標簽進行標記,供給上下游,這是所有數安治理的基礎。有了這個基礎,數據的流轉管控和數據使用管控才更有意義和針對性。另一方面,數據標識需要有制度支撐,在數安制度中需要規范和明確公司的數據分類和分級,同時有詳細的數據分類分級明細列表。

數安評估能力:“知病方可下藥”,數安評估能力是指對數據面臨的風險進行識別、判斷和管控的綜合能力,是數安治理的核心,依賴安全人員的專業性和專業度。如果對數據面臨的風險都缺少安全評估能力,討論下一步的管控就很困難了。

權限控制能力、數據脫敏能力、數據加密能力和水印能力可以稱得上數安治理抓手“四板斧”,每一板都斧斧見“要害”。

權限控制能力,本質是權限最小化,是降低數安風險的最有效殺手锏,也是最難的數安原子能力。說是殺手锏,是因為如果做好權限控制,基本上可以在源頭上減少數據暴露面。要做好權限控制,首先要要有權限分類分級,其次要有權限流程(審批),再次要有權限策略(風險前置管控等),最后要有權限運營(優化管控,做好服務,提升體驗)。

數據脫敏能力,本質是減少敏感數據暴露面,針對非需展示、留存等業務場景,以脫敏化形式呈現。頁面脫敏、日志打印脫敏是數據脫敏能力最常見的2類業務需求場景。

數據加密能力,本質是扼制數據泄露后的風險,尤其針對敏感個人數據,其防護效果無出其右。數據加密的形式有很多種,像介質加密、存儲TDE加密、存儲數據加密都是常見的業務需求場景,是數安原子能力中復雜性和要求最高的能力。在隱私計算中也有著廣泛的應用。

水印能力,本質是事前威懾和事后追溯數據泄露。頁面和數據本身是常見的2種業務需求場景,是數安原子能力中復雜性和要求比較高的能力。

數據刪除能力和數據恢復能力是滿足合規、數據防勒索或數據丟失等業務場景下的2種能力。尤其在監管趨嚴和GDPR背景下,全球性企業對此類的訴求會更大且更強。

數安全原子能力是構成數安必備安全能力(產品)的基礎。

讀到這里,或許很多讀者會有疑問,數安原子能力和數安產品有什么關系?

首先,這里,筆者想說明幾個點,

- 數安原子能力可以是數安產品,但數安產品不一定是數安原子能力。

- 數安原子能力是構建數安治理技術手段的最小單元,但是支撐數安3場景落地,需要多種數安原子能力的組合。其以排列組合形式構建和形成數安產品,至于產品名稱叫什么都是可以的。

- 只有和業務平臺強關聯和耦合的情況下,數安原子能力才能發揮最大的效果和價值。

所以,回到引言中提到的堡壘機,其實可以算是一種數據安全產品,其本質是權限控制能力、數據脫敏能力等數安原子能力的組合,當然它也屬于數據安全治理的一個范疇。

筆者,簡單舉2個例子進一步說明數安原子能力在3場景下的應用案例。

案例1:應用數安場景下在線數據管控

針對在線數據DB的管控一直數數據安全治理中的重點和難點。在線數據管控,本質是管理人對庫中數據的訪問權限,敏感的數據怎么管,不敏感的數據怎么管,以及數據查詢、導出、下載怎么控。

傳統的DB管控工具一般是DBA團隊搞一套,安全團隊搞一套,相互割裂,但同時又相互依賴。安全團隊需要結合數據的敏感性來客制不同的權限管控邏輯,而兩套班子的困難在于反饋機制如何正常的建立和關聯。

這時候,需要的是統一的具備數安原子能力屬性的產品來解決這個問題,這其中就會涉及到數據標識能力、權限控制能力、數據水印能力、數據脫敏能力的組合。市面上已經有類似產品的應用,當然如果自研也是需要按照多種數安原子能力來進行建設和規劃。

案例2:應用數安場景下辦公后臺應用管控

眾多的辦公后臺應用,屬于企業內部重要的風險敞口,也是一個老大難的問題。統一的、集中的權限管理平臺一般是此類場景下訴求。權限管理平臺本質是權限控制能力的一種產品化,當然基于不同的管控要求,亦可能涉及到水印能力等數安原子能力應用。

最后,有個很重要的事情,流動的數據才是有價值的。數安原子能力是用來支撐3場景下數據更好的流動和使用。但是要做到數據更好的流動和使用,需要依賴另一個重要能力,運營能力。

“1運營能力”

數安運營能力,是數據安全治理的穩定器和加速器。

那么,什么是數安運營能力呢?

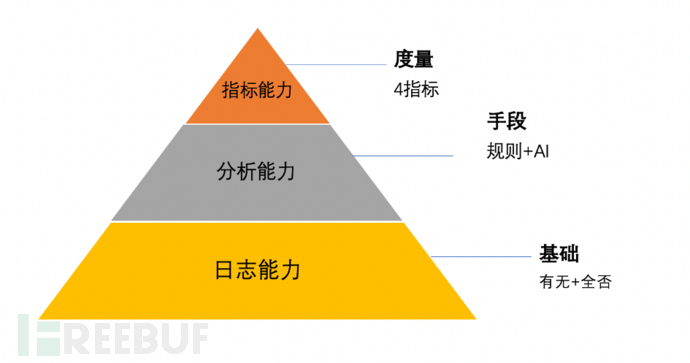

筆者認為,數安運營能力是指以日志能力為基礎,以分析能力為手段,以指標能力為度量,優化風險管控閉環,提升服務和體驗的一種能力。

整體上來看,數安運營能力由日志?能力、分析能力和指標能力三部分構成。

圖5 運營能力構成

日志能力

具體來講,日志能力是指數安3場景中安全應用及相關產品日志采集、傳輸、存儲的能力。日志能力,重點解決的是日志有沒有和全不全的問題,沒有日志談分析能力,猶如“巧婦難為無米之炊”;日志不全談指標能力,猶如“盲人摸象”。

舉個例子,應用數安場景,遠程辦公時如果需要根據不同訪問端來源(移動端或PC端)限制用戶的訪問權限。如果實際操作時卻發現應用側沒有記錄端來源類型的日志,下一步的控制動作基本就很難展開。這,是日志沒有的一種情況。

再舉個例子,終端數安場景,筆者在《安全運營視角下的POC測試》一文中,曾提及某商用產品U盤管控策略日志記錄的情形,無論拷貝失敗或成功都會記錄一條操作日志,但是卻僅記錄拷貝行為,沒有記錄拷貝的結果(失敗或成功)。單一看的是沒有什么問題的,但是如果站在全局,如何保障控制有效性的時候,沒有拷貝結果的記錄,就苦不堪言了。這,是日志不全的一種情況。

同時,需要強調的是孤立的日志是沒有意義的。

日志能力?是基礎,是?運營?能力?構成中的?第一?生產力?。

分析能力

分析能力,是基于大數據平臺,利用規則、AI等手段,對3場景風險進行建模、檢測,并持續優化完善的一種能力。

分析能力考驗的安全人員對場景風險的識別和利用日志進行抽象建模的水平。

舉個例子,用戶外發行為異常風險

第一步,首先需要梳理外發的渠道類型,其次需要確認這些外發渠道是否都有可用日志記錄,接著識別出可能的外發行為動作,最后將之轉化為監控規則

第二步,基于檢測的結果數據,進一步“理論”結合“實際”驗證,優化場景、規則

第三步,如此反復。

分析能力,是運營能力的核心手段,需要對場景風險有深入的理解。

指標能力

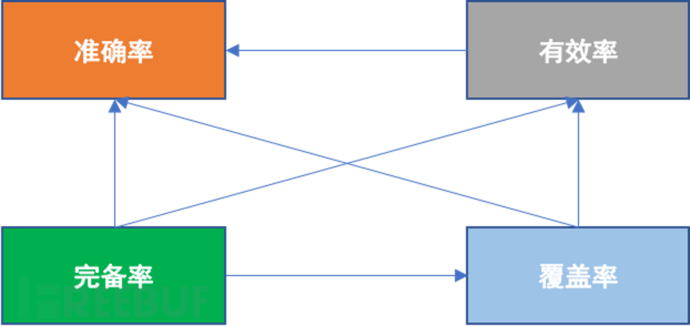

指標能力,是通過構建關鍵核心評估指標對數安運營進行結果性度量的一種能力。一般來講,指標能力由4個基礎指標構成,即完備率,覆蓋率,有效率,準確率。圖6呈現了4個指標間的關聯關系。

圖6 指標關聯關系

完備率:度量的是有無。從數安必備安全能力的維度,首先解決有沒有。例如,企業希望可以做到數據追溯,但沒有水印產品提供業務側接入,從整體數安治理的角度來看,數安必備安全能力完備率肯定是小于100%的。就像疫苗一樣,如果我們連基本的新冠疫苗都不具備,談疫情防控就像天方夜談。

覆蓋率:度量的是覆蓋面。例如,很多企業都會有辦公后臺應用需要接入權限平臺的要求,希望做統一化的權限控制,盡量最小化風險。那么,如何評價此場景下風險控制,肯定是要看已經覆蓋了多少的辦公后臺應用,整體覆蓋面的情況。就像疫苗一樣,完備率解決了有沒有,但是如果大家都不接種,有的意義也就不大了。

有效率:度量的是可靠性。很多時候,數安面臨的是很多安全能力都具備,而且也都有很好的覆蓋,但是實際的風險卻敞口減少不大,很可能是有效率偏低的一種情況。

舉個例子,很多企業都會安裝DLP來進行數據泄露的防護,很多時候會面臨發生了數據泄露的事件但卻查不到的情況,倒查時發現要么是DLP端點沒有正常工作,要么是規則沒有生效,要么是沒有覆蓋此場景的規則,要么是?不能記錄?,前兩者就屬于有效率的范疇。再或者上網行為規則禁止訪問Gmail郵箱,對所有用戶都下發了策略,表明上看大家都在策略的覆蓋范圍內,但是某個用戶掛個代理可能就繞過了,一定程度上也反映了策略有效率的問題。就像疫苗一樣,確實你也打了,但是只打了一針,或者打了2針,但很可能已經不再防護期內了,就起不到防護效果。而實際上,你又確實有打,所以僅僅“有”是不夠的。

準確率:度量的是精準度。大量的高風險告警和沒有告警的結果差不太多。舉個例子,如果你是公有云用戶,規則提醒你的OSS

BUCKET每天都成百上千IP的訪問記錄,查詢一看,原來這個桶是對公使用的,開的是公共讀,業務場景確實會出現這么多的訪問IP,可想場景的告警準確率一定會很低,這一定程度上也反映規則精準度不好。準確率的高低,極大程度上反映了可運營度。但是,也需要清醒的看到,如圖6所示,準確率的高低對完備率、覆蓋率和有效率有著很強的依賴,不是一蹴而就的。

運營能力的構建,一方面依賴3場景和數安原子能力組合源源不斷的場景輸入和日志輸入;同時,安全管理能力也可以保證運營效果的有效運轉和落地。另一方面,通過運營能力的建設,又會持續反哺提升3場景和數安原子能力的建設,同時持續完善數安管理能力,形成有效正向循環。

三、寫在最后

企業數據安全治理是一項龐雜和繁重的工作,尤其在數安與網絡安全、應用安全高度耦合的背景下,更具有極大的挑戰性,需要一盤棋考量。

數安治理,無論是數安原子能力組合構建還是運營能力提質增效,都需要有足夠的技術積累和技術支撐,“技術是第一生產力”,手中有“糧”,心中才能不慌。

數安治理,亦對數安人員的專業性和專業度提出了更高的要求,掌握數安管理能力的同時,也需要增強對技術的理解。尤其在企業云化背景下,云上數安考驗的更是技術化的管理執行。

值得注意的是,沒有“萬能藥”通解百病,期望出現一個新的產品或技術能夠解決數安的所有問題是不現實的;

單純的追求0到1,忽視運營能力1到N的持續投入和長期建設,期望做好數據安全是不現實的。