零信任的歷史與演進

譯文譯者 | 布加迪

審校 | 孫淑娟

零信任網絡訪問(TNA)是John Kindervag首創的零信任模型的演進版。

零信任是知名調研公司Forrester的Kindervag在2010年杜撰的術語。2017年左右,Gartner分析師們在搗鼓一個相關但不同的概念:持續自適應風險和信任評估(CARTA)。CARTA與Kindervag的零信任有著同樣的用途:將隱式接受信任換成要求顯式證明信任。

Steve Riley是Gartner研究這個概念的分析師之一。當時還出現了云安全聯盟(CSA)的“軟件定義邊界”和谷歌的BeyondCorp(最初是在2009年更早時候為響應Operation Aurora而創建的)。這些與Gartner研究的“持續自適應信任”有相似之處,“零”只是個起點。

到2019年,Riley準備撰寫一份關于CARTA的Gartner市場報告,但說服了同事,讓他們相信零信任網絡訪問(ZTNA)是一個更具辨識度的主題名稱。他在2019年的市場報告可謂是開山鼻祖,是Kindervag首創的零信任概念,成為如今在網絡安全界最廣泛的應用之一。

1.什么是零信任?

“‘零信任’這個詞現在被用濫了,以至于它幾乎失去了意義,”Riley告訴SecurityWeek網站。

2017年,Gartner談到了一個名為“持續自適應風險和信任評估”的概念。Riley將這個概念應用于零信任,在2019年杜撰了零信任網絡訪問(ZTNA)一詞。回想起來,Riley希望自己使用零信任應用程序訪問(ZTAA)一詞,但現在認為改名稱為時已晚。相對零信任要求而言,底層網絡幾乎是次要的:要訪問網絡上運行的各個應用程序,需要滿足這個要求——這是ZTNA的真正目的。

零信任一詞現在是個集體形容詞。如果沒有伴隨的名詞或名詞性短語,它本身沒有意義。全世界已從Kindervag革命性和有價值的什么都不信任概念(也許它本身源自最小特權這個安全原則)向前發展:現在是“如果沒有充分、持續的授權,什么都不信任”。

雖然零信任可以應用于其他方面,比如零信任電子郵件訪問(ZTEA)或零信任數據訪問(ZTDA),但這可能是未來的事情。在這里,我們側重于ZTNA/ZTAA。按照Riley的定義,它包括持續自適應風險和信任評估,作為一種實用的折衷方案,在不影響可用性的情況下提供最大的安全性。

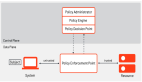

2.信任代理扮演的角色

ZTNA的一個關鍵概念是信任代理(trust broker)角色。信任代理位于網絡外部,為經過身份驗證的用戶提供合適的信任級別,以訪問特定的應用程序。這種方法有眾多用途。

首先,它可以阻止來自經過身份驗證的可信賴用戶以外的任何人的所有入站通信。應用程序告訴代理誰可以通過身份驗證訪問哪些應用程序。Riley表示,如果沒有這個外部代理,“攻擊者可以連接,不必費心提交身份驗證序列。他們可以隨心所欲地向服務發送任何請求,看看是否可以以不可預測但對攻擊者有利的方式讓其行為出現異常。”代理將模式從“連接(到網絡),然后驗證身份”變成了“驗證身份,然后連接(到某個指定的應用程序)”。

代理可以檢查設備的健康狀況、地理位置和用戶的其他行為生物特征。它生成信任分數。如果信任分數對于指定的應用程序來說夠高,就通過代理向用戶授予權限。

這一點很關鍵——用戶只被允許訪問指定的應用程序。任何用戶想要訪問不同應用程序,都需要重新驗證身份才能訪問該應用程序,身份驗證要求可能有所不同。這防止了網絡內的橫向移動,無論實施者是員工還是攻擊者。

3.您能擁有真正的零信任嗎?

理解零信任概念的困難之一是每個人都知道零信任和可用性水火不容。保證零信任的唯一方法是拔掉計算機電源,將其包裹在六英尺厚的鉛襯混凝土中,然后將其放入深海中。但這阻礙了可用性。

零信任是運用最小的信任,仍然確保實用的可用性。一方面增強,另一方面勢必會削弱。

在目前的方法中,訪問是基于信任分數授予的。從理論上講,分數可以被操縱——只需要適當的操縱,就可以將結果即分數從“允許”以下提高到“拒絕”以上。

第二個潛在的弱點是代理。如果代理受到威脅,那么攻擊者就能訪問所選擇的應用程序。這是Riley在他還在Gartner開始研究ZTNA概念時擔心的問題。他的結論是,代理仍然是外部訪問的最佳選擇。替代方案是依靠公司網絡和互聯網之間的防火墻(我們知道這不起作用),或者使用VPN。

Riley說:“VPN一頭在互聯網上,另一頭在公司網絡中。大多數VPN集中器都潛伏在地下室的一角,永遠不會更新。沒法更新它,因為每個人都在不斷使用它。”

信托代理方法的優勢在于,它由一家全職的專業安全公司運營,其網絡安全技能遠超普通商業客戶。他補充道:“但由于您依賴第三方服務來實現這種方法,因此確保服務本身能夠證明它是可以信任的至關重要。”

4.零信任何去何從?

請記住,零信任只是一個形容詞。沒有它描述的名詞是沒有意義的。我們在本文中分析了應用程序訪問的零信任。這可能是零信任概念中最重要和最緊迫的方面。

但這不是唯一的潛在方面。零信任應該有可能應用于當前遭受訪問濫用的任何方面。

現在,網絡安全的當前方向之一是增加細粒度。一個很好的例子是當前向“以數據為中心的安全”邁進的趨勢。所有安全的主要目的是保護公司數據——所以問題是我們是否應該期待未來會朝著零信任數據訪問(ZTDA)方向發展?

基本框架已經存在。Riley說:“不妨以云端數據庫表為例。不是在Microsoft Azure中建立虛擬機,并在那里運行數據庫服務器,您只需使用SQL Azure,并將云端數據庫表配置成URL。有一些機制可以讓您針對單個字段或者整個表的行或列進行訪問控制。”

無論需要何種細粒度,訪問控制都可以成為有意設計的策略的一部分,旨在消除無處不在的隱式信任,始終要求對任何實體的任何形式的訪問進行身份驗證和授權。

Riley說:“我喜歡把這些東西抽象化。我想消除每一層的隱式信任:網絡、應用程序、虛擬機和數據對象。相反,我希望看到這種情形,即每次交互都得到調控,對該交互的信心水平由上下文和周圍的信號來衡量。”

簡而言之,他補充道:“我認為,最終,零信任將包括零信任數據訪問。”

原文鏈接:https://www.securityweek.com/history-and-evolution-zero-trust