揚言要泄露Entrust數據后,LockBit勒索軟件團伙反遭DDoS攻擊

LockBit勒索軟件團伙上周聲稱對6月份網絡安全供應商Entrust遭到的攻擊負責。這個備受矚目的團伙如今顯然因這起攻擊而遭到了分布式拒絕服務(DDoS)。

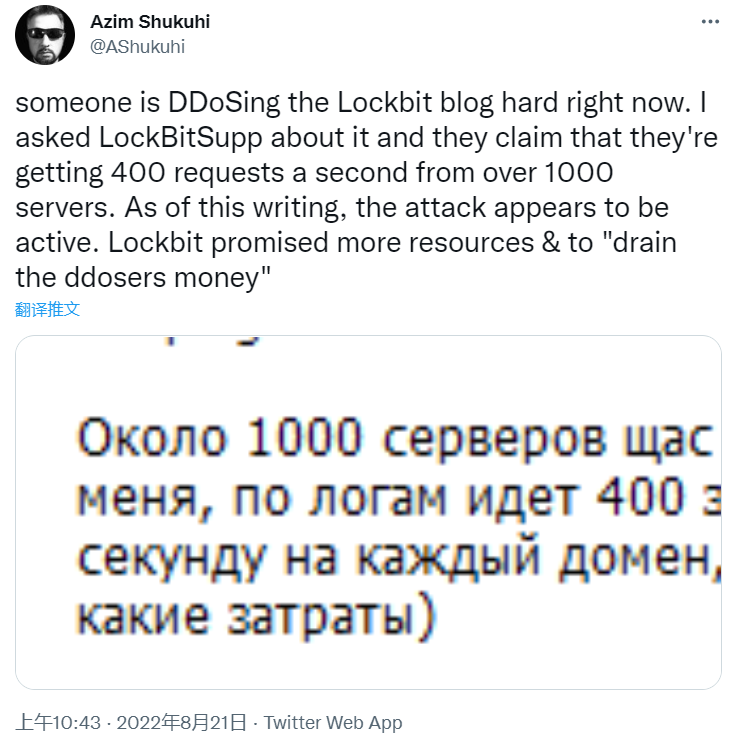

思科Talos威脅情報小組的網絡安全研究人員Azim Shukuhi在周末的一條推文中寫道:“眼下有人在對LockBit博客發動嚴重的DDoS攻擊。”

LockBitSupp是LockBit勒索軟件運營的公眾帳號,負責與其他公司和網絡安全研究人員互動。它告訴Shukuhi,該團伙的數據泄露網站每秒從1000多臺服務器收到400個請求;該團伙承諾會為該網站添加更多的資源,以耗盡DDoS攻擊者的錢財。

收集惡意軟件源代碼和樣本的Vx-underground在推文中寫道,LockBit透露,它遭到DDoS攻擊是由于之前攻擊了Entrust。Vx-underground詢問該勒索軟件團伙如何知道此事件的起因是攻擊Entrust后,LockBit發來了顯示入站消息的屏幕截圖,所有消息都提到了enstrust.com。

DDoS活動旨在向某個網站發送潮水般的互聯網流量或消息,從而擾亂其正常運營。這一招似乎很管用,有人聲稱LockBit的泄露網站一直很不穩定。

就在這起DDoS攻擊前一天,使用勒索軟件即服務(RaaS)運營模式的LockBit聲稱對Entrust攻擊負責,并為這家安全供應商創建了泄露頁面,還揚言:如果這家公司不如數支付索要的贖金,它就發布竊取的所有數據。創建頁面表明Entrust尚未答應LockBit的要求——如果Lockbit確實是聲稱的始作俑者。

Entrust在6月18日獲悉遭到了勒索軟件攻擊,并在7月初開始通知客戶。Entrust 總裁兼首席執行官Todd Wilkinson在寫給客戶的信中寫道:“未經授權的訪客訪問了我們用于內部運營的某些系統。”一些文件從內部系統泄露出去,但這起攻擊似乎并未影響Entrust產品或服務的運營或安全。

這封信沒有表明被盜文件是否與Entrust或其任何客戶有關。該公司當時表示,這些產品和服務是在與內部系統分開來的氣隙環境中運行的。

這家身份管理和身份驗證公司后來通知執法部門,并開始與另一家網絡安全供應商合作。

首席執行官補充道,調查工作仍在進行中,但這家公司尚未發現表明有人在授權訪問系統的證據,并實施額外的保護措施以幫助加強安全。

Entrust的客戶包括一系列美國政府機構,比如美國國土安全部、財政部和能源部。除了VMware和微軟之類的科技公司外,客戶還包括保險公司和金融公司。

如今,第三方供應商遭到越來越多的在線威脅,Entrust攻擊事件就是一個佐證,就像去年的SolarWinds攻擊。網絡犯罪分子將這類供應鏈攻擊視為可趁之機,以便通過他們使用的第三方供應商,輕松接觸大量的潛在受害者。NCC Group在一份報告中表示,2021年下半年,供應鏈網絡攻擊的數量同比猛增了51%。

LockBit團伙的同名惡意軟件于2019年首次浮出水面,現已成為不斷發展和演變的勒索軟件領域作案比較頻繁的威脅團伙之一。網絡安全供應商Digital Shadows的報告發現,在第二季度受害者組織的大名被發布到勒索軟件泄露網站上的所有事件中,LockBit占到了32.77%。

據Digital Shadows聲稱,在其泄露網站上列出的受到LockBit攻擊的組織數量環比增加了13.8%。

最近,LockBit上個月末聲稱從意大利稅務當局竊取了78GB的數據。

6月份,該團伙發布了最新版本的勒索軟件LockBit 3.0。最新版本附有一項漏洞懸賞計劃,該團伙放言:誰提供漏洞利用代碼、潛在受害者的私人數據、高價值目標的信息,或改進該團伙運營的點子,就可以拿到1000美元至100萬美元的獎勵。

該團伙還為LockBit 3.0設立了新的暗網網站,現在接受Zcash加密貨幣作為支付手段。此外,任何人現在可以購買被盜數據,讓受害者可以掏錢請該團伙銷毀數據,或者延長支付贖金的期限。

LockBit 3.0的發布可能會在第三季度促進更多的勒索軟件攻擊,就像 2021年發布改進版后一樣。研究人員寫道,新功能還可能會刺激其他團伙亦步亦趨,這取決于新產品有多成功。

勒索軟件在持續發生轉變,原來只是加密受害者公司的數據,并索要贖金以換取解密密鑰,如今變成偷偷泄露數據文件,揚言在泄露網站上公開發布這些數據,除非受害者支付贖金,LockBit就是這樣一個典例。

本文翻譯自:https://www.theregister.com/2022/08/22/entrust_lockbit_ddos_ransomware/如若轉載,請注明原文地址。