攻擊者正冒充美國(guó)政府機(jī)構(gòu)騙取承包商O(píng)ffice賬戶

據(jù)Bleeping Computer 9月19日消息,針對(duì)美國(guó)政府承包商的持續(xù)性網(wǎng)絡(luò)釣魚(yú)攻擊呈逐漸擴(kuò)大之勢(shì),攻擊者正采用更加難以分辨的“誘餌”制作釣魚(yú)文件。

在這些釣魚(yú)攻擊中,攻擊者通過(guò)偽造利潤(rùn)豐厚的政府項(xiàng)目投標(biāo)請(qǐng)求,通過(guò)電子郵件將承包商騙至仿冒合法聯(lián)邦機(jī)構(gòu)門(mén)戶的網(wǎng)絡(luò)釣魚(yú)頁(yè)面。

這與 INKY 在 2022 年 1 月報(bào)告的釣魚(yú)操作基本相同,攻擊者使用隨附的 PDF 文件,其中包含有關(guān)美國(guó)勞工部項(xiàng)目招標(biāo)流程的說(shuō)明。但根據(jù)Cofense在9月19日發(fā)布的情報(bào),這些攻擊者已經(jīng)擴(kuò)大了他們的目標(biāo),如今的冒充對(duì)象還涵蓋美國(guó)交通部和商務(wù)部。

更加“精致”的釣魚(yú)文件

根據(jù)Cofense的情報(bào),攻擊者在之前已經(jīng)頗有成效的釣魚(yú)文件基礎(chǔ)之上采用了更加多樣且精細(xì)化的設(shè)計(jì),并刪除了在之前版本中可能露出馬腳的細(xì)節(jié)。

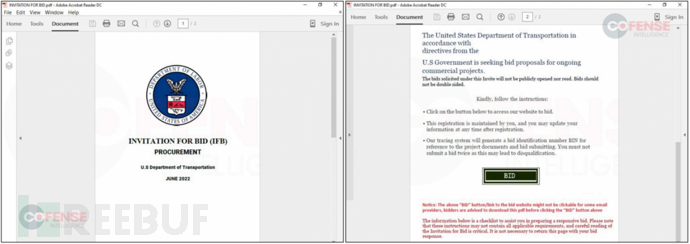

在Cofense例舉的樣例中,釣魚(yú)文件在首頁(yè)采用了更大的徽標(biāo),并且更傾向于采用包含PDF的鏈接而不是直接在郵件中置入附加文件。此前,PDF 曾經(jīng)包含有關(guān)如何投標(biāo)的詳細(xì)說(shuō)明,其中包含過(guò)多的技術(shù)信息,而現(xiàn)在,這些信息已被簡(jiǎn)化,并在顯要位置顯示指向網(wǎng)絡(luò)釣魚(yú)頁(yè)面的鏈接。

釣魚(yú)活動(dòng)中使用的新版PDF

此外,PDF 之前的簽名者是edward ambakederemo,而現(xiàn)在,文檔中的元數(shù)據(jù)與冒充的部門(mén)更加匹配。例如由威斯康星州交通部發(fā)送的“誘餌”將帶有WisDOT的簽名。

在釣魚(yú)網(wǎng)站域名方面,除了顯示.gov冒充政府機(jī)構(gòu)外,攻擊者現(xiàn)在還使用長(zhǎng)域名,如transportation.gov bidprocure.secure akjackpot.com,以便在無(wú)法從URL欄里顯示完整鏈接的移動(dòng)瀏覽器中打開(kāi)時(shí)看起來(lái)像是合法鏈接。

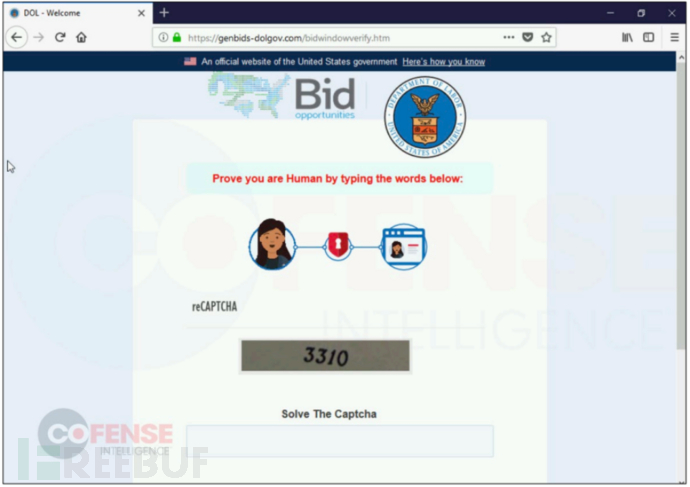

在試圖誘騙訪問(wèn)者輸入其 Microsoft Office 365 帳戶憑證的網(wǎng)絡(luò)釣魚(yú)頁(yè)面上,攻擊者現(xiàn)在還添加了驗(yàn)證碼識(shí)別步驟,以確保他們沒(méi)有采用機(jī)器人輸入。

在竊取憑證之前添加了驗(yàn)證碼識(shí)別步驟

在這類釣魚(yú)攻擊事件中,使用的電子郵件、PDF和網(wǎng)站基本上都是照抄真實(shí)的招標(biāo)文件和國(guó)家招標(biāo)門(mén)戶網(wǎng)站的實(shí)際內(nèi)容,因此很難看出欺詐的痕跡,唯一的防御措施是除了檢查內(nèi)容本身外,還要包括其他所有細(xì)節(jié),如發(fā)送地址、登陸網(wǎng)址,并最終通過(guò)搜索引擎訪問(wèn)投標(biāo)門(mén)戶網(wǎng)站,而不是按照提供的鏈接。