網絡入侵檢測技術概述

1、?摘要

如今,幾乎所有機構都在使用與網絡相關的設施,例如學校、銀行、辦公室等。社交媒體已經變得越來越流行,以至于幾乎每個人都是一個“網民”。網絡上的數據傳輸變得越來越直接和快捷。目前已經實施了幾種方法來將安全功能納入網絡相關問題。但是,網絡攻擊是頻繁且持續的,因此提出了入侵檢測系統來保護計算機系統和網絡。入侵檢測系統有助于區分可能侵犯資源機密性、完整性或可用性的未經授權的活動或入侵。網絡安全是計算機網絡管理中最基本的問題。此外,入侵被認為是對安全最明顯的危險。隨著網絡的發展,入侵檢測已成為網絡安全的關鍵領域。本文的主要目的是對各種網絡環境中使用的入侵檢測方法和系統進行系統的回顧。

2、引言

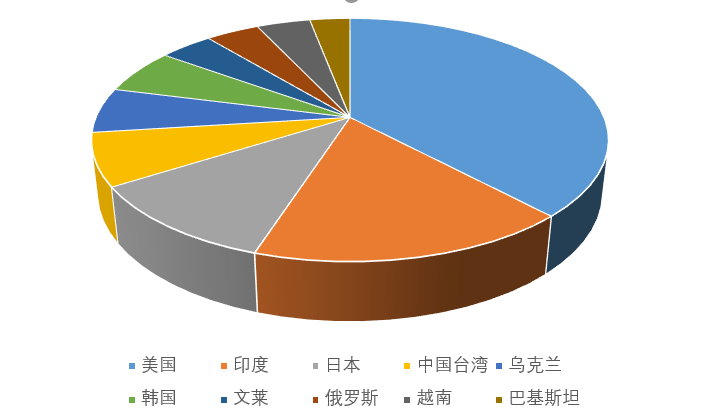

互聯網的相關方面是一個熱門的研究領域,比如云計算、大數據、人工智能等等。隨著互聯網上提供的服務越來越多,威脅和惡意軟件也在增加。Global digital收集并綜合了來自各種來源的數據,并發布了一份報告,該報告顯示2019年的互聯網用戶大量增加。增加了3.66億個互聯網用戶, 2019年1月新增用戶43.9億。與2018年1月相比,增長了9%。在另一份關于惡意軟件的報告中,互聯網安全中心揭示了令人震驚的數據,表明惡意軟件活動2019年總體增加了61%。圖1顯示了有關2015年到2017年中排名前10的國家/地區的針對性攻擊的信息。在過去的十年中,在攻擊和異常檢測領域已經取得了很大的進步。使用旨在利用系統弱點的惡意代碼集對系統進行的任何不必要的訪問都稱為入侵。入侵檢測系統是檢測特定計算機或網絡上的惡意活動的軟件或硬件。IDS會檢測到該漏洞并向系統管理員發出警報。

圖1:在2015年到2017年中有針對性網絡的攻擊排名前10的國家/地區

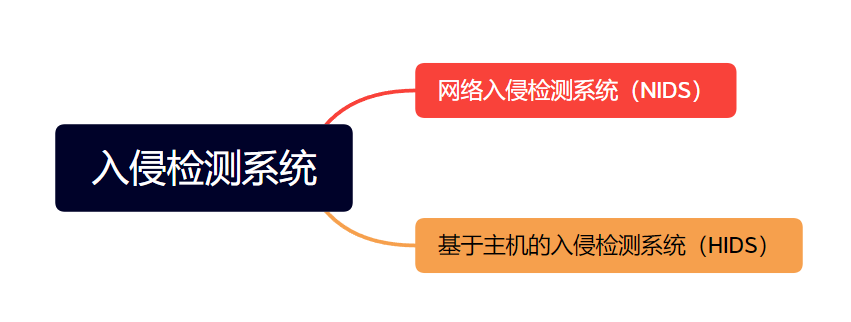

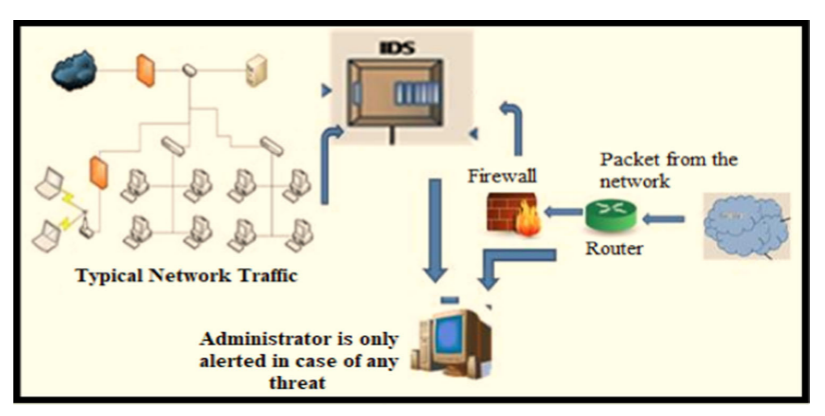

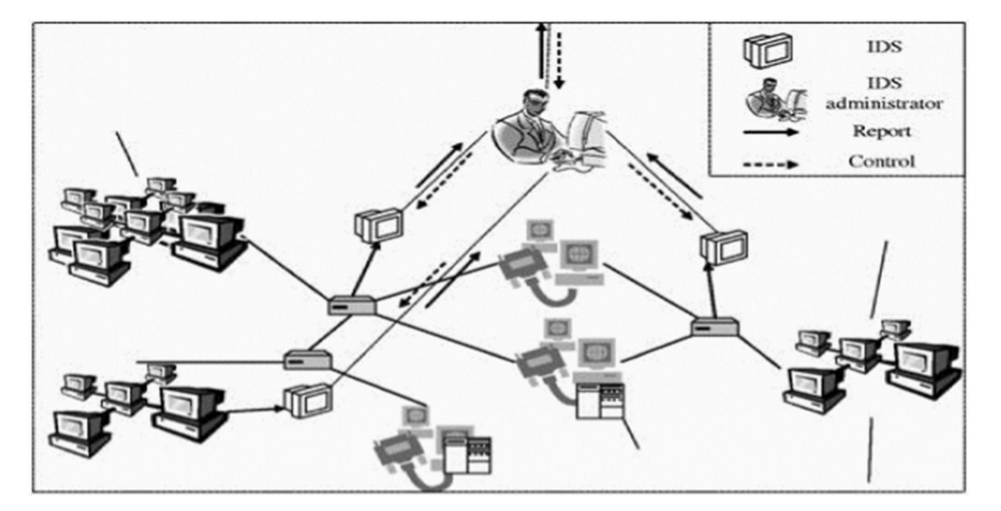

入侵檢測系統就像網絡中的防盜警報一樣,其作用是對系統中的任何惡意事件發出警報。在感染連接到任何網絡的系統之前,這是可以捕獲入侵的最后手段。因此,入侵檢測系統可以部署在網絡外圍或部署在主機級別。入侵檢測系統 (IDS) 是網絡安全中最重要的深入扎根設備,因為它們可以部署在主機級別。根據它們的部署,對它們進行分類,即網絡入侵檢測系統 (NIDS) 和基于主機的入侵檢測系統 (HIDS),如圖2所示。

圖2:IDS按照部署分類

3、入侵檢測系統的類型

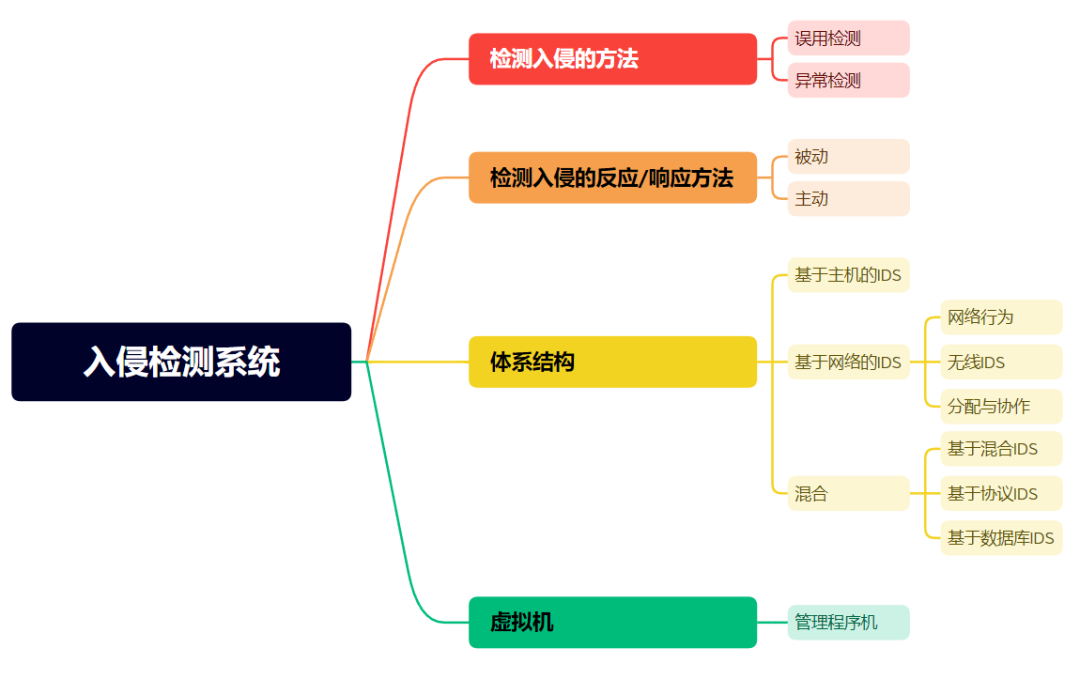

IDS可以基于檢測入侵的方法、檢測入侵的反應/響應方法、體系結構或虛擬機來分類,如圖3所示。

圖3:IDS不同的分類方法

3.1基于檢測入侵的方法的分類結果

根據用于檢測入侵的方法,入侵檢測系統可以大致分為兩類: 誤用檢測和異常檢測。

3.1.1誤用檢測

誤用檢測使用已知攻擊的即用模板,也稱為簽名。無狀態誤用檢測系統僅使用現有簽名,而有狀態誤用檢測系統也使用以前的簽名。該方法已被廣泛使用,因為高精確度發現已知入侵低誤報率,但批評無法檢測新的攻擊,解決這個問題的解決方案之一是定期更新數據庫,但這是不可行的和昂貴的。

因此,異常檢測技術應運而生。異常檢測處理分析用戶行為 (https://www.elprocus.com/ basic-intrusion-detection-system/)。在這種方法中,定義了單個用戶的常規活動模型,并且該模型中的任何不一致性都稱為異常。異常檢測方法進一步分為兩部分: 靜態異常檢測和動態異常檢測。靜態異常檢測基于這樣的原理,即像操作系統軟件一樣只對系統的固定部分進行檢查,而動態異常檢測則從網絡使用歷史中提取模式 (有時稱為配置文件)。它設置邊緣以將普通使用與資源的異常使用隔離開。此策略可以識別攻擊,但可能會導致高誤報率,并且需要高精度。另一個缺點是,如果攻擊者知道被攻擊者正在被配置文件,他可以逐漸更改配置文件以假裝入侵者的惡意行為正常。

3.1.2異常檢測

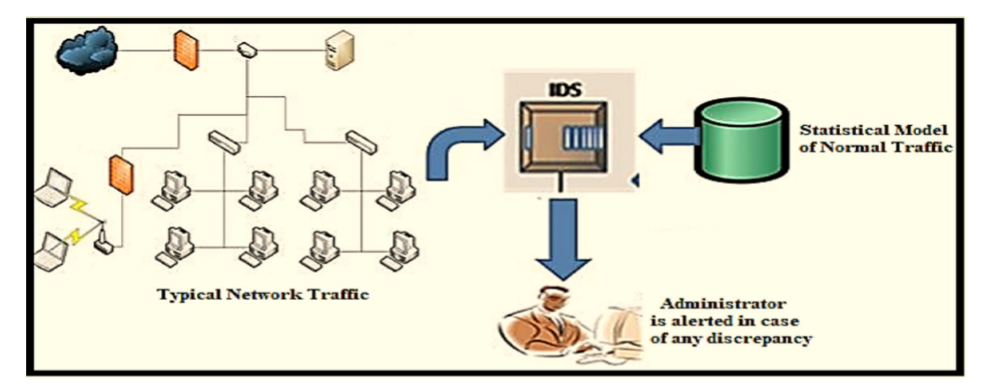

定期監視網絡流量,并將其與已知行為進行比較 (圖4)。在任何異常情況下,它會發出警報。基于異常的IDS可以檢測新的和獨特的攻擊,必須將其視為該系統的優勢。與誤用檢測相比,基于異常檢測的IDS更好,因為不需要攻擊的先驗知識,并且該方法也可以檢測看不見的攻擊。

圖4:異常檢測運行機制

3.2基于反應/響應方法的分類結果

反應模塊的主要目標是追溯,即確定攻擊者使用的路由器的順序。檢測模塊以這種方式識別的入侵將觸發隨后的反應階段事件。所有網絡路由器都合作以盡可能接近攻擊源,并在入侵檢測模塊中設置最適用的對策。這種分類規則下IDS可以分為被動或主動。被動IDS的詳細流程在圖5中描述。

圖5:被動IDS的運行機制

被動IDS的一個限制是它僅向系統或網絡管理員發出警報并識別惡意軟件的操作。然后,要求管理員采取必要的行動。

3.3基于不同體系結構的分類結果

計算機系統和網絡處理各種易受攻擊的用戶數據,這些數據容易受到來自內部和外部入侵者的不同攻擊。例如,雅虎的數據泄露造成了350萬美元的損失,比特幣的泄露造成了7000萬美元的損失。由于復雜的算法以及設備,編程和系統配置的發展,包括物聯網的最新改進,此類網絡攻擊正在不斷發展。惡意攻擊提出了真正的安全問題,導致需要創新,適應性強且更可靠的IDS。IDS應該能夠主動檢測到入侵。它還應該有效地檢測和防止入侵、不同類型的攻擊或網絡級或主機級的入侵。入侵檢測系統分為基于網絡和基于主機的入侵檢測系統。

IDS可以部署在主機上,網絡上,或兩者 (主機和網絡),即混合。但這可能是一個昂貴的選擇,對于運行計算貪婪的應用程序的客戶來說可能是不可接受的。基于網絡的IDS提供了一種不同的方法。它們非常便攜,獨立于操作系統,僅監視特定網段上的流量。在目標操作系統類型的任何情況下,所有攻擊都將由部署的基于網絡的入侵檢測傳感器偵聽。基于網絡的解決方案無法跟上繁忙的流量; 但是,更容易實現。結合基于主機和基于網絡的特征的系統看起來像是最合乎邏輯的方法,直觀地稱為混合方法。

3.3.1基于主機的IDS(HIDS)

基于主機的id可以跟蹤與單個主機相關的屬性和事件。已經為主機建立了HIDS,以確保對系統進行持續監控。這些系統通常使用與目標計算機的操作系統相關的信息。系統日志、文件訪問和修改、傳入和傳出數據包、當前正在執行的進程以及HIDS監視任何其他配置更改。入侵可以通過基于主機的IDS中寫入日志、發送電子郵件等來報告。數據庫用于存儲對象和屬性。HIDS也被稱為系統完整性驗證器,因為它提供了有關攻擊的詳盡信息。HIDS的局限性之一是,如果主機由于攻擊而關閉,則HIDS也會關閉。

此外,它需要安裝在主機上; 甚至主機的資源也被利用。盡管如此,在檢測唯一主機的惡意活動方面,HIDS超過了NIDS。HIDS的流行產品是eXpert-BSM(Basic Security Module)、Emerald、Dragon Squire、Intruder Alert、NFR (Network Flight Recorder)、Host Intrusion Detection、Snort.

3.3.2基于網絡的IDS(NIDS)

通過連續分析流量并將其與庫中已有的攻擊進行比較,在NIDS中檢查單個網絡或子網的流量。如果檢測到攻擊,將發送警報。首先,為了監視網絡流量,將其部署在網絡的重要位置。它通常放置在網絡和服務器之間或與網絡邊界一起。該系統的主要目的是可以以較低的成本快速部署,而無需為每個系統部署它,如圖6所示,它從根本上專注于檢測不同類型的入侵,如計算機篡改、惡意軟件的存在和惡意活動。NIDS的主要限制問題是,如果攻擊在防火墻范圍內,攻擊是無法檢測到的。當每個網絡實體與內置的NIDS接口交互時,它的工作原理就像主機的防病毒軟件。它還可以解耦主機的操作系統,這被稱為NIDS的主要好處。基于信號的檢測和基于異常的NIDS是發現整個網絡攻擊者的兩種現代方法。

圖6:NIDS的運行機制

網絡行為分析 (NBA) 系統研究系統流量,以識別具有突發流量流的攻擊。它監視和檢查網絡流量,以預測導致異常流的威脅,例如DDOS攻擊,病毒的存在以及違反策略的行為。NBA-IDS是協會內部系統上部署最頻繁的IDS。有時,它們可以部署在可以篩選關聯系統和外部系統之間的流的地方。

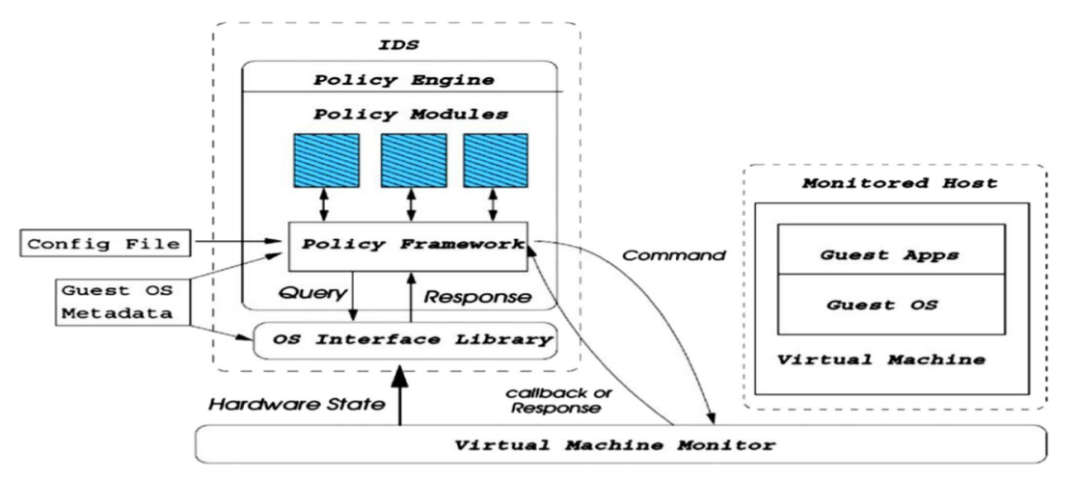

3.4基于虛擬機的分類結果

Garfinkel和Rosenblum 提出了虛擬機內省的想法,因為虛擬機管理程序級別的入侵檢測系統有助于將隔離納入IDS,同時提供對主機狀態的可見性。該過程有助于構建虛擬機自省IDS是虛擬機監視器 (VMM)。它是一個軟件,虛擬化位于物理機器上的硬件。它還將物理機劃分為邏輯虛擬機。圖7顯示了基于虛擬機自省的IDS (VMI-IDS) 體系結構。基于虛擬機內省的IDS (VMI-IDS) 關注虛擬機上運行的進程來檢測任何異常行為。

圖7:基于虛擬機自省的IDS (VMI-IDS) 體系結構

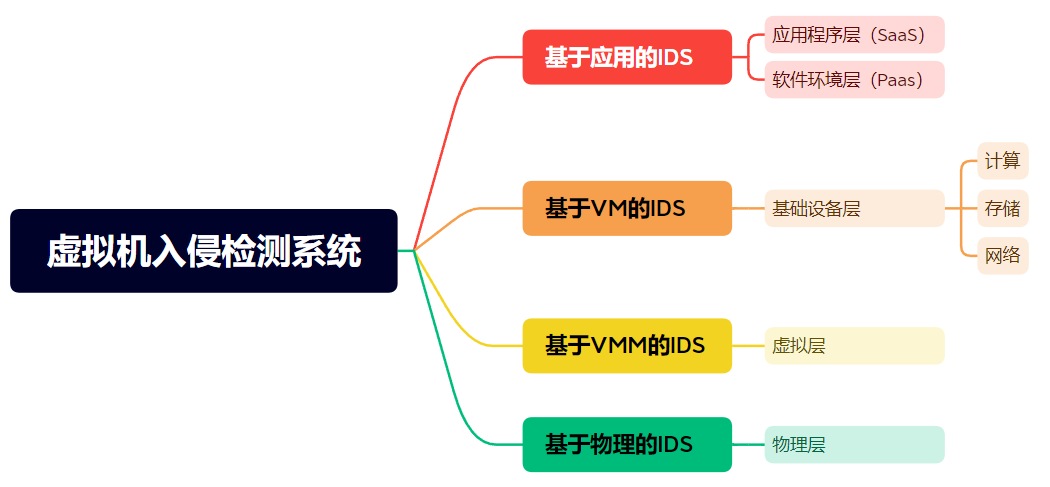

虛擬機入侵檢測系統分類如圖8所示。它舉例分類了虛擬機入侵檢測系統,如IDSaaS,基于VMM的入侵檢測系統,如VMfence。

圖8:虛擬機入侵檢測系統分類

4、不同類型入侵檢測系統的比較

由于存在不同類型的IDS,這些IDS在不同的領域中具有不同的實用程序和應用程序。基于簽名的IDS根據存儲在數據庫中的簽名或模式來檢測惡意活動。這類IDS的缺點是它們無法檢測到任何新的惡意活動。相反,基于異常的IDS能夠檢測任何新的異常或行為。

如果我們比較基于網絡的NIDS和基于主機的HIDS,則前者部署在網絡上,優點是可以輕松地部署在現有網絡中。NIDS的缺點是它們無法處理大量流量。此外,他們無法識別碎片的加密流量和數據包。另一方面,HIDS監視主機日志上的流量。此外,HIDS還可以訪問加密流量。HIDS的缺點包括它對主機資源的影響很大,并且主機可能容易受到直接攻擊。

為了克服一種IDS的缺點,如今混合或集成方法變得越來越流行。

5、IDS的未來趨勢

很明顯,現代的網絡容易受到攻擊,需要使用有效的入侵檢測系統來防止攻擊。在不斷發展的網絡場景中,需要越來越多的研究來實現這一目標。使用入侵防御系統 (IPS) 預防入侵是許多研究人員正在進步的領域之一。一些研究人員試圖解決特定的攻擊,如DoS,DDoS,蜜罐,蟲洞,黑洞,Sybil攻擊等,而另一些研究人員則試圖探索云,物聯網和邊緣網絡等未開發領域的入侵檢測和預防。

參考文獻

1. Aldribi, A., Traore′, I., Moa, B., & Nwamuo, O. (2020). Hypervisor-based cloud intrusion detection through online multivariate statistical change tracking. Computers & Security, 88, 101646.

2. Alhamdoosh, M., & Wang, D. (2014). Fast decorrelated neural network ensembles with random weights. Information Sciences, 264, 104–117.

3. Alharkan, T., & Martin, P. (2012). IDSaaS: Intrusion detection system as a service in public clouds. In Proceedings of the 12th IEEE/ACM International Symposium on Cluster, Cloud and Grid Computing, pp. 686–687.

4. Besharati, E., Naderan, M., & Namjoo, E. (2019). LR-HIDS: Logistic regression host-based intrusion detection system for cloud environments. Journal of Ambient Intelligence and Humanized Computing, 10(9), 3669–3692.

5. Boer, P. D., & Pels, M. (2005). Host-based intrusion detection systems. Amsterdam University. https://www.delaat.net/rp/2004- 2005/p19/report.pdf.

6. Chandrasekhar, A., & Raghuveer, K. (2013). An effective technique for intrusion detection using neuro-fuzzy and radial SVM classifier. Computer Networks & Communications (NetCom), 131, 499–507.

7. Chang, H., Feng, J., & Duan, C. (2020). HADIoT: A hierarchical anomaly detection framework for IoT. IEEE Access, 8, 154530–154539.

8. Elmasry, W., Akbulut, A., & Zaim, A. H. (2020). Evolving deep learning architectures for network intrusion detection using a double PSO metaheuristic. Computer Networks, 168, 107042.

9. Kesswani, N., & Agarwal, B. (2020). SmartGuard: An IoT-based intrusion detection system for smart homes. International Journal of Intelligent Information and Database Systems, 13(1), 61–71.

10. Verma, A., & Ranga, V. (2020). CoSec-RPL: Detection of copycat attacks in RPL based 6LoWPANs using outlier analysis. Telecommunication Systems: Modelling, Analysis, Design and Management, 75:43–61.

11. Song, H. M., Woo, J., & Kim, H. K. (2020). In-vehicle network intrusion detection using deep convolutional neural network. Vehicular Communications, 21, 100198.

12. Choudhary, S., & Kesswani, N. (2019). Cluster-based intrusion detection method for internet of things. In 2019 IEEE/ACS 16th International Conference on Computer Systems and Applications (AICCSA) (pp. 1–8). IEEE.?