LastPass用戶:您的信息和密碼庫數據現已被黑客掌握

領先密碼管理器之一LastPass近日表示,黑客已經奪取關于用戶的大量個人信息,包括以加密及加密哈希方式保存在客戶保險庫中的密碼和其他數據。

上周四公布的新消息,也代表著最初于今年8月披露的LastPass漏洞事件迎來重大更新。當時,該公司表示惡意黑客通過某個受感染的開發者賬戶,獲得了對部分產品開發環境的未授權訪問,拿到了“部分源代碼和LastPass的一些專有技術信息”。該公司當時表示,客戶的主密碼、加密密碼、個人信息和存儲在賬戶內的其他數據并未受到影響。

已加密和未加密敏感數據均遭復制

在上周四的更新中,該公司表示黑客訪問到個人信息和相關元數據,包括企業名稱、最終用戶名稱、賬單地址、電子郵件地址、電話號碼和客戶用于訪問LastPass服務的IP地址。黑客還復制了客戶保險庫的數據備份,其中包含網站URL等未加密數據,以及網站用戶名/密碼、安全注釋和表單數據等加密字段。

LastPass公司CEO Karim Toubba寫道:“這些加密字段通過256位AES加密保障安全,根據我們的零知識架構,其只能由每位用戶的主密碼所派生的唯一加密密鑰進行解密。”這無疑是在強調該公司所采用的強大高級加密方案,而所謂零知識是指服務提供商自己也無法對存儲內容進行解密。這位CEO還進一步補充道:

“提醒大家,LastPass永遠無法知曉主密碼內容,主密碼也不會由LastPass進行存儲或維護。數據的加密和解密僅在本地LastPass客戶端上執行。”

此次更新提到,在截至目前的調查當中,該公司并未發現有未加密的信用卡數據遭到訪問的跡象。LastPass不會存儲完整的信用卡數據,而且信用卡相關信息被保存在與惡意黑客所訪問的云存儲環境不同的其他環境當中。

8月的披露消息還指出,黑客竊取LastPass源代碼和專有技術信息所采取的方法,似乎與Twilio遭遇的另一起入侵有關。Twilio是一家總部位于舊金山的雙因素身份驗證與通信服務提供商。在Twilio入侵事件中,黑客竊取到163位客戶的數據。攻擊Twilio的網絡釣魚分子還至少入侵了其他136家企業,LastPass正是其中之一。

周四的更新稱,惡意黑客可能是使用從LastPass處竊取到的源代碼和技術信息對某位LastPass員工發動后續攻擊,借此獲取了安全憑證和密鑰,從而訪問并解密了該公司存放在云存儲服務中的存儲卷。

Toubba解釋道:“到目前為止,我們已經確定只要獲得云存儲訪問密鑰和雙存儲容器解密密鑰,黑客就能從備份中復制信息,包括客戶賬戶基礎信息和相關元數據,例如企業名稱、最終用戶名稱、賬單地址、電子郵件地址、電話號碼以及客戶訪問LastPass服務的IP地址。黑客還能從加密存儲容器中復制客戶保險庫數據的備份。此備份以專有的二進制格式存儲,其中包含網站URL等未加密數據,以及網站用戶名-密碼、安全注釋和表單數據等經過完全加密的敏感字段。”

LastPass公司的代表并未回應有多少客戶的數據遭到黑客復制。

立刻馬上加強安全保障

周四的更新還列出了LastPass在數據泄露之后,為了增強安全性而采取的幾項補救措施。具體包括停用被黑客竊取的開發代碼、從零開始重建,保留托管端點檢測和響應服務,以及輪換掉所有可能受到影響的憑證與證書。

鑒于LastPass存儲的數據頗為敏感,如此廣泛的個人數據落入黑客手中自然令人擔憂。同樣值得關注的是,用戶保險庫現在也已經被黑客所奪取。雖然破解加密哈希值需要大量資源,但其中仍存在理論可行性。對于精心謀劃此次攻擊的黑客來說,破解數據內容恐怕只是意愿問題。

因此,LastPass客戶應變更主密碼和存儲在保險庫內的所有密碼,同時修改LastPass的默認設置。默認設置使用基于密碼的密鑰派生函數(PBKDF2)進行100100次迭代,由此對存儲的密碼執行哈希處理。這種哈希方法能夠保證唯一且隨機生成的長主密碼難以被破解。但需要注意的是,100100次迭代這一數量遠低于OWASP提出的建議次數。OWASP建議LastPass將PBKDF2與SHA256哈希算法配合使用,并將迭代閾值提升至310000次。

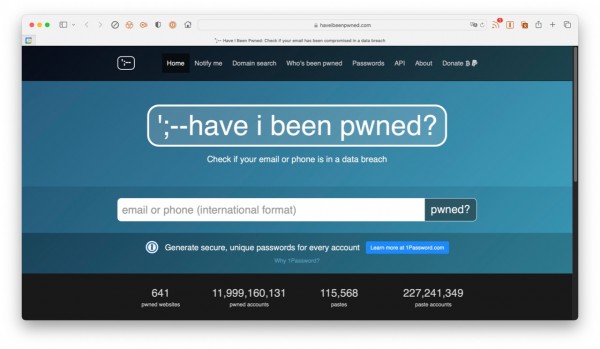

無論大家是否身為LastPass用戶,都建議各位在Have I been Pwned?上創建一個賬戶,盡快了解自己是否受到安全違規事件的影響。

最后,LastPass用戶還應格外警惕那些據稱來自LastPass或其他敏感數據服務的網絡釣魚郵件和電話,特別是利用泄露個人數據實施的網絡詐騙。LastPass公司還為采用聯動登錄服務的企業客戶提供了更多具體建議。