黑客可以監聽用戶對話!谷歌 Home 音箱出現安全問題

Bleeping Computer 網站披露,Google Home 智能音箱中出現一個安全漏洞,攻擊者可以利用漏洞安裝后門賬戶,遠程控制音箱,并通過訪問麥克風信號將其變成一個監聽設備。

據悉,一名研究員在去年發現這個漏洞問題,并立刻向谷歌報告,最終還獲得了 107500 美元。本周早些時候,該研究員公布了有關漏洞的一些技術細節和攻擊場景,以展示如何利用漏洞。

Google Home 音箱漏洞發現過程

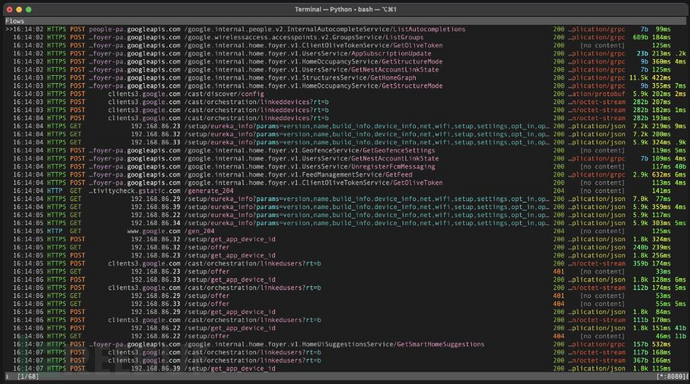

這名研究員用 Google Home 音箱做實驗時,發現使用 Google Home 應用添加的新賬戶可以通過云端 API 遠程向其發送指令。研究員通過使用 Nmap 掃描,找到了 Google Home 本地 HTTP API 的端口,于是設置一個代理來捕獲加密 HTTPS 流量,以期獲取用戶授權令牌。

捕獲的 HTTPS(加密)流量(downrightnifty.me)

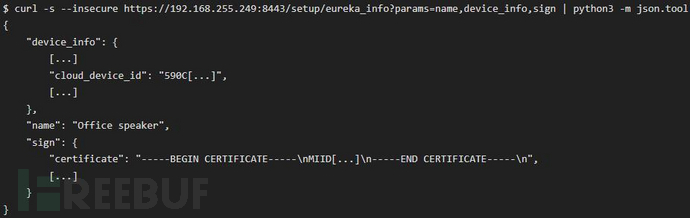

隨后,研究員發現向目標設備添加新用戶需要兩個步驟。首先需要從其本地 API 中獲取設備名稱、證書和“云 ID”。有了這些信息,便可向谷歌服務器發送一個鏈接請求。

為向目標 Google Home 設備添加惡意用戶,研究員在一個 Python 腳本中實現了鏈接過程,該腳本能夠自動過濾本地設備數據并“再現”鏈接請求。

攜帶設備 ID 數據的鏈接請求(downrightnifty.me)

研究員在博客中總結了攻擊過程:

- 攻擊者希望在 Google Home 的無線距離內監視受害者(但沒有受害者的Wi-Fi 密碼)。

- 攻擊者通過監聽與Google Inc.相關前綴的 MAC 地址(如 E4:F0:42)發現受害者的谷歌Home。

- 攻擊者發送 deauth 數據包以斷開設備與網絡的連接,使其進入設置模式。

- 攻擊者連接到設備的網絡設置,并請求其設備信息(名稱、證書、云ID)。

- 攻擊者連接到互聯網之后,使用獲得的設備信息將其賬戶鏈接到受害者的設備上。

- 這時候,攻擊者就可以通過互聯網監視受害者的 Google Home 了(不需要再靠近設備)。

值得一提的是,該研究員在 GitHub 上發布了上述行動的三個 PoCs,但應該對運行最新固件版本的 Google Home 設備不起作用。

這些 PoCs 比單純的植入惡意用戶更進一步,攻擊者可以通過麥克風進行監聽活動,在受害者的網絡上進行任意的 HTTP 請求,并在設備上讀/寫任意文件。

Google Home 音箱安全問題可能帶來的影響

一旦有惡意賬戶鏈接到目標受害者設備上,就有可能通過 Google Home 音箱控制智能開關、進行網上購物、遠程解鎖車門,或秘密暴力破解用戶的智能鎖密碼。

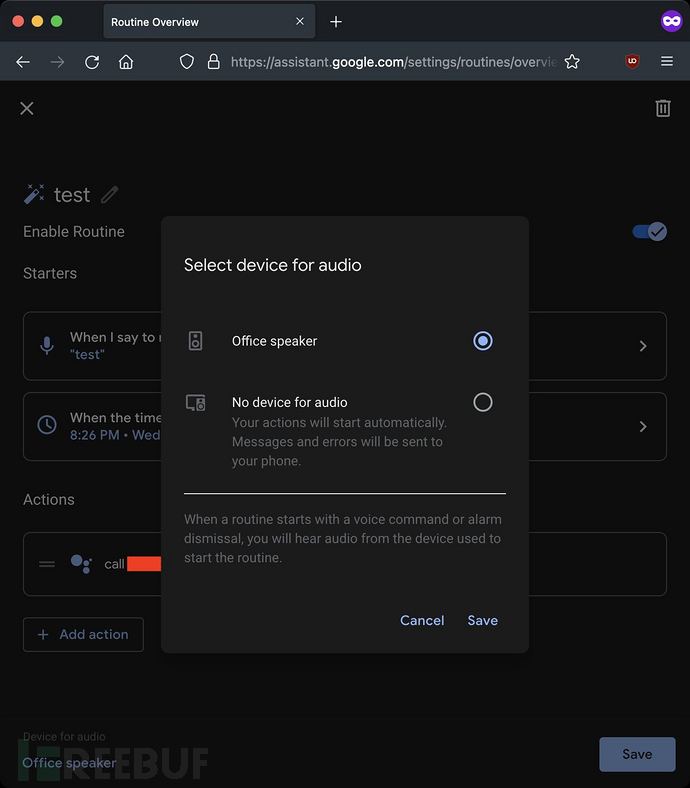

更令人擔憂的是,研究員發現了一種濫用“呼叫[電話號碼]”命令的方法,將其添加到一個惡意程序中,隨后將在指定時間激活麥克風,調用攻擊者的號碼并發送實時麥克風反饋。

捕獲麥克風音頻的惡意路由(downrightnifty.me)

在通話過程中,設備的 LED 會變成藍色,這是發生某些監聽活動的唯一“指示”,就算受害者注意到它了,也可能會認為是設備正在更新其固件。(注:標準麥克風激活指示燈為脈動 LED,在通話過程中不會出現這種情況)

最后,攻擊者還可以在被入侵的智能音箱上播放媒體資源,也可以強制重啟,甚至“強迫”其忘記存儲的 Wi-Fi 網絡,強制進行新的藍牙或Wi-Fi配對等等。

谷歌的修復措施

研究員在 2021 年 1 月發現 Google Home 智能音箱的安全問題,同年 4 月,谷歌發布安全補丁,修復了所有問題。

補丁中包括一個新的基于邀請的系統,用于處理帳戶鏈接,阻止任何未添加到 Home 的嘗試。至于 "呼叫[電話號碼]"命令,谷歌新增一個保護措施,以防止其通過例程進行遠程啟動。

值得注意的是,Google Home 于 2016 年發布,2018 年添加了預定例程,2020 年引入了 Local Home SDK,因此在 2021 年 4 月之前,發現安全漏洞的攻擊者有足夠的利用時間。