釣魚網站“潛伏”谷歌廣告,竊取亞馬遜用戶賬密

Bleeping Computer 網站披露,一個新的網絡犯罪活動將釣魚網站隱藏在谷歌搜索結果中,以竊取亞馬遜網絡服務(AWS)用戶的登錄憑據。

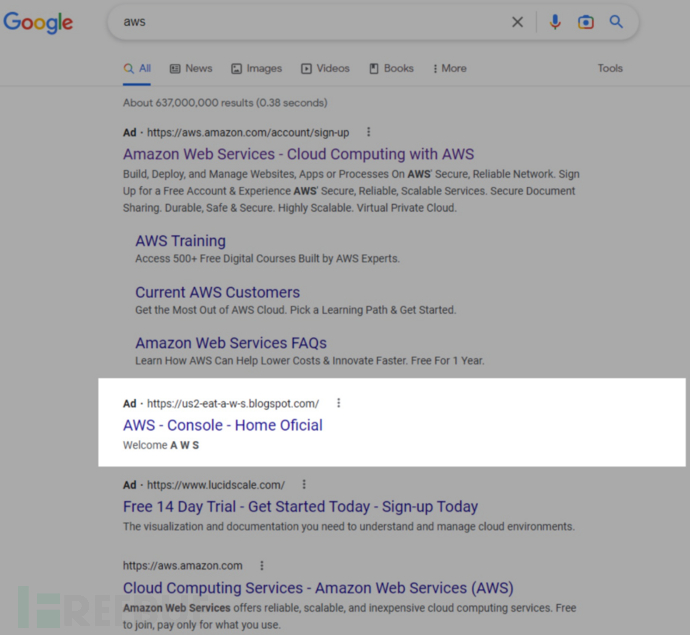

2023 年 1 月 30 日, Sentinel 實驗室的安全分析師首次發現釣魚活動隱藏在谷歌廣告搜索結果中。據悉,當搜索“aws”時,不良廣告排名第二,僅次于亞馬遜自身推廣搜索結果。

惡意谷歌搜索結果(Sentinel One)

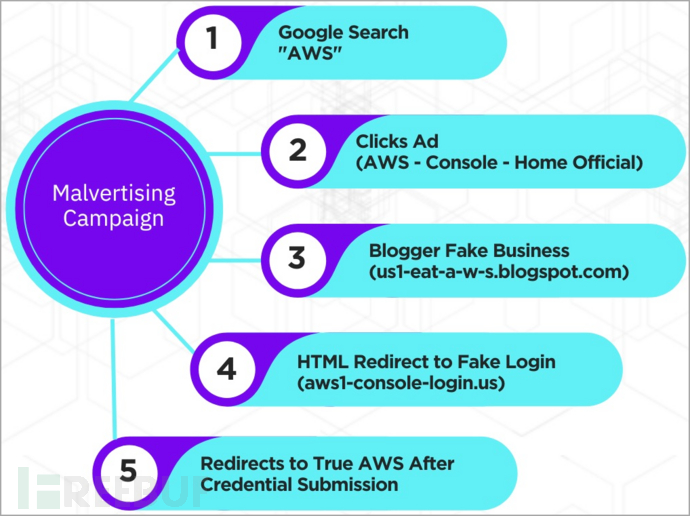

經過研究分析,安全人員發現攻擊者最初將廣告直接鏈接到網絡釣魚頁面,后期陸續增加了重定向步驟,以期逃避谷歌廣告欺詐檢測系統的監管。

完整網絡釣魚鏈(Sentinel One)

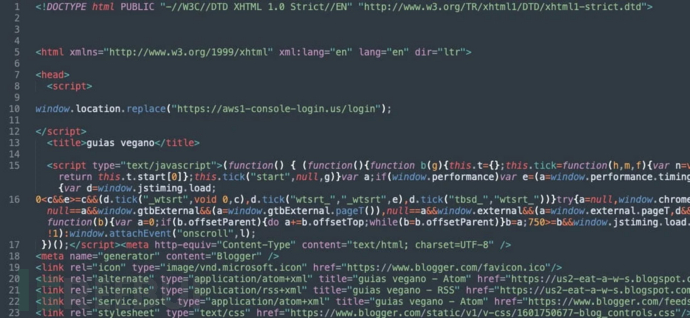

“惡意谷歌廣告”首先將受害者引到攻擊者控制的博客網站(“us1-eat-a-w.s.blogspot[.]com”:該網站是一個合法的素食博客),使用“window.location.replace”自動將受害者重定向到托管了虛假 AWS 登錄頁面的新網站。

重定向代碼(Sentinel One)

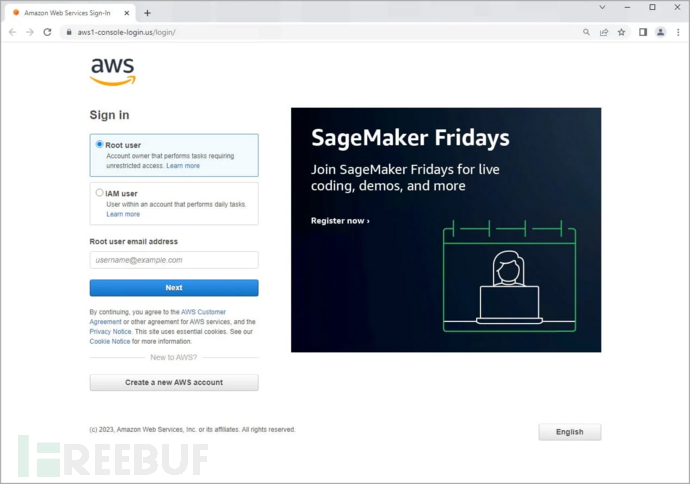

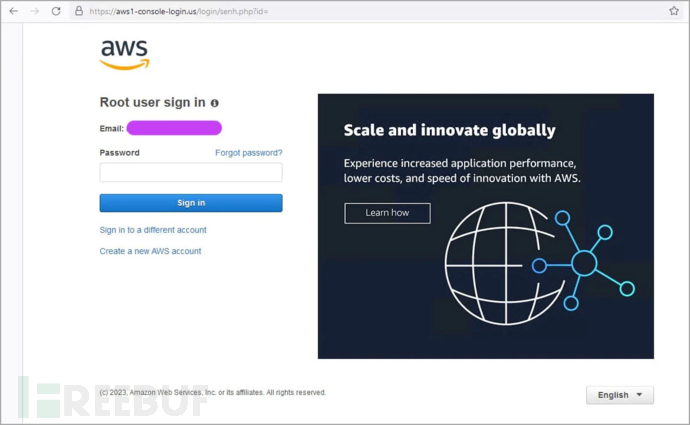

當用戶進行至此步驟時,釣魚網站系統會自動提示受害者是選擇使用 root 用戶還是 IAM 用戶登錄,一旦用戶輸入電子郵件地址和密碼,信息就會被盜。(提示用戶選擇登陸方式有助于攻擊者區分被盜數據的分價值和實用性)

AWS網絡釣魚頁面(Sentinel One)

第二個網絡釣魚步驟,請求用戶密碼(Sentinel One)

Sentinel 實驗室發現的網絡釣魚域主要包括以下幾個:

- aws1-console-login[.]us

- aws2-console-login[.]xyz

- aws1-ec2-console[.]com

- aws1-us-west[.]info

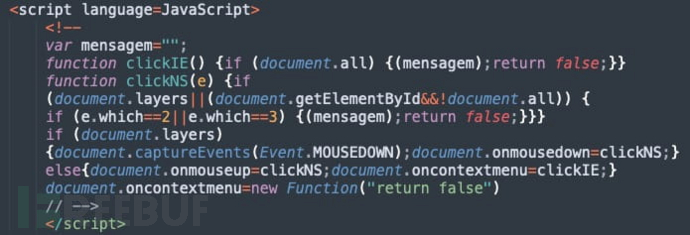

分析的過程中,研究人員發現這些釣魚網頁都具備一個有趣的特點,其創作者設置了一個 JavaScript 功能,可以禁用鼠標右鍵、鼠標中鍵或鍵盤快捷鍵,Sentinel 實驗室指出,之所以禁用快捷鍵,可能是為了防止用戶有意或不小心離開釣魚網頁。

禁用鼠標右鍵單擊(Sentinel One)

此外,Sentinel 在中報告表示,JavaScript 代碼注釋和變量中,攻擊者使用了葡萄牙語,而素食博客域名的根頁面卻模仿了一家巴西的甜點企業,用于注冊域名的 Whois 詳細信息指向一個巴西人。

值得一提的是,最近谷歌廣告被各種網絡犯罪分子大規模濫用,成為“尋找”潛在受害者的方法。 據不完全統計,谷歌廣告被用于釣魚密碼管理器帳戶、實現初始網絡危害以部署勒索軟件,以及偽裝合法軟件工具的惡意軟件傳播。