淺析區塊鏈中IOT安全問題

1、引 言

隨著通信和半導體技術的不斷發展,這些技術允許設備通過網絡連接,并改變了機器和人類之間的連接方式。這種趨勢通常被稱為物聯網[1]。

物聯網中的設備可以被遠程控制以執行指定的功能。設備之間的數據共享通過使用標準通信協議的網絡進行。然而隨著物聯網發展,設備之間的連接正在增加,計算基礎設施也變得更加復雜,因此容易遭受黑客網絡攻擊。

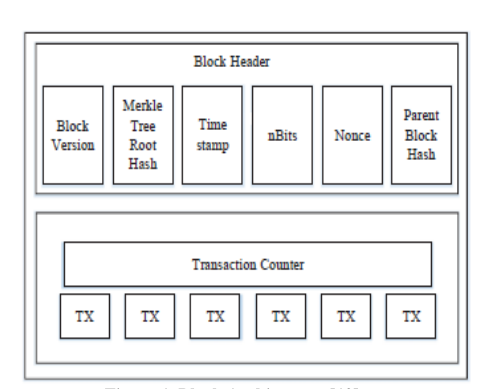

在過去幾年中,區塊鏈已逐漸成為一種具有較多特性、且能夠解決物聯網網絡設備面臨的不同安全問題的技術。區塊鏈是保存區塊鏈網絡中發生的所有交易記錄的區塊序列。如圖1所示,每個塊包含塊頭和塊體/事務計數器。

區塊鏈技術稱為公共賬本,所有完成的交易都記錄在區塊列表中。區塊鏈技術具有去中心化、持久性、匿名性和可審計性等關鍵特征。具有這些特征,區塊鏈可以節省成本并提高效率[2]。

圖 1 區塊體系結構

2、區塊鏈屬性

2.1區塊鏈工作步驟

區塊鏈工作步驟主要包括:

1)節點通過私鑰和公鑰的組合與區塊鏈網絡通信。用戶使用私鑰對自己的交易進行數字簽名,然后通過公鑰訪問網絡。每個簽名的事務都由進行事務的節點廣播[3]。

2)區塊鏈網絡內的所有非交易節點驗證交易。

3)挖掘。網絡節點在固定時間內將每個合法事務收集到一個塊中,并找到其塊的隨機數實現工作證明,并將該塊廣播給所有參與節點[4]。

4)每個節點收集新生成的塊,并確認該塊是否包含合法交易和通過使用哈希值來聲明父塊的準確性。確認完成后,節點將將區塊添加到區塊鏈,并應用交易以更新區塊鏈。

2.2驗證

區塊鏈技術使用非對稱加密技術確保消除重復問題。私鑰對其他節點保密,公鑰在所有其他節點之間共享[5]。此外,步驟1由創建交易的節點進行數字簽名,該交易被廣播到整個區塊鏈網絡。所有接收節點將通過使用初始化節點的公鑰解密簽名來驗證事務。通過驗證簽名來驗證事務,簽名表明初始化節點未被修改。

2.3工作證明(POW)

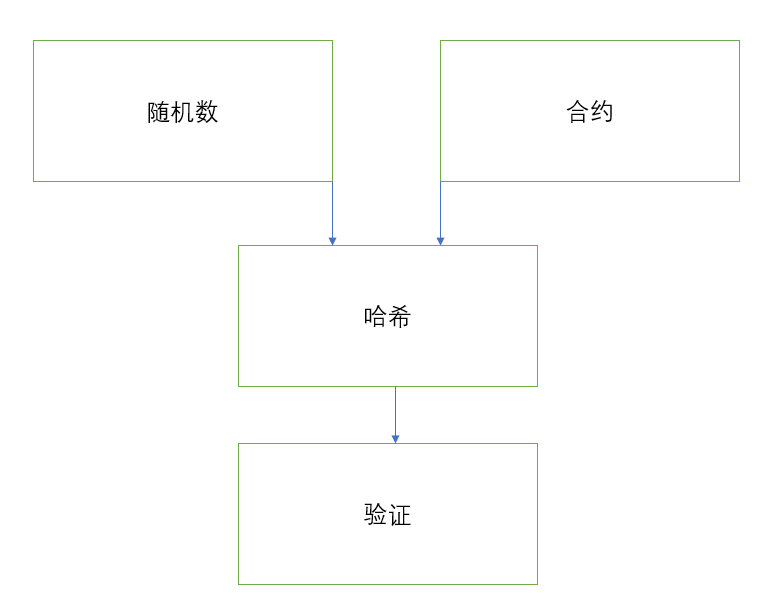

如圖2所示,工作證明包含查找用安全哈希算法256哈希的值的過程,通過運行哈希算法進行確認。在一個超大型的區塊鏈網絡中,所有節點都通過增加塊內的隨機數值來實現每個挖掘過程的校對工作,直到找到一個提供塊哈希所需比特的值。

圖 2 工作證明

3、區塊鏈的特點

區塊鏈包含去中心化、持久性、匿名性、安全性、可擴展性、彈性后端、高效率、透明性及智能合約等特點,具體闡述如下。

3.1去中心化

在集中式事務處理環境中,每個事務都需要通過集中式可信方進行驗證,這會導致中心點的高成本和低性能。區塊鏈不再需要第三方,其共識算法用于保持數據完整性和一致性[2]。

3.2持久性

一旦區塊鏈網絡中的驗證節點驗證了交易記錄,其副本將在整個網絡上廣播,該記錄不會從整個區塊鏈中刪除或回滾[2]。

3.3匿名性

在區塊鏈中,節點使用公鑰與網絡交互,該公鑰通過將用戶的真實身份保密來在整個區塊鏈網絡上尋址節點[2]。

3.4安全性

區塊鏈使用非對稱加密技術來保護整個網絡。節點使用公鑰來尋址區塊鏈網絡,節點使用私鑰來簽署其發起的交易。通過使用其公鑰驗證事務創建者節點的身份。

3.5可擴展性

AS可擴展性與IPv6中的128位相比,區塊鏈包含160位地址空間。這160位由ECDSA生成。區塊鏈在IPv6上增加了43億個地址[6]。

3.6彈性后端

IOT網絡中的每個分布式節點都維護著整個賬本的副本。這有助于保護網絡免受任何潛在故障和攻擊[7]。

3.7高效率

由于交易消除了第三方的參與,并可能在低信任條件下進行,因此驗證交易所花費的時間將減少,而效率將提高[8]。

3.8透明性

對公共區塊鏈網絡所做的更改可由網絡中的所有參與者公開查看。此外,所有事務都是不可變的,這意味著它們不能被更改或刪除[9]。

3.9智能合約

智能合約是Nick Szabo于1994年推出的以太坊最有效的方面之一[10]。使用智能合約程序,其中定義了訪問權限和不同的策略。以太坊支持許多編程語言來編寫智能合約,如Solidity[11]。

4、物聯網或問題的安全必要性

物聯網具備三個基本特點:全面感知、可靠傳輸和智能處理。物聯網的特點能揭示出其相關的安全問題,包含數據隱私、數據完整性、第三方、可信數據來源、訪問控制、單點故障、可擴展性、非法使用個人數據及物聯網網絡信息共享等問題,具體闡述如下。

4.1數據隱私

由于服務和網絡的多樣化集成,設備上記錄的數據容易受到相關物聯網網絡中現有節點的攻擊。攻擊者可以在沒有所有者許可的情況下訪問數據[12]。

4.2數據完整性

在集中式客戶端-服務器模型中,攻擊者可能獲得對網絡的未經授權的訪問,并更改原始數據或信息并轉發。例如中間人攻擊[12]。

4.3第三方

在集中環境中收集的第三方數據由集中實體存儲和控制,該第三方集中實體可能會錯誤使用該數據或將其提供給其他人。

4.4可信數據來源

在物聯網環境中,很難知道數據的來源,任何人都可能在傳輸過程中更改數據。

4.5訪問控制

訪問控制是物聯網網絡中的一個主要問題。在物聯網網絡中,很難定義哪個節點有權訪問數據并使用數據執行不同的功能。

4.6單點故障

基于物聯網基礎設施的集中式網絡的持續增長可能暴露單點故障。在這種情況下,由于整個網絡的所有數據都由中央機構存儲和驗證,如果中央點出現故障或故障,整個網絡將受到干擾[12]。

4.7可擴展性

物聯網通過互聯網連接大量傳感器和其他設備,用于信息共享和大量應用。它挑戰了系統的結構和快速增長,以滿足可擴展性。

4.8非法使用個人數據

物聯網設備基本上是傳感器和植入芯片,它們收集個人重要信息并通過互聯網傳遞。收集的信息存儲在任何公司的中央數據庫中。這些數據可能暴露了用戶的個人表現,用戶的保密性面臨風險[13,14]。

4.9物聯網網絡信息共享

物聯網網絡設備收集的信息被清晰地記錄下來,信息集可能包含物聯網設備網絡數據負載或其運行日志。為了確認工具和測試的效率,信息的開放可訪問性起著至關重要的作用。

5、用于IOT的區塊鏈解決方案

物聯網作為一個多網的異構融合網絡,其安全性涉及到多個方面,非常容易遭受黑客攻擊。而通過將物聯網與區塊鏈相結合可以增強物聯網網絡的安全性,具體闡述如下。

5.1數據完整性

區塊鏈是一個對等網絡,其中所有節點都有相同的記錄副本。此外,新創建的塊將被廣播到整個網絡的所有其他節點。一旦記錄加載到區塊鏈中,就不能修改或刪除[7]。

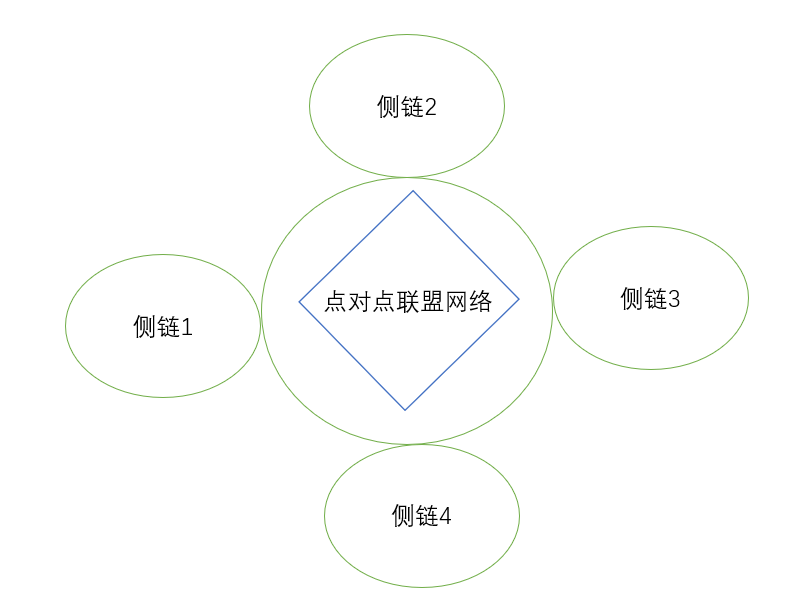

5.2數據隱私

聯盟區塊鏈用于在區塊鏈網絡中提供數據隱私。如圖3所示,用于特定目的的節點組合在一起,形成專用網絡/側鏈。每個側鏈負責管理自己的物聯網數據。參與一個側鏈的節點不允許參與其他側鏈的驗證過程。聯盟區塊鏈具有訪問控制,防止未經授權的訪問[13]。

圖 3 聯盟區塊鏈網絡

5.3尋址空間

區塊鏈包含160位地址空間,提供了比IPv6地址更多的地址間隔[6]。

5.4可信責任

每個操作記錄都必須上傳到區塊鏈網絡。這為每個操作提供了一個標識,并且每個操作都是可跟蹤的。當在實體中檢測到異常行為時,將使用區塊鏈進行額外調查[7]。

5.5容錯

區塊鏈是一個點對點的去中心化網絡,每個設備都有相同的記錄副本,區塊鏈可以防止單點故障。

5.6可信數據源

為跟蹤區塊鏈網絡中的數據,給每個物聯網設備分配了唯一id。從設備收集的數據與其id相關聯,在計算數據哈希后,將數據提交給整個網絡。這成為可信數據來源的基礎[7]。

5.7消除第三方風險

區塊鏈技術使設備能夠在沒有中間人或第三方的情況下執行操作,從而使其不受第三方影響[4]。

5.8.訪問控制

通過使用智能合約,可以開發區塊鏈程序,其中定義了訪問權限和不同的策略。

5.9非法使用個人數據

使用區塊鏈可以禁止非法使用個人數據。由于區塊鏈對等存儲系統可以驗證和記錄在物聯網網絡數據上完成的所有操作[14]。因此,在IoT的“聯盟區塊鏈”被提出的地方,隱私被擴展到了許多層面[13]。

5.10物聯網網絡信息共享

隨著物聯網網絡信息共享規模的增加,因此基礎存儲成本也將增加。因此,信息集保存在起源地,并保留一個集中的服務器,該服務器將單獨保存對這些起源地的引用。

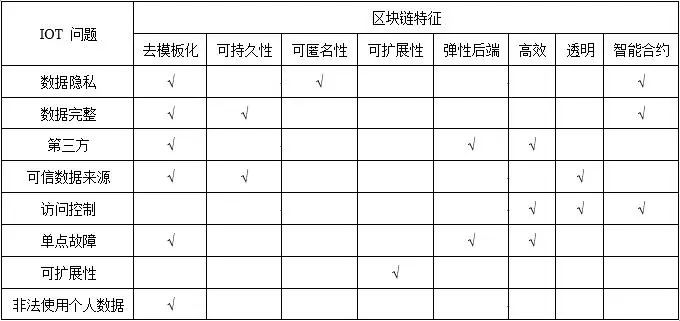

表1描述了區塊鏈的特點,通過這些特點可以解決物聯網問題。

表 1 物聯網問題和解決這些問題的區塊鏈特征

6、區塊鏈實施問題

區塊鏈是一個分布式網絡,匿名對保護隱私至關重要,區塊鏈提供匿名意味著用戶沒有真實世界的ID。用戶有一個公鑰,用于在這個分布式網絡上實現交易,可以通過這些ID和與其相關的IP地址的組合找到用戶。此外,當用戶使用多個公鑰時,可以通過檢查不同的地址是否屬于同一用戶來跟蹤。匿名性的解決方案可作為未來區塊鏈相關的研究工作[14]。

7、總 結

隨著高速網絡和智能網絡設備的興起,物聯網是下一個新型技術。本文旨在介紹區塊鏈和物聯網,并強調與物聯網相關的安全問題。本文介紹了區塊鏈網絡的不同性質和特點,以解決物聯網中的安全問題。此外,還闡述了區塊鏈實施后未解決的問題。

參考文獻

[1]M. Banerjee, J. Lee and K.-K.R. Choo (2017),’A blockchain future to Internet of Things security: A position paper’, Digital Communications and Networks,doi: 10.1016/j.dcan. 2017.10.006.

[1]Z. Zheng, S. Xie, H. Dai, X. Chen and H. Wang (2017), ‘An overviewof blockchain technology: Architecture, consensus,and future trends.’,Big Data (Big DataCongress) IEEE International.

[2]K. Christidis and M. DevetsikIoTis, (2016) ‘Blockchains and Smart Contracts for the Internet of Things,’ IEEE Access, vol. 4, pp. 2292–2303.

[3]S.Nakamoto.(2008).’Bitcoin:A.PeertoPeer.electroniccashsystem,’https://bitcoin.org/bitcoin.pdf.

[4]M. Pilkington. (2016).’Blockchain technology: Principle and applications,’ Research Handbook on Digital Transformations.

[5]M. Antonopoulos, (2014). ‘Mastering Bitcoin. First Edition’. O’Reilly Media,USA.

[6]X.Liang, J.Zhao, S.Shetty and, D.Li, (2017) ,‘Towards data assurance and resilience in IoT using blockchain’, Conference Paper.

[7]Yu Zhang and Jiangtao Wen (2015), ‘An IoT electric business model based on the protocol of bitcoin’. ICIN.IEEE, pp. 184–191.

[8]T. Chollet, J. Castiaux, M.Bruneton and L.Sainlez(2013),(2015),(2016),’Continuous interconnected supply chain using blockchain and internet of things supply chain traceability’ , deloitte blockchain.

[9]M. Gord,(2016), Smart Contracts Described by Nick Szabo 20 Years ago now becoming Reality, Bitcoin Magazine.

[10]Seyoung Huh, Sangrae Cho and Soohyung Kim (2017),’Managing IoT Devices using Blockchain Platform’, ICACT2017 February 19 ~ 22.

[11]M.A. Khan and K. Salah (2017) ‘IoT security: Review, blockchain solutions, and open challenges’, Future GenerationComputer.Systems, https://doi.org/10.1016/j.future. 2017.11. 022

[12]M.S. Ali, K. Dolui and F. Antonelli, (2017) ‘IoT data privacy via blockchains and IPFS’ International Conference on the Internet of Things (ACM, New York).

[13]M. Conoscenti, D. Torino, A. Vetr, D. Torino, and J. C.De Martin , (2016) ‘Blockchain for the Internet of Things : a Systematic Literature Review,’ IEEE/ACS 13th International Conference of Computer Systems and Applications (AICCSA)