常見的工業物聯網和物聯網協議及其安全缺陷

物聯網開發人員和供應商在設計系統、應用和設備時很少采取安全優先的方法。一旦產品上市銷售,首先關注功能,然后再考慮隱私性和安全性。

目前使用的兩種最常見的物聯網數據協議也是如此。消息隊列遙測傳輸(MQTT)和受限應用協議(CoAP)靈活、輕便且專為擁擠的網絡和功能受限的設備而構建,在全球工業和專用物聯網中創造了一個巨大的漏洞。

關于MQTT和CoAP協議及其缺陷,我們需要了解什么?我們可以做些什么來保護工業物聯網、物聯網設備及網絡?

什么是物聯網協議?

物聯網數據協議是M2M(機器對機器)通信標準,允許低功耗物聯網設備交換數據。這些協議實現了端點到端點的通信,而無需互聯網連接或與中央服務器通信。

如今,物聯網和工業物聯網中最常見的兩種協議是消息隊列遙測傳輸(MQTT)和受限應用協議(CoAP)。這些協議因其靈活性而被選中,已在從智能電網到個人健身追蹤器的物聯網和工業物聯網設備中實施。

- 消息隊列遙測傳輸(MQTT)

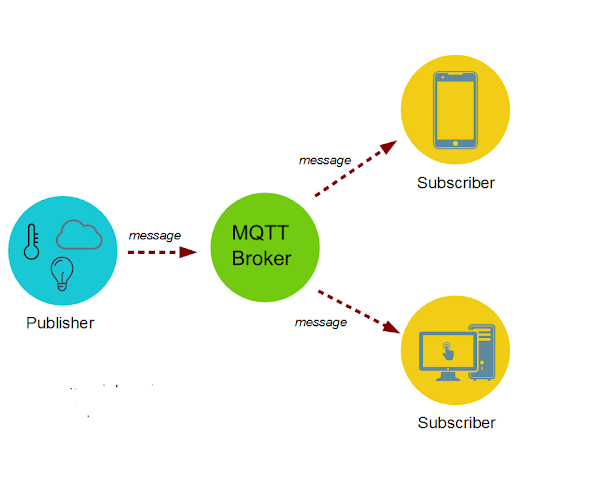

消息隊列遙測傳輸(MQTT)是一種輕量級物聯網數據協議,廣泛應用于物聯網和工業物聯網部署。憑借其基本架構和TCP/IP支持,MQTT是實現低功耗設備群之間通信的理想協議。此外,其是一項古老且經過驗證的技術,其最早版本可追溯到1999年,并被用于許多熟悉的物聯網架構,如Arduino和Intel Galileo。

MQTT的缺點與其優點相同,即其靈活性和基本架構。盡管MQTT已成為許多工業物聯網應用的標準,但其缺乏數據表示和設備管理定義。這意味著這些功能的實現完全取決于供應商或平臺。這反過來又使保護多功能物聯網環境更具挑戰性。

- 受限應用協議(CoAP)

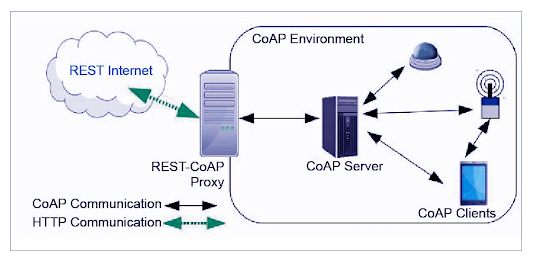

受限應用協議(CoAP)是一種應用協議,旨在允許在物聯網系統中進行HTTP(超文本傳輸協議)通信。

CoAP協議尚未標準化,其使用客戶端-服務器架構來轉換HTTP模型,使其適用于限制性設備和擁擠的網絡。CoAP非常適合在微控制器和傳感器等物聯網和工業物聯網應用中實施,具有低開銷、支持多播和易于使用的特點。

當智慧城市與工業物聯網應用時,這些協議中的漏洞可能會破壞關鍵基礎設施并中斷業務運營,從而迅速變成噩夢場景。

CoAP和MQTT的安全和隱私挑戰

多年來,多項研究發現互聯網上暴露的MQTT代理和CoAP服務器數量驚人。今年早些時候,TrendMicro的研究顯示,一個“偶然的攻擊者”可以在不到四個月的時間里,通過在相關網絡端口上使用Shodan掃描儀,從78,549個broker收集209,944,707條MQTT消息,從441,964個服務器收集19,208,047個CoAP響應。

此漏洞允許這個攻擊者訪問數百萬條記錄,并能夠破壞全球物聯網設備的運行。

上述易受攻擊的端點只是被物聯網防火墻錯誤配置或不受保護。還有一些設計問題,例如最流行的MQTT代理Mosquitto的CVE-2017-7653漏洞。此漏洞可能允許惡意客戶端向MQTT代理提供無效數據。

引用MQTT官方標準手冊的表述,“MQTT解決方案通常部署在惡劣的通信環境中”,而“實施者有責任提供適當的安全功能。”一般建議是在TCP 8883上使用TLS。但是,手冊仍然指出:

- 設備可能會受到威脅

- 可以訪問客戶端和服務器中的靜態數據

- 協議行為可能會產生副作用,如“定時攻擊”

- 拒絕服務(DoS)攻擊

- 通信可能會被攔截、更改、重新路由或披露

- 注入欺騙性控制包

從運營的角度來看,這些問題凸顯了物聯網和工業物聯網通信安全性差的風險,使端點容易受到攻擊。這些攻擊包括拒絕服務(DoS)攻擊,在某些情況下,攻擊者可以完全控制設備或整個網絡。

當涉及到CoAP協議時,攻擊者可以利用CoAP的類似UDP的特性來發起放大攻擊,增加有效負載大小,從而使網絡和網絡上的設備不堪重負并崩潰。

蜂窩5G連接會是答案嗎?

CoAP和MQTT是輕量級、靈活且常用的物聯網數據協議。但是,它們并不是為物聯網和工業物聯網設備和網絡安全而設計的。相反,它們專注于在通常不可靠的網絡實現“機器”之間的通信。隨著設備和應用類型的變化和轉換,管理這些多功能設備群的身份驗證、授權和監視可用性變得越來越困難。

5G蜂窩連接標準的設計在一定程度上是為了實現和支持大規模物聯網和工業物聯網部署和應用。憑借實施全面入侵檢測系統和基于網絡的保護服務,以及精細網絡分段的能力,毫無疑問,5G和工業物聯網是工業4.0天作之合。

也就是說,任何無線傳輸本質上都是脆弱的,5G也不例外。其也引入了自己的一系列風險和漏洞以及好處,例如更廣泛的覆蓋范圍、更低的延遲以及用于低功耗通信的物聯網特定功能。然而,與使用易受攻擊的物聯網協議(如CoAP和MQTT)的不安全設備和網絡的攻擊相比,如今這些攻擊和漏洞更容易防御和緩解。