注意!新的QBot銀行木馬通過電子郵件傳播惡意軟件

近日,卡巴斯基的最新發現顯示,一個新的QBot惡意軟件正在利用被劫持的商業電子郵件,分發惡意軟件。

最開始發現該惡意活動是在2023年4月4日,主要針對德國、阿根廷、意大利、阿爾及利亞、西班牙、美國、俄羅斯、法國、英國和摩洛哥的用戶。

QBot(又名Qakbot或Pinkslipbot)是一個銀行木馬,從2007年開始活躍。除了從網絡瀏覽器中竊取密碼和cookies,它還作為后門注入有效載荷,如Cobalt Strike或勒索軟件。

該惡意軟件通過網絡釣魚活動傳播,并不斷更新,通過加入反虛擬機、反調試和反沙盒技術以逃避檢測。正因為這樣,它也成為2023年3月最流行的惡意軟件。

卡巴斯基研究人員解釋,早期,QBot的傳播方式是通過受感染的網站和盜版軟件傳播的。現在則是通過銀行木馬已經駐留在其計算機上的惡意軟件,社交工程和垃圾郵件傳遞給潛在的受害者。

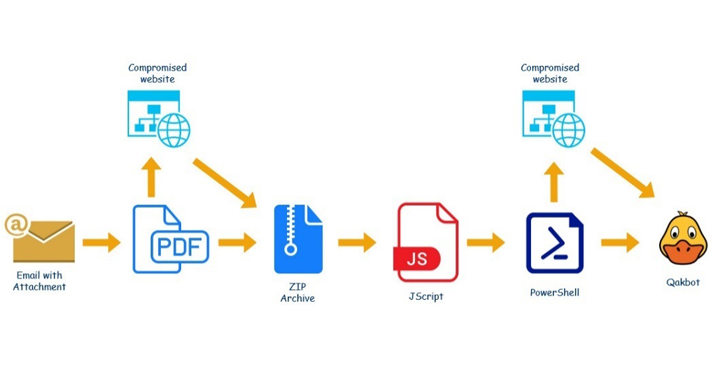

電子郵件網絡釣魚攻擊并不新鮮。其目的是誘使受害者打開惡意鏈接或惡意附件,一般情況下,這些文件被偽裝成一個微軟Office 365或微軟Azure警報的封閉式PDF文件。

打開該文件后,就會從一個受感染的網站上檢索到一個存檔文件,該文件又包含了一個混淆的Windows腳本文件(.WSF)。該腳本包含一個PowerShell腳本,從遠程服務器下載惡意的DLL。下載的DLL就是QBot惡意軟件。

調查結果發布之際,Elastic Security Labs還發現了一個多階段的社會工程活動,該活動使用武器化的Microsoft Word文檔通過自定義方式分發Agent Tesla和XWorm。基于 NET 的加載程序。