2023 Verizon 數據泄露報告:74%安全事件存在人為因素

近日,著名咨詢機構Verizon發布了《2023年數據泄露調查報告》(DBIR)。該報告對過去一年發生的16312起安全事件進行分析,其數據來源于Verizon平臺,以及世界各地的執法、政府機構公開發布。

概述

勒索攻擊持續增長

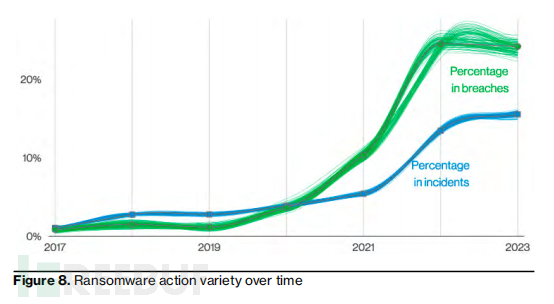

勒索軟件繼續成為入侵行為中最主要的類型之一,雖然它沒有表現出高增長,但在統計上穩定在24%。勒索軟件在各種規模的組織中比比皆是。安全專家感嘆稱,“它幾乎無處不在:存在于大型企業、中小型企業、甚至是小微企業。”無論是對任何企業來說,勒索攻擊都是一種巨大的威脅,無關于任何行業、領域等。

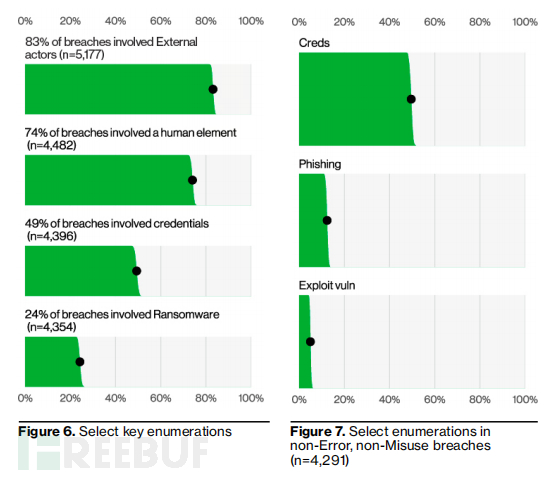

74%安全事件存在人為因素

據報告的數據顯示,74%的安全事件被證明存在人的因素,這意味著在過去一年時間里,企業員工正在屢屢出錯,包括錯誤使用權限、濫用特權、釣魚攻擊、身份泄露等等。這也反映出社會工程學的可怕,對網絡罪犯來說利潤豐厚。這就是為什么商業電子郵件入侵(BEC)攻擊幾乎翻了一番,如圖所示,在社會工程模式中占了50%以上的事件。

86%的攻擊涉及使用被盜證書

在web應用程序的安全事件中,報告指出86%的攻擊涉及使用被盜證書,只有10%真正存在一個實際的軟件漏洞。事實上,濫用數字證書一直是網絡犯罪分子常用攻擊手法,其目的是讓提高惡意軟件的合法性,從而繞過企業的安全防護措施。

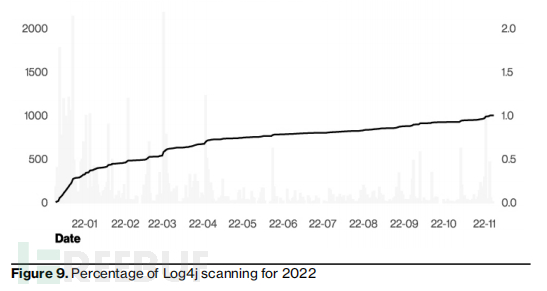

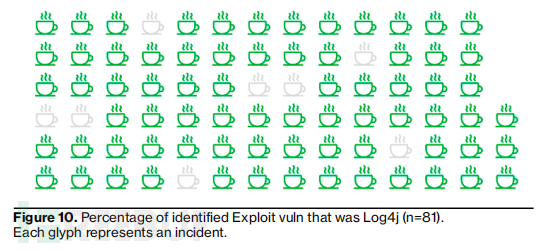

在過去的一年中,超過32%的Log4j掃描活動發生在其發布后的30天內(最大的活動高峰發生在17天內)。,Log4j是如此重要,以至于和其相關事件在評論部分都有“Log4j”或“CVE-2021-44228”。但是,只有20.6%的事件有評論。

多因素認證是企業必選項

報告指出,任何企業都需要實施多因素認證(MFA),此舉將有效增加攻擊者的門檻,因為他們在獲取賬號密碼后,至少還需要具備第二個因素才能訪問應用程序或數字資源。誠然,多因素認證無法確保安全,但是對于企業來說是一個不可或缺的安全。

釣魚和漏洞是數據泄露的主要原因

報告數據顯示,對于絕大多數企業來說,犯罪分子對于利用數據的主要途徑依舊是憑證竊取,而在實際安全事件中,釣魚攻擊漏洞利用依舊是最主要的手段。

數據泄露的最核心動機是經濟利益,調查顯示至少95%的攻擊是因為前,這也是當下行業普遍觀察到的規律。同時,數據泄露的規模正在增長,給企業帶來的威脅也在持續增加。

結果

分析 網絡攻擊者

如圖所示,在所有的安全事件中,外部參與者占比高達83%,而內部參與者則占19%。

值得一提的是,在這些情況下,內部行為者不僅要為蓄意的攻擊負責,而且他們還要為錯誤的行為負責。根據歷年的報告數據,外部行為者作為入侵發起者的明顯頻率一直保持穩定。

報告數據顯示,財務動機仍然是絕大多數安全事件的驅動因素,與去年相比繼續保持增長,安全事件的比例高達94.6%。有趣的是,我們觀察終端來自用戶內部的各種違規行為,比外部的國家支持的攻擊者出現的更頻繁,這些組織員工大多涉及誤用和錯誤,表明組織應該在日常安全管理方面給予更多關注。

由于俄羅斯與烏克蘭之間的持續沖突,國家支持的攻擊活動將會增加,無論是否與間諜行為有關。也許意識形態或與黑客主義相關的攻擊活動有所增加,這種政治因素雖然存在,但從更大的統計角度來看,這并沒有造成影響,至少不會對普通企業和用戶造成影響。

安全事件類型

不出所料,排名靠前的要么是第一階段攻擊,要么是單階段攻擊,即使用竊取的信用來進行破壞,而拒絕服務來處理事件。這與往年的情況是一致的。令人擔憂的是,勒索軟件在事件中占據了第二位,目前占所有事件的15.5%。與此同時,勒索軟件在入侵中的份額并沒有增長,而是穩定地保持在24%。

在有組織犯罪分子實施的攻擊事件中,超過62%的事件涉及勒索軟件,59%的事件涉及經濟動機。值得注意的是,與去年的“軟件供應鏈末日”相比,今年沒有供應商和軟件供應鏈作為事件的行動向量。

相反,全球在都在Log4j漏洞下瑟瑟發抖。雖然實際上的破壞沒那么突出,但是幾乎所有的安全人都犧牲了自己的假期,在公司內24小時值守待命。在這一次事件中,社區迅速采取了行動,將以Log4j作為組件的不同系統進行快速修復,避免了更大的災難。

組織資產損失

報告列出了受入侵影響的各種資產的分類,包括Server/Person/User/Network/Media等,考慮到系統入侵、基本Web應用程序攻擊和社會工程是今年最主要的攻擊模式,其結果與預期基本一致。值得一提的是,人也是組織的核心資產之一,是組織的最后一道防線,且在未來幾年內會繼續保持在第二的位置,而服務器一直排在第一位。

在進一步的細分類中,Web應用程序和郵件服務器是影響最大的兩類資產,這也和我們觀察到的現象一致。但有趣的是,隨著社會工程學的陸續發展,個人財務資產從去年開始呈現上升趨勢。

和IT行業相比,OT領域雖然占比較少但同樣受到影響。隨著計算機技術大規模應用至傳統工控組織、關基組織,OT遭受攻擊的可能性在上升,其中制造業、采礦業、采石業、油氣開采和公用事業等行業具有代表性。

報告數據顯示,只有3.4% OT資產公開承認受到影響,考慮到系統的保密性和國家安全,真正能夠公開數據和案例屬于少數,真實的情況可能遠遠大于整個數值。

資產安全屬性

安全有三大屬性,分別是機密性、完整性和可用性。通過描述資產的哪些屬性可能受到影響,這是一種經過驗證的理解事件潛在影響的方法。因此安全人員在評估安全事件時,應首要考慮“資產或數據的副本是否泄露”(機密性),“已知和可信的狀態是否改變”(完整性),“組織能否繼續訪問”(可用性)。

數據泄露類型也是報告重點關注的方向,例如個人數據代表來自客戶、合作伙伴或員工的個人身份信息(PII)。隨著全球數據安全、隱私保護的力度持續增加,跨國企業的數據合規要求也在不斷增加。

此外有一個數據品種引起了DBIR團隊的注意:虛擬貨幣。今年涉及加密貨幣的入侵數量比去年增加了四倍,與2020年相比更是相去甚遠。涉及虛擬貨幣的網絡攻擊主要是漏洞利用、憑證竊取、網絡釣魚等。在過去五年中,憑證得到了極大的普及,因此憑證竊取也成為了最受歡迎的攻擊方式。實際過程中,虛擬貨幣攻擊常常如此:交易所的應用程序或API接口被攻破,或者在聊天平臺上進行釣魚攻擊,只要點擊一個鏈接,虛擬貨幣錢包就不是你的了。

事件分類模式

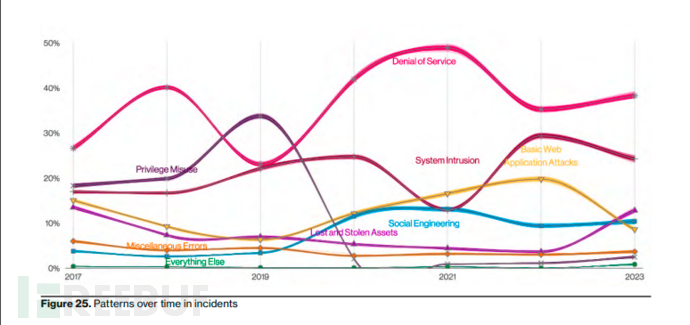

DBIR在2014年首次引入了事件模式分類,而在每年的報告中會根據攻擊類型和威脅態勢的變化發生一些合并與改變。今年共分為基本Web應用程序攻擊、拒絕服務、資產丟失、混合錯誤、特權濫用、社會工程學、系統入侵以及其他錯誤,共計八種分類模式。

1.系統入侵

系統入侵往往涉及更加專業的網絡攻擊者,他們利用自己在黑客領域的專業知識、惡意軟件來實施攻擊,破壞/影響不同規模的組織,并經常利用勒索攻擊作為獲取報酬的重要手段。一旦攻擊者入侵組織,他們就會利用精湛的技能繞過控制,實現他們的目標。今年共計有3966事件系統入侵事件,其中1944起確認存在數據泄露的情況。

2.社會工程

與前一年相比,社會工程事件有所增加,很大程度上是因為商業電子郵件(BEC)攻擊中經常使用偽裝攻擊,這幾乎是去年的兩倍。在這些攻擊中,被盜金額的中位數幾乎也是過去幾年中最高的,增加至5w美元。

在該報告所分析的所有事件中,屬于該模式的有1700起,其中928起確認有數據泄露的情況,其中金融類占比89%、間諜類占比11%;憑證竊取占比76%;內部錯誤占比28%。

3.基本Web應用程序攻擊

雖然這些漏洞和事件約占我們數據集的四分之一,但它們往往主要是由針對憑證的攻擊驅動的,攻擊者隨后利用這些被盜的憑證訪問各種不同的資源。主要包括利用竊取的憑證,以及漏洞來訪問組織的資產。利用和這個橋頭堡,攻擊者可以做跟多事情,例如竊取關鍵隱私信息或從存儲庫中的代碼。在該報告所分析的所有事件中,屬于該模式的有1404起,其中1315起確認有數據泄露的情況。

4.其他錯誤

雖然數年來大多數模式都發生了變化,但人為因素始終存在。在2015年,大多數的錯誤是媒體資產(文件)的錯誤交付,而錯誤配置在數據泄露事件中占了不足10%。然而,今年錯誤配置和錯誤交付已經相互融合。

但有意思的是,今年的其他錯誤率正在下降,從去年的13%下降至9%。2022年,在該報告所分析的所有事件中,屬于該模式的有715起,其中708起確認有數據泄露的情況。而今年只有602起相關分類事件,已確認的事件有512起。

5.拒絕服務

拒絕服務是網絡安全事件中最常見的一種模式類型。這種模式包括通過僵尸網絡或被入侵的服務器,向目標計算機發送垃圾數據,從而制造網絡堵塞與服務器癱瘓,造成拒絕服務/無法正常訪問。在該報告所分析的所有事件中,屬于該模式的有6248起,其中4起確認有數據泄露的情況。

6.資產竊取

對于組織來說,資產泄露或竊取的模式仍然是一個問題,大量便攜的設備存儲數據的能力正在大幅增長。經濟利益是這類攻擊的主要驅動因素,攻擊者通過竊取數據等資產快速獲得收益。在該報告所分析的所有事件中,屬于該模式的有2091起,其中159起確認有數據泄露的情況。雖然數據泄露確認的比例不到10%,但這并不意味著安全,相反因為很多事件的數據是“處于風險之中”,而不是“確認”。

7.特權濫用

特權濫用是指使用員工的合法訪問權限來竊取數據的模式。他們通常單獨行動,但有時也會與他人一起行動。這種模式幾乎完全是內部人員惡意使用訪問特權來造成破壞,個人數據仍然是這些泄露最常見的數據類型。在該報告所分析的所有事件中,屬于該模式的有406起,其中288起確認有數據泄露的情況。

結論

2023年,數據泄露事件繼續狂飆,數據泄露、竊取、買賣等安全事件屢屢發生,全球數據安全態勢依舊十分嚴峻。在實際利益的驅動下,犯罪團伙和黑灰產大肆竊取組織數據,外部攻擊呈現出高頻、高危害的特點,攻擊手法日益復雜、多變,專業化、定制化程度不斷上升。在這樣的情況下,傳統防護體系難以抵御,如何防護新型的網絡攻擊是組織需要解決的難題。