CISA 督促聯邦機構修補 iPhone 漏洞

Bleeping Computer 網站消息,美國網絡安全與基礎設施安全局(CISA)督促聯邦機構盡快修補 iMessage 零點擊漏洞。卡巴斯基表示這些漏洞已被黑客在野外利用,網絡攻擊者通過漏洞在其員工的 iPhone 上部署 Triangulation 間諜軟件。

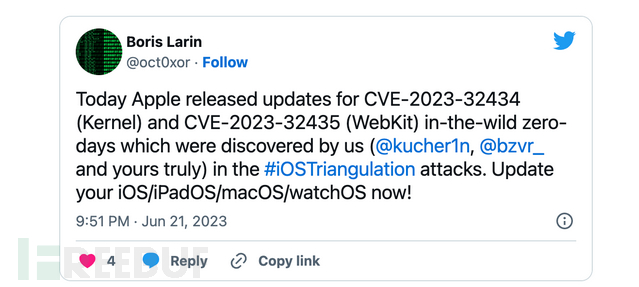

卡巴斯基研究人員在其莫斯科辦事處以及其他地區員工的 iPhone 上發現了間諜軟件,經過研究分析發現間諜攻擊始于 2019 年,目前仍在進行中、攻擊者使用了 iMessage 零點擊漏洞,并利用現已修補的 iOS 零日漏洞,入侵用戶的 iphone。

蘋果表示不會在任何產品中留后門

值得一提的是,俄羅斯聯邦安全局情報機構聲稱蘋果公司與美國國家安全局合作創建一個后門,為滲透俄羅斯的 iPhone 手機提供便利。此外,俄羅斯聯邦安全局還表示發現了俄羅斯政府官員和駐以色列、中國和北約成員國大使館工作人員的數千部 iPhone 受感染。

當地時間上周三,蘋果公司已獲悉一份報告,稱該問題可能已被積極利用于 iOS 15.7 之前發布的 iOS 版本。” )在攻擊中被利用。然而蘋果公司發言人在與 BleepingComputer 的聯絡中強調,蘋果從未與任何政府合作在任何蘋果產品中插入后門,后續也不會這樣做。

蘋果修復了一個WebKit零日漏洞(CVE-2023-32439),該漏洞可以讓攻擊者在未打補丁的設備上獲得任意代碼執行,也被 CISA 標記為一個積極利用的安全漏洞。

受影響的設備清單很廣泛,主要包括以下這些產品:

- iPhone 8及更高版本、iPad Pro(所有型號)、iPad Air 第三代及更高版本、iPad 第五代及更高版本、iPad mini第五代及更高版本

- iPhone 6s(所有型號)、iPhone 7(所有型號)、iPhone SE(第一代)、iPad Air 2、iPad mini(第四代)和iPod touch(第七代)。

- 運行macOS Big Sur、Monterey和Ventura的Mac電腦

- Apple Watch 4系列及以后的產品,Apple Watch 3系列、4系列、5系列、6系列、7系列和SE

前幾天,蘋果公司在修補用于部署 Triangulation 間諜軟件的 0day 漏洞一天后,發送了另一輪威脅通知,提醒客戶他們成為有國家背景支持的攻擊目標。然而,據 CNN 記者 Chris Bing 報道,目前尚不清楚這些新警告與哪些事件有關。

1687757600_6499232045231ec8031fa.png!small?1687757600408

1687757600_6499232045231ec8031fa.png!small?1687757600408

CISA 督促聯邦機構在 7 月 14 日前打補丁

CISA 在其已知被利用漏洞(KEV)列表中新增了一個關鍵認證前命令注入漏洞(CVE-2023-27992),該漏允許未經認證的網絡攻擊者在沒有打補丁的暴露于互聯網中的網絡附加存儲(NAS)設備上執行操作系統命令。

上周二,在基于 Mirai 的僵尸網絡針對 Zyxel 防火墻和 VPN 產品發起大規模攻擊幾周后,Zyxel 科技警告客戶確保其 NAS 設備“獲得最佳保護” 。

根據 2022 年 11 月發布的約束性操作指令(BOD 22-01),美國聯邦民事行政部門機構(FCEB)必須在規定的時間內修補所有添加到 CISA KEV 目錄中的安全漏洞。雖然 BOD 22-01 主要關注美國聯邦機構,但強烈建議私營公司也要優先解決 CISA KEV列表中列出的安全漏洞。

文章來源:https://www.bleepingcomputer.com/news/security/cisa-orders-agencies-to-patch-iphone-bugs-abused-in-spyware-attacks/