北約峰會遭遇RomCom黑客組織攻擊

昨天(7月11日),微軟正式披露了一個未修補的零日安全漏洞,該漏洞存在于多個Windows和Office產品中,可以通過惡意Office文檔遠程執行代碼。

未經身份驗證的攻擊者可在無用戶交互的情況下利用該漏洞(跟蹤為CVE-2023-36884)進行高復雜性攻擊。

一旦攻擊成功,即可導致對方系統的機密性、可用性和完整性的完全喪失,從而允許攻擊者訪問敏感信息、關閉系統保護并拒絕對受損系統的訪問。

目前,微軟正在調查并制作一系列影響Windows和Office產品的遠程代碼執行漏洞的報告。微軟已經意識到了這是一系列有針對性的攻擊,這些攻擊試圖利用特制的微軟Office文檔來利用這些漏洞。

攻擊者可以創建一個特制的Microsoft Office文檔,使他們能夠在受害者的系統中執行遠程代碼執行。但前提是攻擊者必須說服受害者打開惡意文件。

雖然該漏洞尚未得到解決,但微軟表示后續將通過每月發布的程序或帶外安全更新向客戶提供補丁。

北約峰會與會者遭遇黑客攻擊

微軟方面表示,有黑客組織近期利用CVE-2023-36884漏洞攻擊了北約峰會的與會者。

根據烏克蘭計算機應急響應小組和黑莓情報團隊的研究人員發布的報告,攻擊者通過惡意文件冒充自己是烏克蘭世界大會組織,以讓他人誤安裝此惡意軟件,其中包括MagicSpell加載程序和RomCom后門。

1689131914_64ae1b8a47ab1f0a2525c.png!small

1689131914_64ae1b8a47ab1f0a2525c.png!small

黑莓安全研究人員表示:攻擊者可利用該漏洞制作惡意的docx或rtf文件,從而實現遠程代碼執行(RCE)攻擊。

這種攻擊是通過利用特制的文檔來執行易受攻擊的MSDT版本來實現的,同時也允許攻擊者向實用程序傳遞命令執行。

微軟周二(7月11日)時也表示:該攻擊者在2023年6月發現的最新攻擊涉及濫用CVE-2023-36884,提供與RomCom相似的后門。

可通過啟用“阻止所有Office應用程序創建子進程”免于攻擊

微軟方面表示,在CVE-2023-36884補丁可用之前,使用Defender for Office的客戶和啟用了“阻止所有Office應用程序創建子進程”攻擊面減少規則的客戶可以免受網絡釣魚攻擊。

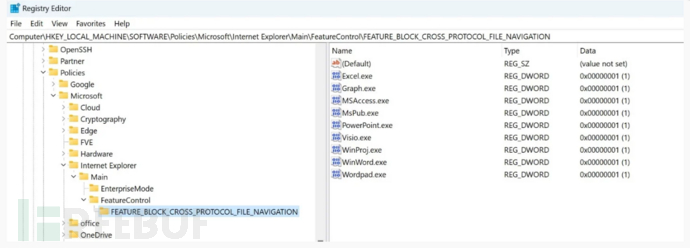

不使用這些保護的用戶可以將以下應用程序名稱添加到HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION注冊表項中,作為REG_DWORD類型的值,數據為1:

- Excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- PowerPoint.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

但是,需要注意的是,設置此注冊表項以阻止利用嘗試也可能影響到與上面列出的應用程序鏈接的某些Microsoft Office功能。

1689130882_64ae17825dd7e4dca41de.png!small?1689130882437

1689130882_64ae17825dd7e4dca41de.png!small?1689130882437

設置FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION注冊表項(圖源:Microsoft)

該漏洞與RomCom組織有所淵源

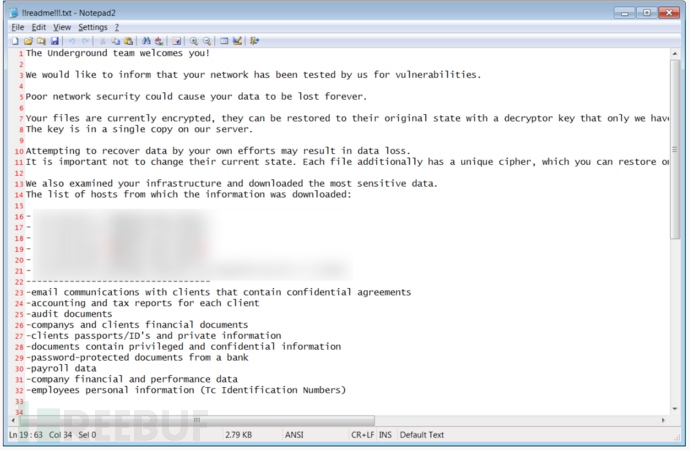

RomCom是一個總部位于俄羅斯的網絡犯罪組織(也被追蹤為Storm-0978),該組織以從事勒索軟件和勒索攻擊以及專注于竊取憑證的活動而聞名。該組織與此前的工業間諜勒索軟件行動有關,現在該行動已轉向名為“地下”(VirusTotal)的勒索軟件。

1689131783_64ae1b07e72c7044a6c8a.png!small?1689131783911

1689131783_64ae1b07e72c7044a6c8a.png!small?1689131783911

地下勒索信(圖源:BleepingComputer)

2022年5月,在調查工業間諜勒索通知中的TOX ID和電子郵件地址時,MalwareHunterTeam發現了與古巴勒索軟件操作的特殊關聯。

他觀察到,工業間諜勒索軟件樣本生成了一封勒索信,其TOX ID和電子郵件地址與古巴使用的相同,以及古巴數據泄露網站的鏈接。

然而,提供的鏈接并沒有將用戶引導到工業間諜數據泄露網站,而是指向古巴勒索軟件的Tor網站。此外,勒索信使用了相同的文件名,!!READ ME !!.txt,就像之前發現的古巴勒索郵件一樣。

在2023年5月,在Trend Micro發布的一份關于RomCom的最新活動報告顯示,威脅參與者現在正在冒充Gimp和ChatGPT等合法軟件,或者創建虛假的軟件開發人員網站,通過谷歌廣告和黑色搜索引擎優化技術向受害者推送后門。