竊密紅線:淺析RedLine Stealer的危險威脅

網宿安全演武實驗室近期捕獲了RedLine Stealer惡意竊密木馬。RedLine Stealer,首次于2020年3月出現,是一款主要針對Windows用戶的惡意軟件,其主要目標是竊取受害者的個人數據和信息。從各類途徑(包括破解游戲、應用程序和服務)的傳播使其成為了一個持續的網絡安全威脅。

此惡意軟件的功能主要在于從多種客戶端程序中竊取登錄憑據,包括網絡瀏覽器、FTP客戶端、電子郵件應用、Steam、即時消息客戶端以及VPN客戶端。其對于FileZilla、Discord、Steam、Telegram和VPN客戶端數據的竊取功能尤為顯著。除此之外,RedLine Stealer還能夠竊取儲存在瀏覽器中的身份驗證cookie、信用卡信息、聊天記錄、本地文件以及加密貨幣錢包。RedLine Stealer還具備系統信息收集的能力,能獲取受害者系統的細節,例如IP地址、所在城市和國家、當前用戶名、操作系統版本、UAC設置、管理員權限、用戶代理,以及關于受感染PC的硬件和顯卡的詳細信息。該軟件甚至還能檢測系統中已安裝的防病毒軟件。

除了信息收集之外,RedLine Stealer還充當惡意軟件加載器的角色,可用于部署其他類型的惡意軟件,例如勒索軟件,這進一步增加了其對網絡安全的威脅。此軟件會將收集的數據轉換為XML格式,然后利用多種防御逃避技術傳輸至控制服務器(C2服務器)。C2服務器是惡意軟件的遠程控制中心,用于接收竊取的數據和發送控制命令。

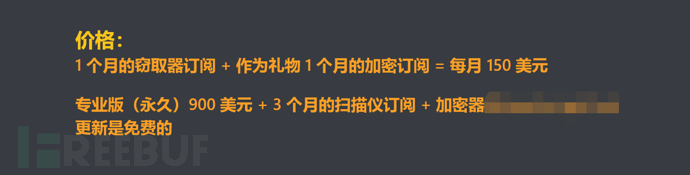

值得關注的是,RedLine Stealer運用了惡意軟件即服務(MaaS)的商業模式,這種模式在黑客社區中較為常見。在犯罪論壇中,RedLine Stealer的價格定為150美元/月,或者一次性支付900美元購買終身使用權。其開發者還在Telegram頻道上銷售此軟件,接受比特幣支付。購買者還可獲得一款免費的加殼程序,用以規避安全軟件的檢測。

圖1 售賣信息

圖1 售賣信息

作者最近一次更新于2023年6月份,可以看到該軟件一直在持續不斷的更新中。同時,Github中有該軟件早期的泄露版本。

圖2 更新信息

圖2 更新信息

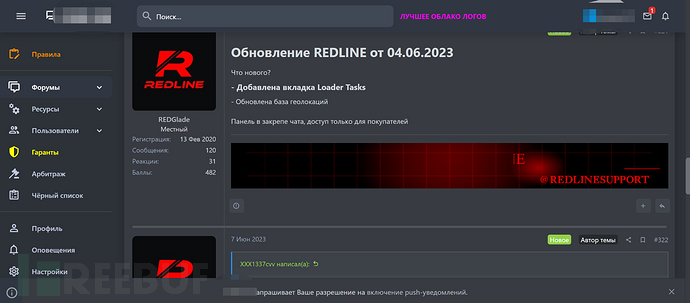

RedLine Stealer有多種感染方式,包括電子郵件附件、惡意鏈接、軟件漏洞、社交工程等。它的出現警示我們,網絡安全不可忽視,一定要隨時更新防病毒軟件,提高警惕,盡可能地防止此類惡意軟件的入侵。

樣本概要:

執行惡意文件后,它會向C2請求配置,并根據配置進行信息收集的任務下發。在收集完數據后,將結果格式化發送至C2。

樣本執行流程如下圖:

圖3 執行流程

圖3 執行流程

惡意行為分析

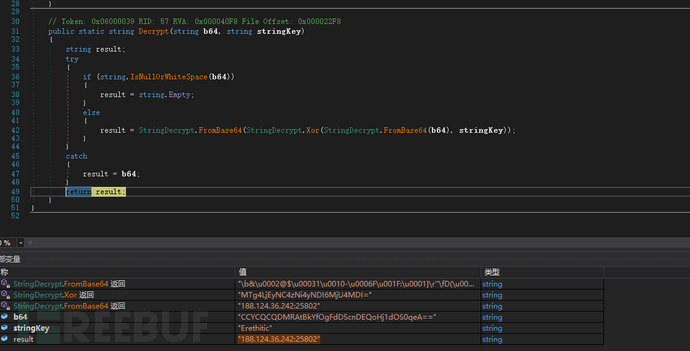

C2(命令與控制)通信嘗試連接到單個服務器,解密后可以得到該服務器的地址是188.124.36.242,端口是25802。

圖4 解密c2服務器

圖4 解密c2服務器

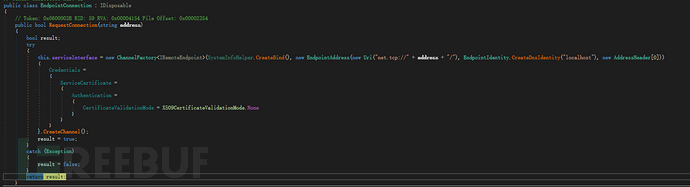

RedLine Stealer 使用 .Net SOAP API,采用簡單的 TCP 綁定。這轉化為一個加密的、非 HTTP 通信通道。請求包含授權信息,并且不檢查證書有效性。

圖5 創建通信通道

圖5 創建通信通道

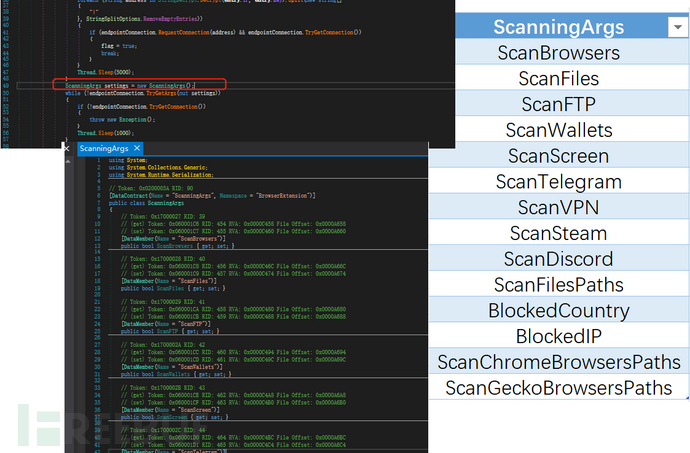

在建立通信后,RedLine Stealer可以根據 SOAP 響應啟用/禁用某些功能。例如,通過在ScanWallets字段中指定一個 false 值,惡意軟件不會掃描系統中的加密錢包,為了不花很多時間,它會跳過受害者機器上不存在的內容。

圖6 掃描參數

圖6 掃描參數

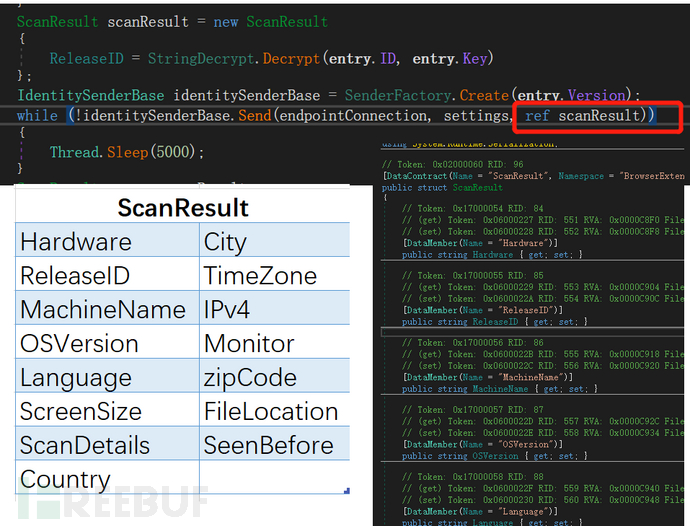

Redline Stealer會將首先掃描基本數據情況,并將結果保存在名為 ScanResult 的結構中,隨后發送至C2服務器。

圖7 掃描結果

圖7 掃描結果

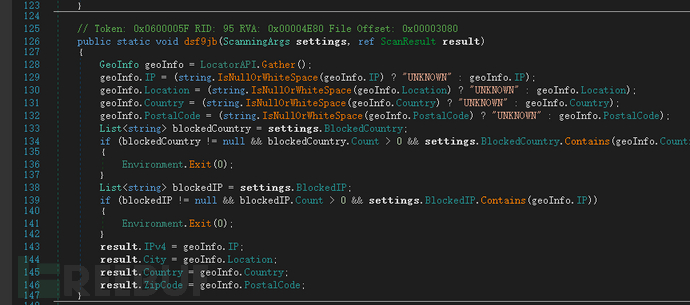

基礎信息掃描可以先對一些情況進行確認,例如,若是俄語區的主機則結束操作并退出程序。

圖8 用戶判斷(地理及編碼判斷)

圖8 用戶判斷(地理及編碼判斷)

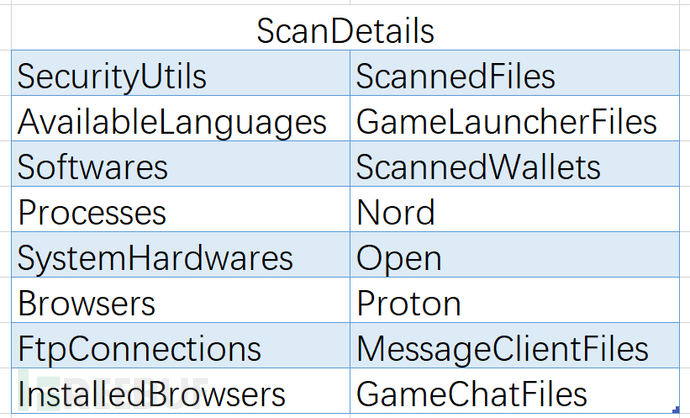

后續有個ScanDetails功能,它收集有關失陷主機詳細的數據,例如防病毒軟件、已安裝輸入語言列表、已安裝程序列表、運行進程列表以及FTP連接等,如下所示:

圖9 掃描詳情功能

圖9 掃描詳情功能

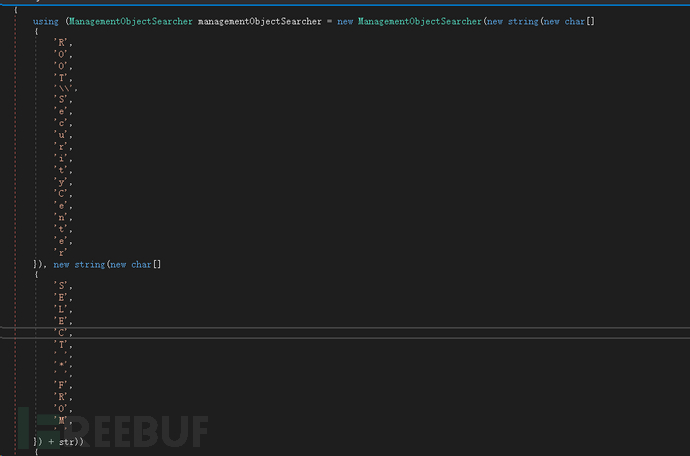

該惡意軟件使用 WMI(Windows Management Instrumentation)進行主機信息的收集,例如枚舉任何已安裝的安全解決方案。這個惡意軟件枚舉所有已安裝的安全解決方案。它可以連接ROOT\\SecurityCenter或ROOT\\SecurityCenter2命名空間調用SELECT * FROM AntiVirusProduct獲取任何防病毒、防間諜軟件和防火墻(第三方)軟件。

圖10 殺軟查詢

圖10 殺軟查詢

該惡意軟件竊取加密貨幣錢包,憑借先進的黑客技術和隱秘操作的強大組合,RedLine竊取加密錢包對數字貨幣生態系統的安全性和穩定性構成嚴重威脅,RedLine 瞄準了許多錢包,如Armory、Atomic、BinanceChain、Electrum、Exodus、Ethereum、Monero、Jaxx、Guarda等。

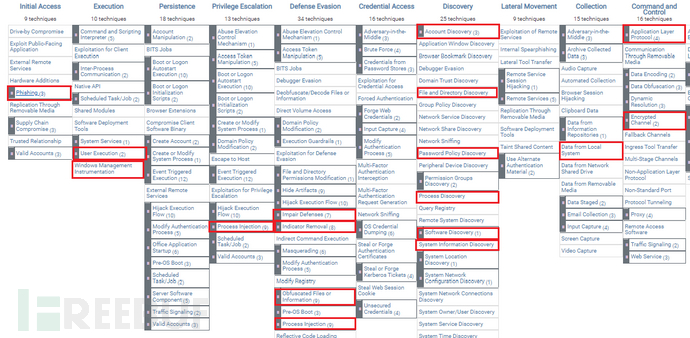

ATT&CK映射圖譜

圖11 RedLine Stealer ATT&CK映射圖譜

圖11 RedLine Stealer ATT&CK映射圖譜

總結

RedLine,它因竊取數據類型多、操作便捷且售價低,得以廣泛傳播。RedLine的野生樣本已超過10萬個,使其在2022年成為最活躍的竊密木馬家族。據統計,RedLine在2022年的竊密木馬中占比15.42%。

為了應對像RedLine這樣日益活躍的竊密木馬攻擊,我們需要更加深入地理解其工作機制和防護策略。竊密木馬通過向目標用戶的計算機或設備植入惡意軟件,以竊取敏感數據和信息。攻擊者通常使用誘騙手段,如社交工程、釣魚郵件等,將木馬軟件偽裝成正常文件或鏈接,誘使用戶下載或執行。

根據網絡安全公司CyberArk的報告,2023年第一季度全球共發現4.378億個竊密木馬樣本,較上一季度增長了98%。這說明攻擊者正在不斷更新木馬軟件,使其更難被發現和防御,竊密木馬攻擊的威脅正在持續升級。

這些竊密木馬攻擊可分為兩類:廣泛傳播型攻擊和定向攻擊。廣泛傳播型攻擊主要依賴于大量傳播惡意軟件,意圖感染盡可能多的設備。定向攻擊則針對特定目標,攻擊者會深入研究目標的行為和習慣,利用更高級的技術進行攻擊,以實現長期持續的信息竊取。

為了有效防御這些竊密木馬攻擊,傳統的防火墻、殺毒軟件等安全措施已經不再充分。針對定向攻擊和日益復雜的攻擊手段,企業和個人需要采取更為全面和主動的防護策略。零信任防護方案是一種應對此類威脅的有效方法。這種方案要求在訪問任何系統資源之前,都必須先進行身份驗證和權限確認,從而大大降低了竊密木馬攻擊的成功率。

零信任防護遵循最小權限原則,全面驗證用戶、設備和應用程序的身份,結合行為分析和動態訪問權限管理,實現實時威脅檢測和防護。在零信任模型下,即使攻擊者成功植入竊密木馬,其竊取信息的能力也會受到嚴格限制。通過不斷學習和適應新的威脅,零信任防護方案有助于企業和個人更有效地應對日益嚴重的竊密木馬攻擊。網宿安全產品SecureLink提供全套零信任防護方案,可以幫助企業從整體安全體系的角度解決竊密攻擊帶來的問題。該產品具有以下核心特點和功能:

- 強大的身份驗證:通過多因素身份驗證、單點登錄、IP/時間/地理圍欄認證等方式,確保用戶身份的真實性和可信度,防止惡意用戶或攻擊者偽裝成合法用戶進行攻擊。

- 實時行為分析:通過實時監測用戶的訪問行為模式和活動,結合人工智能和機器學習技術,通過信任評估模型及時發現攻擊者的異常行為并進行預警和阻斷,以防止未知的攻擊行為。

- 統一訪問控制:基于用戶身份、設備狀況和應用程序需求,實現精細化的訪問控制策略,確保只有經過授權的用戶和設備才能訪問其權限內的敏感信息和關鍵系統。

- 安全Web網關:提供安全辦公和上網的環境,檢測阻斷不合規網絡連接,提供高速RBI工具,將互聯網風險內容與用戶設備、辦公網絡隔離開,有效防止外部惡意攻擊滲入。

- 安全工作空間:提供本地隔離空間,針對敏感數據、關鍵系統可限定僅能在安全工作空間內運行及訪問,數據無法流出到個人桌面,有效防止數據泄露的風險。

IOCs

MD5: 74200bd872e0b3d75b1d85332c3be083

C2: 188.124.36.242:25802

本文作者:網宿安全演武實驗室, 轉載請注明來自FreeBuf.COM