QQ 這個 1day 算漏洞嗎?

最近大家都在玩 QQ 的 0day,其實現在已經是 1day 了,因為 QQ 官方已經出了新的版本,在評估是否漏洞之前,我們先看看這個是怎么玩的?

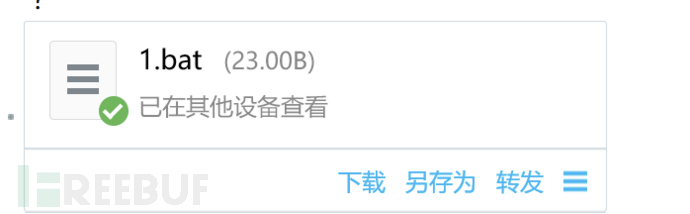

首先準備兩個賬號,A 和 B,然后準備一個 bat 或者 exe 這種 windows 下可以雙擊執行的腳本或程序,比如 1.bat,內容為打開計算機,內容如下:

calc.exe接下來,用 A 賬戶給 B 發送 1.bat,B 接收到的效果如圖:

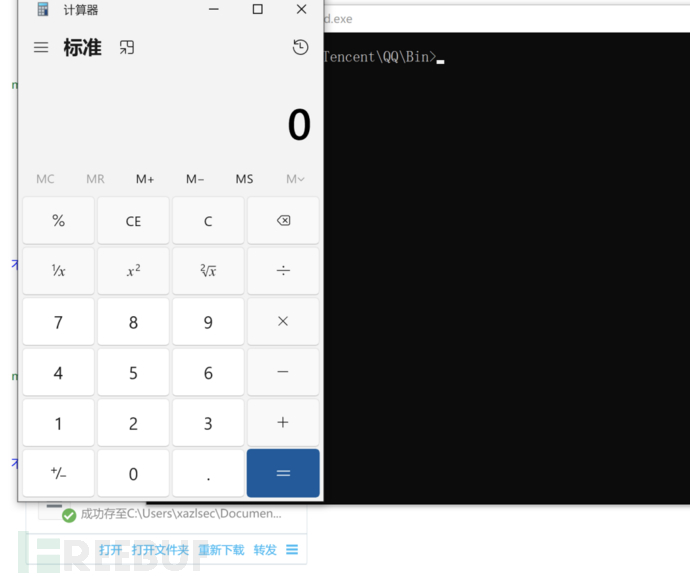

想要執行這個 bat 需要點擊下載,然后出現下面的界面:

然后點擊打開,才會用行該 bat 文件,效果如圖:

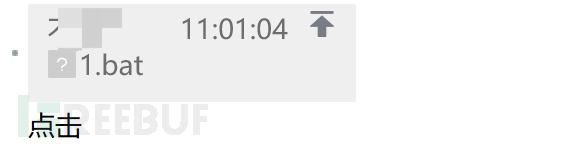

正常來說從發送到運行腳本,需要明確的下載打開操作后才可以執行,就這對于利用 QQ 釣魚來說,成功率也還不錯,而這個 0day 的具體操作我們可以對比一下,看看這個 0day 算不算,首先在發送的文件上,右鍵回復,輸入文字,比如 點擊,然后發送,目標收到的效果如圖:

這個時候,如果我們想看這個 1.bat 是什么,就會點擊它,只需要單擊一下 1.bat 就會自動下載并運行該 bat,效果與上面點擊下載并打開一樣。

這個問題,對于釣魚來說成功率增加了一倍,從兩步操作縮減到一步,也會因為對文件的好奇去嘗試點擊,殊不知,點擊后就會運行攻擊者所構造的病毒、木馬程序,從而控制用戶主機。

那這個問題算不算漏洞呢?

單擊打開回復的內容應該是 QQ 本身的設計,用于提高用戶體驗,然而這個功能可以被惡意利用,提升釣魚的成功率,對于用戶而言,被釣魚即使沒有這個問題也是會被欺騙上當,而這個功能可能會讓用戶更容易被欺騙上當,這么一對比,也可以算作漏洞。

這個漏洞,影響的 QQ 版本為 9.7.13 以及之前的 windows 版本,在問題爆發之后,騰訊立即更新到了 9.7.15 版本:

優化了部分體驗,我們下載個,看看有什么變化,還是同樣的操作,回復后的效果如圖:

跟之前的界面還是相同的界面,不同的是,在點擊 1.bat 之后,不是運行該腳本,而是打開了腳本所在目錄:

這樣與直接發送文件的方式就一致了,想要運行腳本,就需要先打開文件路徑,然后雙擊 bat 才可以,釣魚的難度又回到了過去。

作為安全從業者對于他人發送的文件,我們可以通過文件后綴來判斷文件是否為可執行文件,而對于大眾來說,不具備這樣的技術知識,容易上當,如何避免自己被釣魚呢?

- 不要相信任何人發來的任何文件,包括自己認識的熟人,因為熟人的賬號可能被盜

- 打開文件之前一定要確認發送者的身份,可以利用視頻、電話等方式來確認文件發送著的身份

- 自己使用的所有工具盡可能升級最新版,及時更新軟件和系統,防止歷史問題成為攻擊者幫手

做到以上三點,這個漏洞對你就沒有影響,今天的內容到此結束,那么你認為這個問題算是個漏洞嗎?