網(wǎng)絡(luò)安全知識:什么是漏洞管理?

了解漏洞管理解決方案如何幫助安全團隊主動發(fā)現(xiàn)、確定優(yōu)先級并解決 IT 資產(chǎn)中的安全漏洞。

什么是漏洞管理?

漏洞管理是 IT 風險管理的一個子領(lǐng)域,是對組織 IT 基礎(chǔ)設(shè)施和軟件中的安全漏洞的持續(xù)發(fā)現(xiàn)、優(yōu)先級排序和解決。

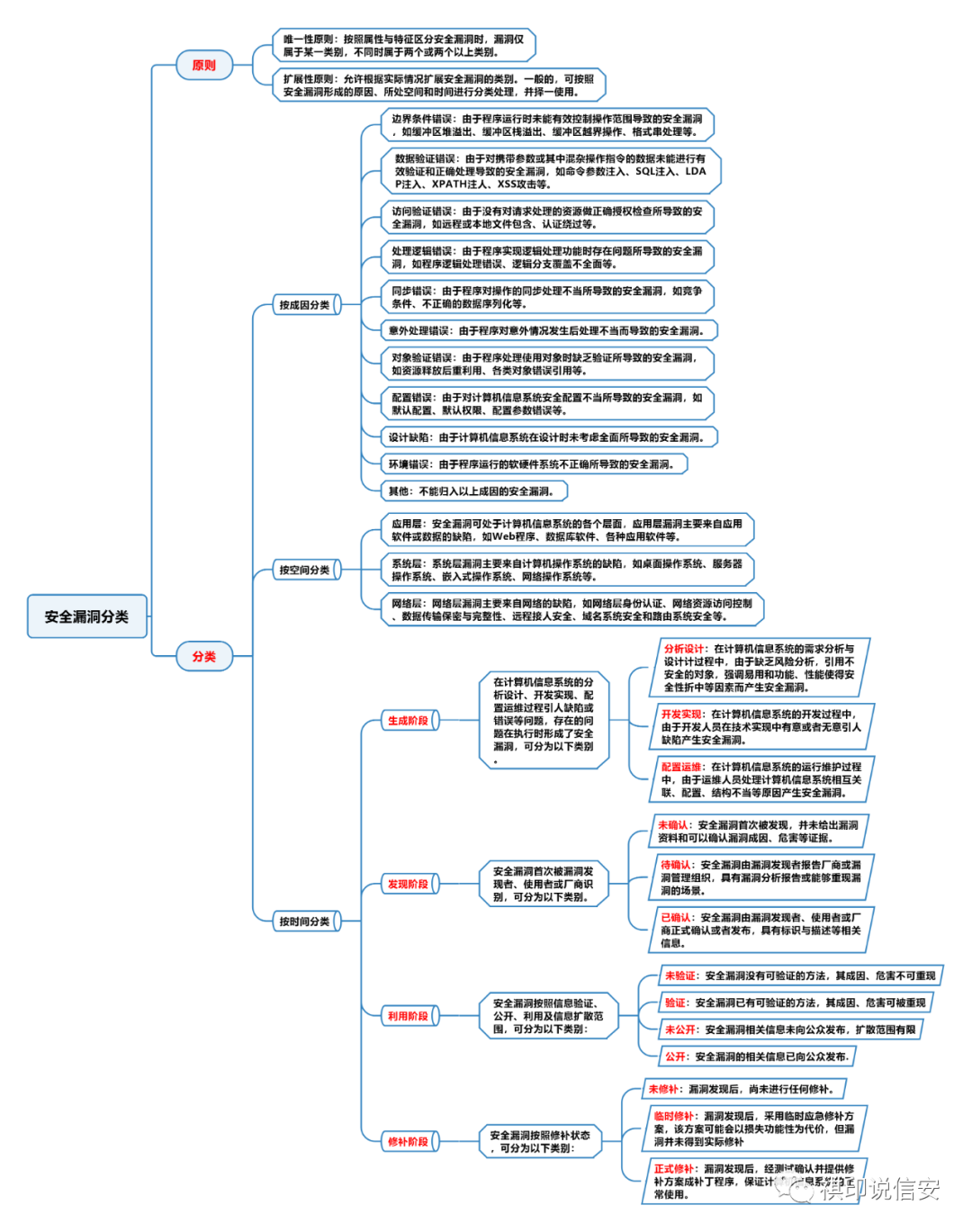

安全漏洞是網(wǎng)絡(luò)或網(wǎng)絡(luò)資產(chǎn)的結(jié)構(gòu)、功能或?qū)崿F(xiàn)中的任何缺陷或弱點,黑客可以利用這些缺陷或弱點發(fā)起網(wǎng)絡(luò)攻擊,獲得對系統(tǒng)或數(shù)據(jù)的未經(jīng)授權(quán)的訪問,或以其他方式損害組織。常見漏洞的示例包括可能允許某些類型的惡意軟件進入網(wǎng)絡(luò)的防火墻配置錯誤,或可能允許黑客接管設(shè)備的操作系統(tǒng)遠程桌面協(xié)議中未修補的錯誤。

由于當今的企業(yè)網(wǎng)絡(luò)如此分散,并且每天都會發(fā)現(xiàn)如此多的新漏洞,因此有效的手動或臨時漏洞管理幾乎是不可能的。網(wǎng)絡(luò)安全團隊通常依靠漏洞管理解決方案來實現(xiàn)流程自動化。

互聯(lián)網(wǎng)安全中心 (CIS) 將持續(xù)漏洞管理列為其關(guān)鍵安全控制之一,以防御最常見的網(wǎng)絡(luò)攻擊。漏洞管理使IT安全團隊能夠在漏洞被利用之前識別并解決漏洞,從而采取更主動的安全態(tài)勢。

圖片

圖片

漏洞管理流程

由于新的漏洞隨時可能出現(xiàn),因此安全團隊將漏洞管理視為一個連續(xù)的生命周期,而不是一個離散的事件。該生命周期包括五個持續(xù)且重疊的工作流程:發(fā)現(xiàn)、分類和優(yōu)先級、解決、重新評估和報告。

1. 發(fā)現(xiàn)

發(fā)現(xiàn)工作流程以漏洞評估為中心,這是一個檢查組織所有 IT 資產(chǎn)是否存在已知和潛在漏洞的過程。通常,安全團隊使用漏洞掃描軟件自動執(zhí)行此過程。一些漏洞掃描器定期執(zhí)行全面的網(wǎng)絡(luò)掃描,而其他掃描器則使用安裝在筆記本電腦、路由器和其他端點上的代理來收集每個設(shè)備上的數(shù)據(jù)。安全團隊還可以使用間歇性漏洞評估(例如滲透測試)來定位掃描儀可能無法識別的漏洞。

2. 分類和優(yōu)先級

一旦識別出漏洞,就會按類型(例如設(shè)備配置錯誤、加密問題、敏感數(shù)據(jù)泄露)對它們進行分類,并按嚴重程度確定優(yōu)先級,這是對每個漏洞的嚴重性、可利用性和導(dǎo)致攻擊的可能性的估計。

為了確定嚴重性,漏洞管理解決方案通常利用威脅情報源,例如通用漏洞評分系統(tǒng) (CVSS),這是一種開放的網(wǎng)絡(luò)安全行業(yè)標準,以 0 到 10 的范圍對已知漏洞的嚴重性進行評分;MITRE 的常見漏洞和暴露 (CVE) 列表;以及 NIST 的國家漏洞數(shù)據(jù)庫 (NVD)。

3. 分辨率

一旦確定了漏洞的優(yōu)先級,安全團隊就可以通過以下三種方式之一解決它們:

- 修復(fù)——完全解決漏洞,使其不再被利用,例如通過安裝修復(fù)軟件錯誤的補丁或淘汰易受攻擊的資產(chǎn)。許多漏洞管理平臺提供修復(fù)工具,例如補丁管理(用于自動補丁下載和測試)以及配置管理(用于從集中式儀表板或門戶解決網(wǎng)絡(luò)和設(shè)備配置錯誤)。

- 緩解——使漏洞更難被利用,和/或減輕利用的影響而不完全消除漏洞。讓易受攻擊的設(shè)備保持在線狀態(tài),但將其與網(wǎng)絡(luò)的其余部分隔離,就是緩解措施的一個例子。當補丁或其他補救方法尚不可用時,通常會執(zhí)行緩解措施。

- 接受——選擇不解決漏洞。通常會接受嚴重程度較低的漏洞,這些漏洞不太可能被利用或不太可能造成重大損害。

4. 重新評估

當漏洞得到解決后,安全團隊通常會進行新的漏洞評估,以確保他們的緩解或修復(fù)工作有效,并且不會引入任何新的漏洞。

5. 報告

漏洞管理平臺通常提供儀表板來報告平均檢測時間 (MTTD) 和平均響應(yīng)時間 (MTTR) 等指標。許多解決方案還維護已識別漏洞的數(shù)據(jù)庫,這使安全團隊能夠跟蹤已識別漏洞的解決方案并審核過去的漏洞管理工作。

這些報告功能使安全團隊能夠為持續(xù)的漏洞管理活動建立基線,并隨著時間的推移監(jiān)控程序性能。報告還可用于在安全團隊和其他可能負責管理資產(chǎn)但不直接參與漏洞管理流程的 IT 團隊之間共享信息。

圖片

圖片

什么是基于風險的漏洞管理?

基于風險的漏洞管理(RBVM)是一種相對較新的漏洞管理方法。RVBM 將利益相關(guān)者特定的漏洞數(shù)據(jù)與人工智能和機器學(xué)習(xí)功能相結(jié)合,以三個重要方式增強漏洞管理。

更多背景信息可實現(xiàn)更有效的優(yōu)先級排序。如上所述,傳統(tǒng)的漏洞管理解決方案使用 CVSS 或 NIST NVD 等行業(yè)標準資源來確定重要性。這些資源依賴于可以確定所有組織中漏洞的平均嚴重性的通用性。但他們?nèi)狈μ囟ㄓ诶嫦嚓P(guān)者的漏洞數(shù)據(jù),這可能會導(dǎo)致漏洞對特定公司的重要性過高或過低。

例如,由于沒有安全團隊有時間或資源來解決其網(wǎng)絡(luò)中的每個漏洞,因此許多團隊會優(yōu)先考慮具有“高”(7.0-8.9)或“嚴重”(9.0-10.0)CVSS 評分的漏洞。但是,如果資產(chǎn)中存在“關(guān)鍵”漏洞,但不存儲或處理任何敏感信息,或者不提供通往網(wǎng)絡(luò)高價值部分的路徑,則補救措施可能會錯誤地分配安全團隊的寶貴時間。另一方面,CVSS分數(shù)較低的漏洞對某些組織的威脅可能比其他組織更大。2014 年發(fā)現(xiàn)的 Heartbleed 漏洞在CVSS等級上被評為“中”(5.0),但黑客利用它實施了大規(guī)模攻擊,例如竊取450萬患者的數(shù)據(jù)來自美國最大的連鎖醫(yī)院之一。

RBVM 使用特定于利益相關(guān)者的漏洞數(shù)據(jù)(受影響資產(chǎn)的數(shù)量和嚴重性、資產(chǎn)與其他資產(chǎn)的連接方式以及漏洞利用可能造成的潛在損害)以及有關(guān)網(wǎng)絡(luò)犯罪分子如何與現(xiàn)實中的漏洞交互的數(shù)據(jù)來補充評分。世界。它使用機器學(xué)習(xí)來制定風險評分,更準確地反映每個漏洞對組織的具體風險。這使得 IT 安全團隊能夠在不犧牲網(wǎng)絡(luò)安全的情況下優(yōu)先處理少量的關(guān)鍵漏洞。

實時發(fā)現(xiàn)。在RBVM中,漏洞掃描通常是實時進行的,而不是定期進行。此外,RBVM 解決方案可以監(jiān)控更廣泛的資產(chǎn):傳統(tǒng)的漏洞掃描程序通常僅限于直接連接到網(wǎng)絡(luò)的已知資產(chǎn),而 RBVM 工具通常可以掃描本地和遠程移動設(shè)備、云資產(chǎn)、第三方應(yīng)用程序和其他資源。

自動重新評估。在RBVM過程中,可以通過持續(xù)的漏洞掃描自動進行重新評估。在傳統(tǒng)的漏洞管理中,重新評估可能需要有意的網(wǎng)絡(luò)掃描或滲透測試。

漏洞管理和攻擊面管理

漏洞管理與攻擊面管理(ASM)密切相關(guān)。ASM 是對構(gòu)成組織攻擊面的漏洞和潛在攻擊向量的持續(xù)發(fā)現(xiàn)、分析、修復(fù)和監(jiān)控。ASM 和漏洞管理之間的核心區(qū)別之一是范圍。雖然這兩個流程都會監(jiān)控和解決組織資產(chǎn)中的漏洞,但 ASM 采用更全面的方法來實現(xiàn)網(wǎng)絡(luò)安全。

ASM 解決方案包括資產(chǎn)發(fā)現(xiàn)功能,可識別和監(jiān)控連接到網(wǎng)絡(luò)的所有已知、未知、第三方、子公司和惡意資產(chǎn)。ASM 還擴展到 IT 資產(chǎn)之外,以識別組織的物理和社會工程攻擊面中的漏洞。然后,它從黑客的角度分析這些資產(chǎn)和漏洞,以了解網(wǎng)絡(luò)犯罪分子如何利用它們滲透網(wǎng)絡(luò)。

隨著基于風險的漏洞管理 (RBVM) 的興起,漏洞管理和 ASM 之間的界限變得越來越模糊。組織通常將 ASM 平臺部署為 RBVM 解決方案的一部分,因為 ASM 提供了比單獨的漏洞管理更全面的攻擊面視圖。