.Net8 AOT+VMP簡單的逆向分析

1.前言

測試下VMP加密.NET的強度,選了最新的.Net8+AOT編譯,用VMP給它加殼。最后逆向下,簡單的分析,本篇看下。

2.概述

一.前奏

首先一段簡單的C#代碼:

namespace Test_{

internal class Program{

static void Main(string[] args) {

Console.WriteLine("hello, World!");

Console.ReadLine();

}

}

}把這段代碼編譯成AOT:

1.csproj里面添加 <PublishAot>true</PublishAot>

2.dotnet publish -r win-x64 -c Release編譯完成之后在路徑

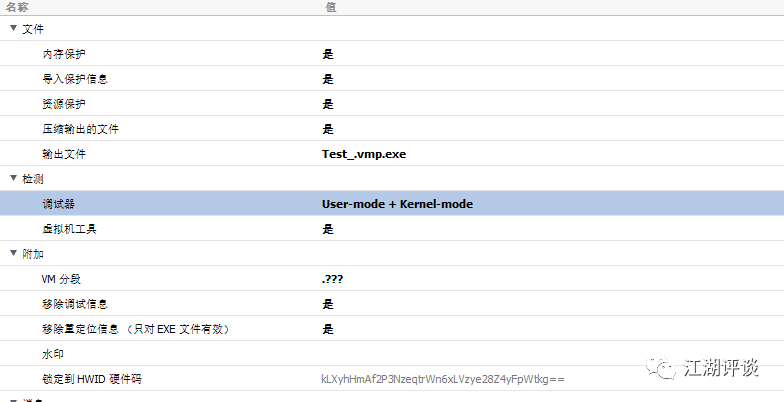

bin\release\net8.0\win-x64\publish找到Test_.exe,然后對它進行VMP加密。這里用的是VMP3.7.1。為了最大強度加密,把它所有加密全選上,如下圖:

圖片

圖片

最后得到一個獨立的Exe文件Test_.vmp.exe。把這個Exe運行之后,拍攝一個內存快照,它的堆棧如下

00 00000000`0014fad8 00007fff`00cc65cb ntdll!NtReadFile+0x14

01 00000000`0014fae0 00000001`40140e2b KERNELBASE!ReadFile+0x7b

02 00000000`0014fb50 00000001`401419d9 Test__vmp+0x140e2b

03 00000000`0014fc10 00000001`401418d1 Test__vmp+0x1419d9

04 00000000`0014fc60 00000001`40143bed Test__vmp+0x1418d1

05 00000000`0014fca0 00000001`400e0796 Test__vmp+0x143bed

06 00000000`0014fd00 00000001`400e0857 Test__vmp+0xe0796

07 00000000`0014fd50 00000001`401440ce Test__vmp+0xe0857

08 00000000`0014fda0 00000001`401413d2 Test__vmp+0x1440ce

09 00000000`0014fde0 00000001`4007b455 Test__vmp+0x1413d2

0a 00000000`0014fe10 00000001`4016bc0b Test__vmp+0x7b455

0b 00000000`0014fe40 00000001`4006e15e Test__vmp+0x16bc0b

0c 00000000`0014fea0 00000001`400694b4 Test__vmp+0x6e15e

0d 00000000`0014fef0 00007fff`029426ad Test__vmp+0x694b4

0e 00000000`0014ff30 00007fff`0370aa68 kernel32!BaseThreadInitThunk+0x1d

0f 00000000`0014ff60 00000000`00000000 ntdll!RtlUserThreadStart+0x28因為它停在了ReadLine()這個托管函數上面,又因為托管代碼進行了AOT,所以它這里的堆棧其實就是非托管棧。

注意這個堆棧里面的第10行,也即編號09哪一行

09 00000000`0014fde0 00000001`4007b455 Test__vmp+0x1413d2這里就是.Net8預編代碼AOT的托管Main入口的非托管表現。

Test__Test__Program__Main看下它的內容:

00000001`4007b440 4883ec28 sub rsp,28h

00000001`4007b444 488d0d6dc52200 lea rcx,[Test__vmp+0x2a79b8 (00000001`402a79b8)]

00000001`4007b44b e8905f0c00 call Test__vmp+0x1413e0 (00000001`401413e0)

00000001`4007b450 e86b5f0c00 call Test__vmp+0x1413c0 (00000001`401413c0)

00000001`4007b455 90 nop

00000001`4007b456 4883c428 add rsp,28h

00000001`4007b45a c3 ret這里剛好的是托管示例的機器碼調用,注意它只是內存里面的表現

二:虛擬機原理

這里需要簡單了解下虛擬機的原理,虛擬機會根據傳遞進來的代碼,對這些代碼進行,解析,組合,變形等等之后,組合成新的機器碼在機器上運行。這里的VMP本身就是個虛擬機,它把AOT的匯編代碼,進行解析,組合,變形之后形成匯編代碼運行。了解了這一點,我們就知道上面的內存快照只不過是它運行時候的表現,而實際上Exe里面的代碼未必會是這種表現。

這里看下,hello World字符串

00000001`4007b444 488d0d6dc52200 lea rcx,[Test__vmp+0x2a79b8 (00000001`402a79b8)]它指向的就是字符串實例的MethodTable,hello world字符串清晰可見:

00000001`402a79b8 88 41 20 40 01 00 00 00-0d 00 00 00 48 00 68 00 .A @........h.e.

00000001`402a79c8 6c 00 6c 00 6f 00 2c 00-20 00 57 00 6f 00 72 00 l.l.o.,. .W.o.r.

00000001`402a79d8 6c 00 64 00 21 00 00 00-00 00 00 00 00 00 00 00 l.d.!...........但是這些代碼只是內存的表現,而實際上存儲在Exe里面可能是加密過的字符串,這里是解析之后,最后運行的結果。如果想要修改掉這串字符,那么得找到這串字符ASCII單個byte加密的地方。

三:特征碼

我們可以看到字符串的操作取地址lea指令后面是立即數:

00000001`4007b444 488d0d6dc52200 lea rcx,[Test__vmp+0x2a79b8 (00000001`402a79b8)]一般來說,這種取地址不會混淆,所以這里在Test_.vmp.exe的整個匯編里面搜索一下特征

lea rcx 后面跟立即數的結果如下:

000000014067AA6D: 48 8D 0C 06 lea rcx,[000000014067B101]地址:000000014067AAE4如下:

000000014067B101: 93 xchg eax,ebx

000000014067B102: 32 C0 xor al,al

000000014067B104: CB retf

000000014067B105: 02 68 B0 add ch,byte ptr [rax-50h]可以看到地址:000000014067B106有個0x68,還記得上面的hello World字符串嘛,首字母h的ASCII就是0x68。

OK,要找的就是這個地方了,在十六進制編輯器里面把它改成0x67,然后保存運行下Test_.vmp.exe。字符串hello World變成了gello World,如下圖。

圖片

圖片

非常簡單的一個例子,帶大家玩玩VMP。如果你對以上感興趣,可以點擊下面卡片關注我。帶你玩好玩的技術。