獵鴨行動 | Qakbot僵尸網絡覆滅記,猖獗15年之久

近期,美國司法部宣布,在一項由FBI牽頭、名為“獵鴨行動”的行動中,來自美國、法國、德國、荷蘭、英國、羅馬尼亞和拉脫維亞的多國執法部門聯合端掉了老牌僵尸網絡Qakbot。該行動不僅摧毀了其基礎設施,還在全球“拯救”了70萬臺受感染的設備。

執法部門認為,Qakbot與全球至少 40 起針對公司、醫療保健供應商和政府機構的勒索軟件攻擊存在關聯,造成了數億美元的損失。FBI局長克里斯托弗·雷 (Christopher Wray) 表示,此次執法行動已徹底消滅了這個影響深遠的網絡犯罪供應鏈。

為何Qakbot如此臭名昭著,它到底有何能耐,它又是如何在此次執法行動中突然隕落的?

誕生自15年前的Qakbot

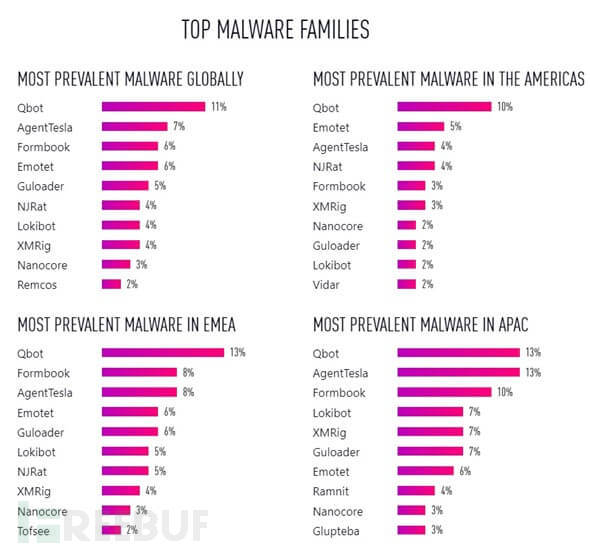

Qakbot也被稱為“Qbot”和“Pinkslipbot”,在互聯網全面普及的早期就開始針對銀行展開攻擊活動,首次在野外發現的時間為2008年。根據Check Point的分析,Qakbot背后由東歐網絡犯罪分子運營,數年來一直在不斷發展和維護,逐漸成為如瑞士軍刀般多功能性的惡意軟件。在2023年6月發布的《全球威脅指數》報告中,Qakbot成為上半年最猖獗的惡意軟件,并連續5個月榮登榜首。

2023上半年惡意軟件排行(Check Point)

Qakbot最初是以竊取銀行憑證、網站 Cookie 和信用卡信息為主的銀行木馬,并陸續具備了鍵盤記錄、后門功能和逃避檢測等諸多功能。鑒于自身越發強大的能力,Qakbot逐漸演變成一種惡意軟件交付服務,已被包括 Conti、ProLock、Egregor、REvil、MegaCortex 和 Black Basta等許多著名勒索軟件組織用作初始感染手段,以實施勒索軟件攻擊、數據竊取和其他惡意網絡活動。

典型樣本分析

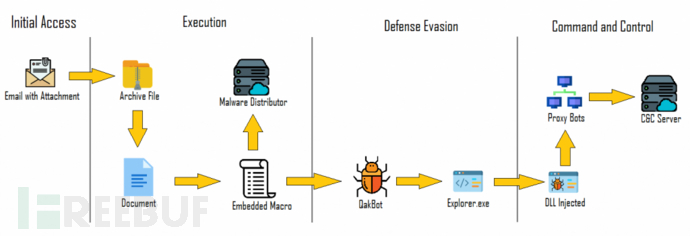

在被廣泛分析的2020-2021變種版本中,卡巴斯基總結了Qakbot 的感染連:

- 目標收到一封帶有附件或鏈接的網絡釣魚電子郵件;

- 打開惡意附件/鏈接并被誘騙點擊“啟用內容”;

- 執行惡意宏,加載的有效負載(Stager)包括另一個包含加密資源模塊的二進制文件;

- 有效負載將“Loader”加載到內存中,內存在運行時解密并運行有效負載;

- 有效負載與 C2 服務器通信;

- 將ProLock 勒索軟件等其他威脅推送到受感染的設備。

Qakbot感染鏈(卡巴斯基)

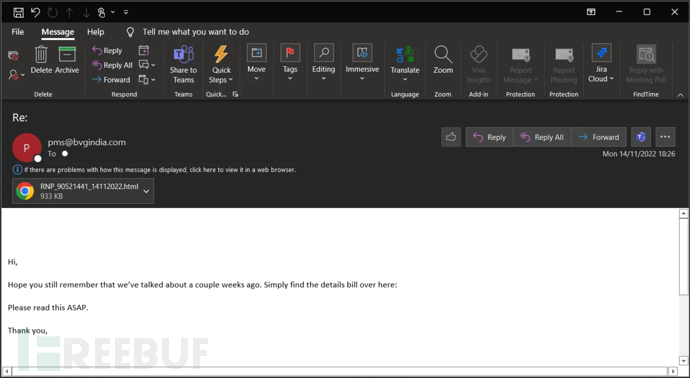

Qakbot包含的惡意附件或超鏈接的釣魚郵件包括回復鏈電子郵件攻擊,即威脅行為者使用竊取的電子郵件線程,然后用自己的郵件和附件惡意文檔進行回復。一旦安裝在目標設備上,Qakbot就會部署勒索軟件等下一階段的有效負載,并把受感染設備變為僵尸網絡的一部分,向其他設備發送釣魚郵件進行滲透。

Qakbot 回復鏈網絡釣魚電子郵件

釣魚郵件包含惡意文檔作為附件或鏈接,用于在目標設備上安裝 Qakbot惡意文件。而Qakbot的活絡之處也在于能夠不斷更新傳遞其有效負載的 Windows 文件格式。

防不勝防的多種文件“誘餌”

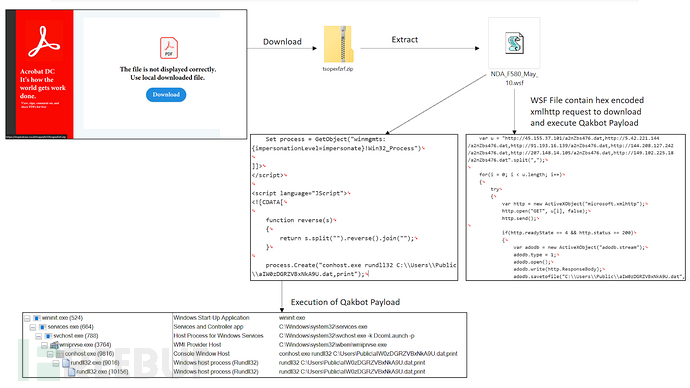

根據Zscaler的研究,Qakbot能夠濫用包括PDF、HTML、XHTML(擴展 HTML)、WSF(Windows 腳本文件)、JS(Javascript)、PS(Powershell)、XLL(Excel 插件)、HTA(HTML 應用程序)、 XMLHTTP等多種文件格式,僅在今年上半年,Qakbot在釣魚郵件中就變換了多種文件載體。今年年初,Qakbot 開始通過 OneNote 文件傳播,而到了3月,又開始使用 PDF 和 HTML 文件作為初始攻擊向量來下載更多階段文件。

OneNote被認為是具有吸引力的攻擊載體,因其應用廣泛,且支持嵌入各類腳本文件,被Qakbot大規模濫用,通過包含惡意的 VBS 或 HTA、LNK 快捷方式作為附件,當受害目標不慎點擊其中攜帶的附件,就可能觸發一連串訪問請求Powershell.exe 執行的惡意行為。

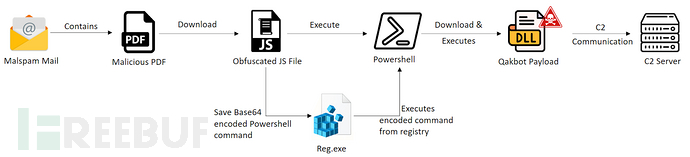

在以PDF文件為誘餌的攻擊活動中,研究人員觀察到這類附件通常以發票、報告等字樣誘導用戶點擊,文件中包含混淆的 JS (Javascript) 文件,能夠創建注冊表項,并使用 reg.exe 命令行工具將 base64 編碼的 Powershell 命令添加到注冊表項中,從而實現 Qakbot DLL 的下載和執行。

以PDF 作為初始攻擊向量的攻擊鏈(Zscaler)

而對HTML的利用,則是以HTML走私(HTML smuggling)的形式傳遞其初始攻擊負載。在研究人員發現的幾封釣魚郵件中,Qakbot正利用拉丁語主題的 HTML 文件來促進ZIP文檔的下載。這些檔案同樣包含混淆的 JS 文件,并啟動類似于PDF文件的感染序列,最終實現Qakbot 有效負載的傳遞。

在上述利用活動僅僅過去一個月之后,到了4月份,Qakbot開始使用WSF(Windows腳本文件)實施感染,其中包含一個十六進制編碼的XMLHTTP請求來下載Qakbot有效負載,取代了之前的base64編碼的PowerShell命令。

先進的防御規避策略

就在Qakbot濫用各類文件之際,研究人員也注意到它在防御規避策略上的不斷更新。除了攻擊鏈的變化之外,Qakbot 還引入了復雜的技術,包括使用 conhost.exe 和 DLL 側面加載的間接命令執行,使其檢測和刪除進一步復雜化。

Qakbot 通過 conhost.exe 使用間接命令執行(Zscaler)

在此攻擊鏈中,Qakbot 利用 conhost.exe 作為代理二進制文件,避開限制使用典型命令行解釋器的安全反制措施。這攻擊者能夠使用各種 Windows 實用程序執行命令,從而巧妙地轉移視線,使安全工具更難有效識別和緩解威脅。

為了進一步掩蓋其活動,Qakbot 還利用 conhost.exe,將其作為執行特定命令的中介。這種策略是 Qakbot 在被入侵系統內隱秘運行的戰略的一部分,傳統安全機制可能主要側重于直接檢測惡意代碼的執行,進而對其進行忽略。

此外,通過隱藏可執行 (EXE) 文件的 ZIP 文件,在目標點擊后加載一個隱藏的動態鏈接庫 (DLL),該庫使用curl 命令下載最終的 Qakbot 有效負載。通過合并 DLL 側加載,能允許Qakbo間接執行代碼并逃避傳統的檢測機制,從而為攻擊增加了一層額外的復雜性。

可見,Qakbot具有較強的靈活性與復雜性,在其攻擊鏈中采用了多種文件格式何難以捉摸的混淆方法,使其能夠逃避傳統防病毒軟件的檢測,進而更加有效地感染目標設備。

Qakbot的隕滅

由于Qakbot持續多年的興風作浪,尤其是今年上半年的活動激增,被執法部門視為眼中釘只是遲早的事,但讓Qakbot可能沒想到的是,這一天來得有些措手不及。

8月29日,“獵鴨行動”的領導者——美國FBI正式宣布了針對Qakbot的聯合執法行動的勝利,稱這是美國主導的有史以來最大規模的針對僵尸網絡的執法行動之一。隨著相關行動細節的公開,讓我們能夠詳細再現這一龐大僵尸網絡的覆滅過程。

來自FBI的滲透行動

據美國司法部發布的扣押令申請,FBI從8月25日開始獲得了對 Qakbot 僵尸網絡的訪問權限。根據調查,FBI利用了三個層級的命令和控制服務器(C2),這些服務器用于發出命令來執行、安裝惡意軟件更新以及將其他合作惡意軟件有效負載下載到目標設備。

FBI表示,第一級服務器為安裝了“超級節點”模塊的受感染設備,該模塊充當僵尸網絡C2基礎設施的一部分,其中一些位于美國。第二級服務器同樣也是C2,但大多是美國境外租用的服務器。而第一級和第二級服務器均用于中繼與第三級服務器的加密通信,第三級為中央命令和控制服務器,用于發布需要執行的新命令、需要下載的新惡意軟件模塊以及安裝來自其他合作伙伴的惡意軟件。

FBI在滲透到Qakbot 的基礎設施和管理員設備后,訪問了用于與這些服務器通信的加密密鑰。利用這些密鑰,FBI 使用受其控制的受感染設備來聯系每臺第一級服務器,并用執法部門創建的模塊替換已安裝的 Qakbot“超級節點”模塊,該模塊使用了 Qakbot 管理及操作者所不知的加密密鑰,有效地將他們鎖定在自己的C2基礎設施之外,使其不再有任何方式與第一級服務器進行通信。

終結Qakbot進程

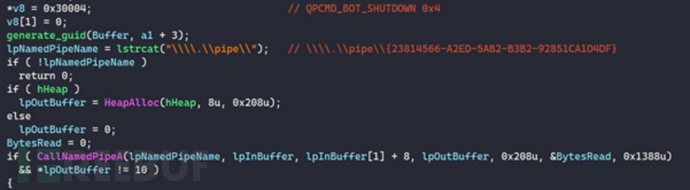

在隔絕C2間的通信之后,FBI利用一個自定義 Windows DLL充當卸載工具,并從現已被劫持的第一級服務器推送到受感染的設備。根據 SecureWorks對 FBI 模塊的分析,此自定義 DLL 文件向受感染設備上運行的 Qakbot發出命令,讓該惡意軟件進程停止運行。當惡意軟件被注入到另一個進程的內存中時,刪除工具不需要向硬盤驅動器讀取或寫入任何內容來關閉該進程。

FBI 的卸載程序發送 QPCMD_BOT_SHUTDOWN 命令

從SecureWorks于美國東部時間 8 月 25 日晚上7點27分首次監測到FBI的Qakbot卸載工具推送到了受感染設備,到8月29日FBI宣布聯合執法行動的勝利,短短3天時間內,FBI識別出全球超過70萬臺受感染設備,其中20萬臺位于美國。

FBI 表示,該 Qakbot 刪除工具已獲得法官授權,其范圍非常有限,只能從受感染的設備中刪除惡意軟件。

聯合執法行動還扣押了860 萬美元的勒索資金,并將其返還給因 Qakbot 犯罪行為而受害的許多實體。可根據歐洲刑警組織在行動后披露的數據,執法部門在歐洲、南美洲、北美洲、亞洲和非洲的近 30 個國家檢測到感染 Qakbot 的服務器,在2021 年 10 月至 2023 年 4 月期間收獲的贖金高達5400萬歐元(約5800萬美元),被成功扣押的資金僅僅是這個龐大僵尸網絡贖金收益的冰山一角。

后記

雖然美國方面高調宣揚了“獵鴨行動”取得的全面勝利,但Qakbot是否真的被斬草除根了?答案似乎不完全肯定,畢竟REvil、Emotet等勒索軟件都曾在遭受打擊后死灰復燃。

在BleepingComputer發表的一篇文章中,指出到目前為止,該行動沒有逮捕任何犯罪人員,因此可能會出現Qakbot的運營人員在未來幾個月內通過網絡釣魚活動或其他僵尸網絡來重建基礎設施。

由于全球網絡的開放性、靈活性和匿名性等特性,針對網絡犯罪組織的打擊至始至終是一場沒有邊界的持久戰,國際社會必須時刻保持警惕,在加強國際間合作的同時,不斷創新手段和技術,完善網絡安全防御和偵查體系,進而更加有效地識別和打擊網絡犯罪活動,維護全球網絡空間安全。