無人機操作手冊成誘餌?烏克蘭軍事實體遭遇釣魚攻擊

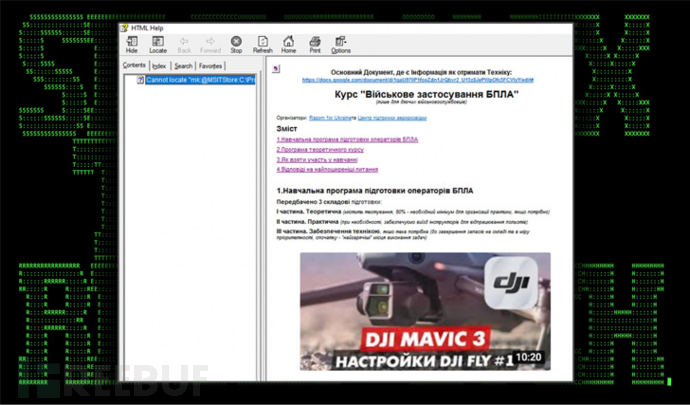

The Hacker News 網站披露,烏克蘭軍事實體組織近期成為一起網絡釣魚攻擊活動的目標,某些網絡犯罪分子利用無人機服務手冊為誘餌,傳播一種名為 Merlin 的工具包(基于 Go 語言開發)。

網絡安全公司 Securonix 研究人員 Den Iuzvyk、Tim Peck 和 Oleg Kolesnikov 向 The Hacker News 透露,無人機/無人駕駛飛行器(UAV)一直以來都是烏克蘭軍方慣用的軍事手段,因此以 UAV 服務手冊為主題的惡意軟件“引誘文件”,就成為網絡攻擊者常用的方式之一。

目前, Securonix 正在以 STARK#VORTEX 為名追蹤這一網絡攻擊活動。

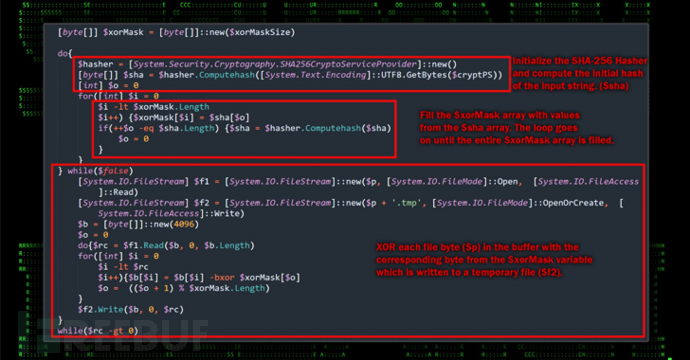

經過安全研究人員分析,此次釣魚攻擊從一個微軟編譯的 HTML幫助(CHM)文件開始發起,一旦打開后,便會運行嵌入在其中一個 HTML 頁面中的惡意 JavaScript,然后執行旨在聯系遠程服務器獲取混淆二進制文件的 PowerShell 代碼。

隨后,解碼基于 Windows 的有效載荷,提取 Merlin Agent,Merlin Agent 又被配置為與命令與控制 (C2) 服務器通信,以方便網絡攻擊者進行后期開發行動,從而有效奪取主機控制權。

研究人員強調雖然本次攻擊的攻擊鏈相當簡單,但網絡攻擊者利用了一些相當復雜的技術手段和混淆方法來逃避檢測。

值得一提的是,2023 年 8 月初,烏克蘭計算機應急小組(CERT-UA)曾披露了一個類似的攻擊鏈,網絡攻擊者利用 CHM 文件作為誘餌,用開源工具感染受害者計算機系統。

CERT-UA 將攻擊活動歸咎于其監控的一個名為 UAC-0154 的網絡攻擊組織。

研究人員指出攻擊鏈中使用的文件和文檔能夠很好地繞過防御系統,通常情況下,通過互聯網接收微軟幫助文件會被認為極不尋常。

最后,CERT-UA 表示其在幾周前,檢測到了俄羅斯國家支持的名為 APT28 的組織對該國一個未命名的關鍵能源基礎設施發動了網絡攻擊,但未獲成功。

文章來源:https://thehackernews.com/2023/09/ukrainian-military-targeted-in-phishing.html