準備熬夜加班?curl&libcurl 高危漏洞明日公布

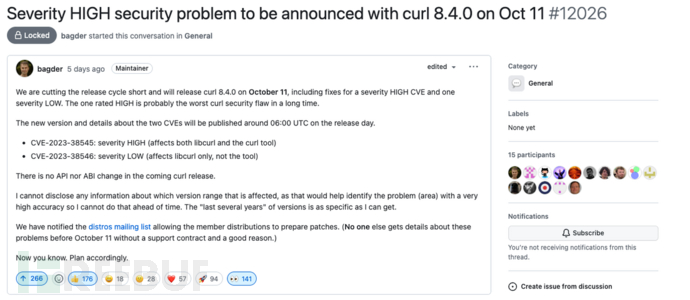

近日,curl項目的作者bagder(Daniel Stenberg)在GitHub中發布消息稱,將在2023年10月11日發布curl的8.4.0版本。同時,他們還將公開兩個漏洞:CVE-2023-38545和CVE-2023-38546。如下圖所示:

圖片來源于互聯網

其中CVE-2023-38545是同時影響命令行工具 curl 和依賴庫 libcurl 的高危漏洞,鑒于 curl&libcurl 使用量巨大,高危漏洞 CVE-2023-38545 又即將公開,提醒各位網安人:抓緊排查公司業務和產品使用上述兩個庫的情況,并做好升級準備。

有安全人員吐槽:這下又要開始熬夜加班了。

這可能是curl&libcurl很長時間內最嚴重漏洞

之所以在10月11日之前嚴格保密,是因為作者認為CVE-2023-38545漏洞的危險性極高,在 libcurl 官網首頁也給了明顯的提醒,如下圖所示:

作者在發文時也表示,這個漏洞可能是curl&libcurl在相當長一段時間內最嚴重的漏洞,因此不能公布更多的細節,防止該漏洞被攻擊者利用,唯一可以知道的就是“最近幾年內發布的版本都會受到該漏洞影響”。目前在CVE官網,這兩個漏洞也處于保密狀態,只能看到漏洞編號,無法查詢更詳細的信息。

由于目前漏洞細節并未公開,建議可以提前排查使用到了curl/libcurl的業務,在相關漏洞細節公開后進一步根據具體的利用條件排查和修復。

Tanium 公司的端點安全研究總監 Melissa Bischoping 表示,curl 作為獨立工具和其它軟件的組成部分均得到廣泛應用。curl 的廣泛使用意味著組織機構應當趁此擴展其環境。雖然該漏洞可能并不影響所有的curl的版本,但鑒于該首席開發人員給出的提前通知,以及它可能具有的廣泛影響,那么對于安全人員來說,即使最終并沒有那么嚴重,但將其作為重大事件進行規劃是穩妥做法。

curl是什么,為什么漏洞影響非常大?

根據公開信息,curl(客戶端URL)是一個開放源代碼的命令行工具,誕生于20世紀90年底末期,用于在服務器之間傳輸數據,并分發給幾乎所有新的操作系統。curl編程用于需要通過Internet協議發送或接收數據的幾乎任何地方。

curl支持幾乎所有的互聯網協議(DICT,FILE,FTP,FTPS,GOPHER,HTTP,HTTPS,IMAP,IMAPS,LDAP,LDAPS,MQTT,POP3,POP3S,RTMP,RTMPS,RTSP,SCP,SFTP,SMB,SMBS,SMTP ,SMTPS,TELNET和TFTP)。

換句話說,curl無處不在,可以隱藏在各種數據傳輸的設備中。

curl旨在通過互聯網協議傳輸數據。其他所有內容均不在其范圍內。它甚至不處理傳輸的數據,僅執行傳輸流程。curl可用于調試。例如使用“ curl -v https://oxylabs.io ”可以顯示一個連接請求的詳細輸出,包括用戶代理,握手數據,端口等詳細信息。

如果僅僅是curl存在漏洞,問題也許還沒那么嚴重,關鍵是libcurl底層庫同樣受到該漏洞的影響。

事實上,libcurl 被廣泛應用于各種軟件和項目中,使得開發者能夠在其應用程序中進行網絡交互。即使沒有直接引用,但也很可能使用了部分中間件,因此同樣會受到影響。從這個角度來看,該漏洞的影響面會非常廣,各位網安人可以加班干起來了。