又一全新黑客組織“浮出水面”,美國航空航天領域被盯上

近日,一個名為 "AeroBlade "的全新網絡間諜黑客組織“浮出水面”。

BlackBerry公司發現該黑客組織以美國航空航天領域的組織為目標,陸續發起了兩次攻擊:第一次是在2022年9月的一次測試浪潮,第二次是今年7月發起的一次更高級別的攻擊。

攻擊利用了魚叉式網絡釣魚和武器化文件實現對企業網絡的初始訪問,并投放能夠列出文件和竊取數據的反向外殼有效載荷。

BlackBerry公司評估后認為,該黑客組織的攻擊目標是商業網絡間諜活動,旨在收集有價值的信息,可信度為中高。

攻擊活動詳情

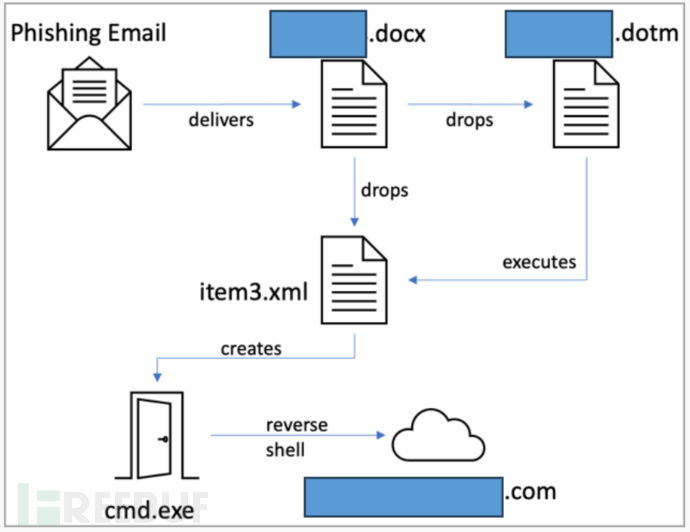

AeroBlade 的首次攻擊發生在 2022 年 9 月,它使用帶有文檔 (docx) 附件的釣魚電子郵件,利用遠程模板注入下載第二階段的 DOTM 文件。

第二階段執行惡意宏,在目標系統上創建反向外殼,并連接到攻擊者的命令和控制(C2)服務器。

向受害者展示的誘餌文件 來源:BlackBerry

BlackBerry方面表示,一旦受害者通過手動點擊 "啟用內容 "引誘信息打開并執行該文件,[redacted].dotm 文件就會謹慎地向系統投放一個新文件并打開它。用戶新下載的文件是可讀的,這就能夠讓受害者相信最初通過電子郵件收到的文件是合法的。

AeroBlade的攻擊鏈 來源:黑莓

反向外殼有效載荷是一個嚴重混淆的 DLL 文件,它會列出被入侵計算機上的所有目錄,以幫助操作員計劃下一步的數據盜竊行動。

DLL 文件具有反分析機制,包括沙箱檢測、自定義字符串編碼、通過死代碼和控制流混淆提供反匯編保護,以及通過 API 散列掩蓋 Windows 功能濫用。

該有效荷載還通過Windows任務調度程序在系統上建立持久性,添加一個名為“WinUpdate2”的任務,因此在被破壞設備上的立足點在系統重新啟動后仍然存在。

早期的DLL有效載荷樣本遺漏了2023樣本中看到的大多數規避機制,以及列出目錄和竊取數據的能力。

這表明威脅行為者在繼續改進其工具,以實施更復雜的攻擊,而 2022 年的嘗試則更側重于測試入侵和感染鏈。

在這兩次攻擊中,最終有效載荷都是連接到相同 C2 IP 地址的反向外殼,威脅者在網絡釣魚階段使用了相同的引誘文件。

BlackBerry公司無法確定 AeroBlade 的來源或攻擊的確切目的。

但據研究人員推測,其目的是竊取數據進行出售,將其提供給國際航空航天競爭對手,或利用這些信息對受害者進行敲詐勒索。