Sierra 安全漏洞嚴(yán)重影響關(guān)鍵基礎(chǔ)設(shè)施

Bleeping Computer 網(wǎng)站消息,研究人員發(fā)現(xiàn)了 21 個(gè)安全漏洞,這些漏洞會(huì)嚴(yán)重影響 Sierra OT/IoT 路由器,威脅攻擊者能夠利用漏洞,通過遠(yuǎn)程代碼執(zhí)行、未授權(quán)訪問、跨站腳本、身份驗(yàn)證繞過和拒絕服務(wù)攻擊襲擊關(guān)鍵基礎(chǔ)設(shè)施。

Forescout Vedere 實(shí)驗(yàn)室的研究人員發(fā)現(xiàn)這些漏洞主要影響 Sierra Wireless AirLink 蜂窩路由器以及TinyXML和OpenNDS(開放網(wǎng)絡(luò)分界服務(wù))等開源組件。(AirLink 路由器具有高性能的 3G/4G/5G 和 WiFi 以及多網(wǎng)絡(luò)連接能力,各種型號(hào)的路由器可用于復(fù)雜的應(yīng)用場(chǎng)景,例如交通系統(tǒng)中的乘客 WiFi、應(yīng)急服務(wù)的車輛連接、現(xiàn)場(chǎng)操作的遠(yuǎn)程千兆連接以及其他各種性能密集型任務(wù),被廣泛應(yīng)用于政府系統(tǒng)、應(yīng)急服務(wù)、能源、交通、供水和污水處理設(shè)施、制造單位和醫(yī)療機(jī)構(gòu)。)

Sierra AirLink 路由器的應(yīng)用(Forescout)

漏洞影響深遠(yuǎn)

Forescout 的安全研究人員在 Sierra AirLink 蜂窩路由器以及 TinyXML 和 OpenNDS 組件(這些組件也是其他產(chǎn)品的一部分)中發(fā)現(xiàn)了 21 個(gè)新漏洞。其中只有一個(gè)安全問題被評(píng)為嚴(yán)重,八個(gè)被評(píng)為高度嚴(yán)重,十幾個(gè)被評(píng)為中等風(fēng)險(xiǎn)。最值得注意的漏洞如下:

- CVE-2023-41101(OpenNDS中的遠(yuǎn)程代碼執(zhí)行-關(guān)鍵嚴(yán)重性得分為9.6)

- CVE-2023-38316(OpenNDS中的遠(yuǎn)程代碼執(zhí)行-高嚴(yán)重性得分8.8)

- CVE-2023-40463(ALEOS中未經(jīng)授權(quán)的訪問-嚴(yán)重程度高達(dá)8.1分)

- CVE-2023-40464(ALEOS中的未經(jīng)授權(quán)訪問-嚴(yán)重程度高達(dá)8.1分)

- CVE-2023-40461(ACEmanager中的跨站點(diǎn)腳本-高嚴(yán)重性評(píng)分8.1)

- CVE-2023-40458(ACEmanager中的拒絕服務(wù)-嚴(yán)重程度高達(dá)7.5分)

- CVE-2023-40459(ACEmanager拒絕服務(wù)-嚴(yán)重程度高達(dá)7.5分)

- CVE-2023-40462(與TinyXML相關(guān)的ACEmanager中的拒絕服務(wù)-嚴(yán)重性得分高達(dá)7.5)

- CVE-2023-40460(ACEmanager中的跨站點(diǎn)腳本-高嚴(yán)重性得分7.1)

上述至少有五個(gè)漏洞,威脅攻擊者客無需驗(yàn)證即可利用,至于其他幾個(gè)影響 OpenNDS 的漏洞,由于常見的攻擊場(chǎng)景涉及客戶端嘗試連接到網(wǎng)絡(luò)或服務(wù),可能同樣不需要進(jìn)行身份驗(yàn)證。

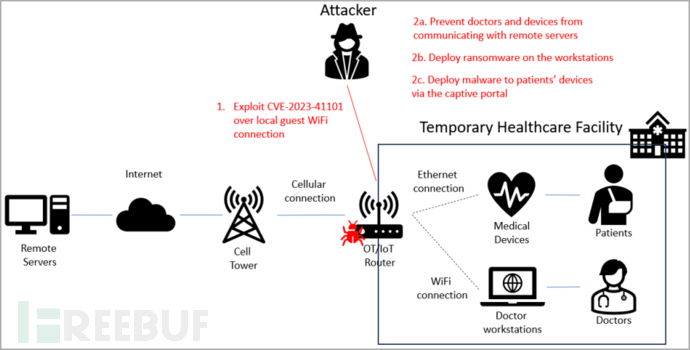

針對(duì)醫(yī)療保健提供商的攻擊場(chǎng)景(Forescout)

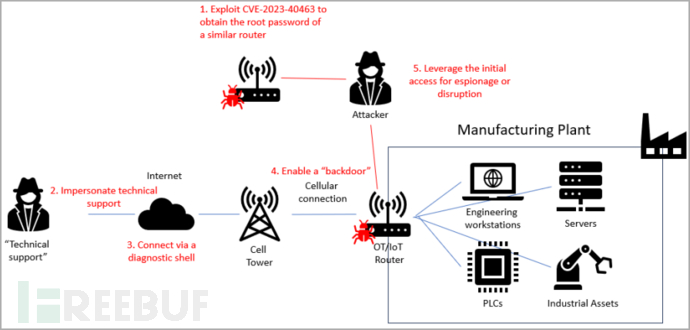

研究人員表示,威脅攻擊者可以利用其中一些漏洞“完全”控制關(guān)鍵基礎(chǔ)設(shè)施中的 OT/IoT 路由器,攻擊入侵可能導(dǎo)致網(wǎng)絡(luò)中斷、間諜活動(dòng)或橫向移動(dòng)到更重要的資產(chǎn)以及惡意軟件部署。此外,除了潛在的網(wǎng)絡(luò)攻擊者,僵尸網(wǎng)絡(luò)也可以利用這些漏洞進(jìn)行自動(dòng)傳播、與指揮控制服務(wù)器通信以及實(shí)施 DoS 攻擊。

工業(yè)環(huán)境中的攻擊場(chǎng)景(Forescout)

Forescout 的研究人員在 Shodan 搜索引擎上掃描了互聯(lián)網(wǎng)連接設(shè)備后,發(fā)現(xiàn) 86000 多臺(tái) AirLink 路由器暴露在從事配電、車輛跟蹤、廢物管理和國家衛(wèi)生服務(wù)的關(guān)鍵組織中。其中大約 80% 的暴露系統(tǒng)在美國,其次是加拿大、澳大利亞、法國和泰國。

值得一提的是,暴露系統(tǒng)中只有不到 8600 臺(tái)對(duì) 2019 年披露的漏洞應(yīng)用了補(bǔ)丁,超過 22000 臺(tái)因使用默認(rèn) SSL 證書而面臨中間人攻擊。

Shodan 掃描結(jié)果 (Forescout)

補(bǔ)救措施

安全專家建議管理員將系統(tǒng)升級(jí)到 ALEOS(AirLink 嵌入式操作系統(tǒng))4.17.0 版,該版本解決了所有漏洞,或至少升級(jí)到 ALEOS 4.9.9 版。OpenNDS 項(xiàng)目也針對(duì)影響開源項(xiàng)目的漏洞發(fā)布了安全更新,版本為 10.1.3。Forescout 還建議采取以下額外措施來加強(qiáng)保護(hù)自身系統(tǒng):

- 更改 Sierra Wireless 路由器和類似設(shè)備的默認(rèn) SSL 證書。

- 禁用或限制非必要服務(wù),如專屬門戶、Telnet 和 SSH。

- 安裝網(wǎng)絡(luò)應(yīng)用防火墻,保護(hù) OT/IoT 路由器免受網(wǎng)絡(luò)漏洞的侵害。

- 安裝 OT/IoT 感知 IDS,監(jiān)控外部和內(nèi)部網(wǎng)絡(luò)流量,防止安全漏洞。

最后,F(xiàn)orescout 指出,威脅攻擊者越來越多地以路由器和網(wǎng)絡(luò)基礎(chǔ)設(shè)施環(huán)境為目標(biāo),利用定制惡意軟件發(fā)起網(wǎng)絡(luò)攻擊。對(duì)于網(wǎng)絡(luò)犯罪分子來說,路由器通常是代理惡意流量或擴(kuò)大僵尸網(wǎng)絡(luò)規(guī)模的一種必備手段。