揭秘勒索軟件團伙和媒體之間的共生關系

從歷史上看,威脅行為者并不熱衷于與記者接觸,當然,他們可能會關注有關自己的新聞報道,但這種情況僅僅是少數,畢竟,保持低調對他們來說通常更加重要。

但這一點在勒索軟件團伙身上似乎表現得有所不同。勒索軟件已經改變了威脅格局的許多方面,最近的一個關鍵發展是其日益商品化和專業化,包括勒索軟件即服務(RaaS)、商標和品牌宣傳、明確的人力資源和法律職責分工,甚至還有漏洞賞金計劃。而伴隨著這些的,除了天文數字般的犯罪收益和無數受害者的痛苦,還有媒體的大量關注,以及日益精通媒體策略的各種威脅行為者。

一些勒索軟件團伙并沒有像過去許多威脅行為者那樣躲避媒體,而是迅速抓住了媒體提供給他們的機會。現在,勒索軟件團伙會為訪問其泄密網站的記者編寫常見問題解答、鼓勵記者與之聯系、接受深度采訪,甚至還招募了專業寫手。可以說,媒體參與為勒索軟件團伙提供了戰術和戰略優勢,使他們能夠向受害者施加壓力,同時也使他們能夠掌控敘事權,夸大自己的名聲并進一步“神話”自身形象。

當然,這種關系并非總是和諧的。最近,Sophos X-Ops研究人員已經看到了幾個勒索軟件參與者對記者的報道提出了質疑,并試圖糾正記錄,有時還會對特定的記者進行侮辱。這種情況不僅會影響更廣泛的威脅形勢,還會影響個別目標,因為除了處理業務影響、贖金要求和聲譽損失之外,受害者現在還要被迫看著勒索軟件團伙在公共領域與媒體發生沖突,從而導致每起事件的曝光度激增,進一步加劇贖金支付壓力。

Sophos X-Ops對多個勒索軟件泄露網站和地下犯罪論壇進行了調查,以探索勒索軟件團伙如何通過利用媒體和控制敘事,來攻擊系統和網絡并控制相關的媒體宣傳。

概述

- 勒索軟件團伙意識到他們的攻擊活動是有新聞價值的,他們將利用媒體的關注來提高自身的“可信度”,并對受害者施加進一步的壓力;

- 威脅行為者通過常見問題解答、專門的私人公關渠道和泄漏網站上的通知,邀請并促成與記者的溝通;

- 一些勒索軟件團伙接受了記者的采訪,并以此作為宣傳自身形象的途徑,借機招攬人才;

- 然而,其他團伙對記者的不準確報道抱有敵意,并對出版物和個別記者進行了侮辱;

- 一些威脅行為者正日益將其新聞和聲譽管理方法專業化:發布所謂的“新聞稿”,制作精美的logo和品牌,并試圖在刑事論壇上招募英語作家和演講者。

這篇文章旨在探討勒索軟件團伙在該領域做出的不懈努力,并建議安全社區和媒體實施以下措施來應對這種情況:

- 避免與威脅行為者接觸,除非它符合公共利益或為防御者提供可操作的信息和情報;

- 只提供有助于防御者的信息,避免美化威脅行為者;

- 為淪為攻擊目標的記者和研究人員提供支持;

- 避免指名道姓或點名威脅行為者,除非這完全是事實,符合公眾利益。

利用媒體

勒索軟件團伙非常清楚地知道他們的活動具有新聞價值,有時還會在其泄密網站上直接鏈接一些媒體對其活動的現有報道。此舉不僅有利于吸引訪客(包括記者和新受害者)以獲取更多“憑據”;在某些情況下,這可能也是一種“自我宣傳”的途徑。

【圖1:Vice Society感謝一位記者的一篇文章,該文章稱其是2022年勒索軟件和惡意軟件組織的“前五名”之一】

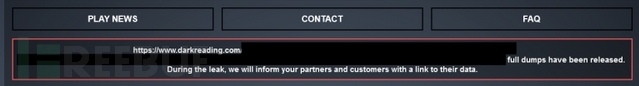

【圖2:Play勒索軟件組織在其泄露網站上鏈接了一篇Dark Reading文章】

但一些勒索軟件團伙并不滿足于僅僅發布現有的新聞報道,他們也會積極邀請記者進行溝通。

協作

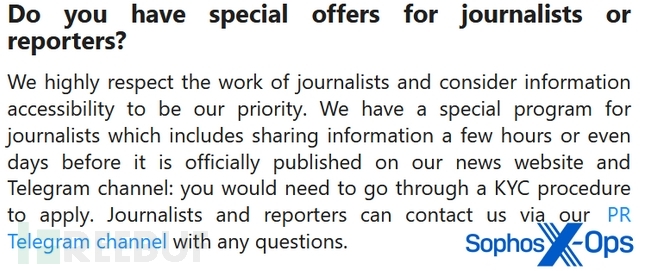

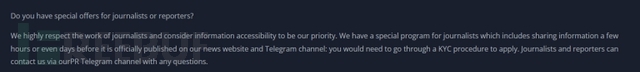

例如,勒索之家(RansomHouse)組織在其泄密網站上專門針對記者發布了一條信息,在信息正式發布之前,它提出在一個“公關Telegram頻道”(PR Telegram channel)上分享信息。它并不是唯一這樣做的組織。據稱,LockBit勒索軟件組織也曾使用加密消息服務Tox與記者進行通信(許多勒索軟件團伙在其泄露網站上列出了他們的Tox ID)。

【圖3:來自RansomHouse的邀請】

【圖4:RansomHouse公關Telegram頻道】

8Base泄露網站上也有相同的信息。這也進一步印證了其他研究人員的猜測:8Base和RansomHouse之間存在諸多相似之處,包括它們的服務條款和贖金通知。

【圖5:8Base給記者的信息】

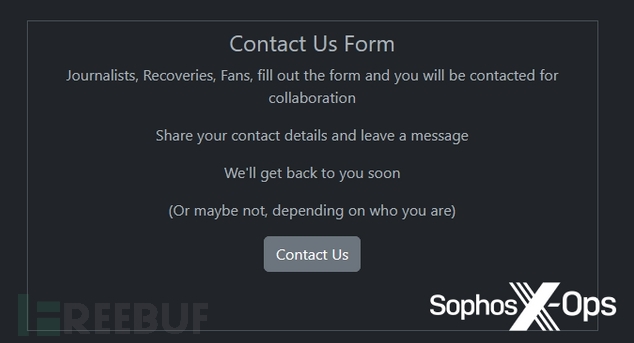

Rhysida在泄露網站上發布的聯系方式涉及多個群體。有趣的是,記者出現在這個名單的首位,而不是“Recoveries”——大概是指受害者或代表受害者發聲的人。

【圖6:Rhysida的聯系表單】

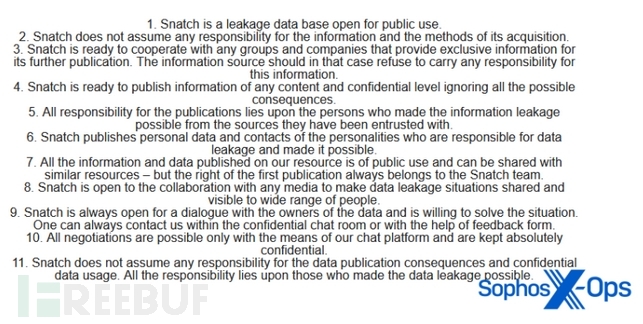

在Snatch的泄密網站上,威脅行為者保留了一個“公告”,特別值得注意的是榜單上的第8條:“Snatch對與任何媒體合作持開放態度,以便讓數據泄露的情況分享給更多的人。”

【圖7:Snatch的“公告”】

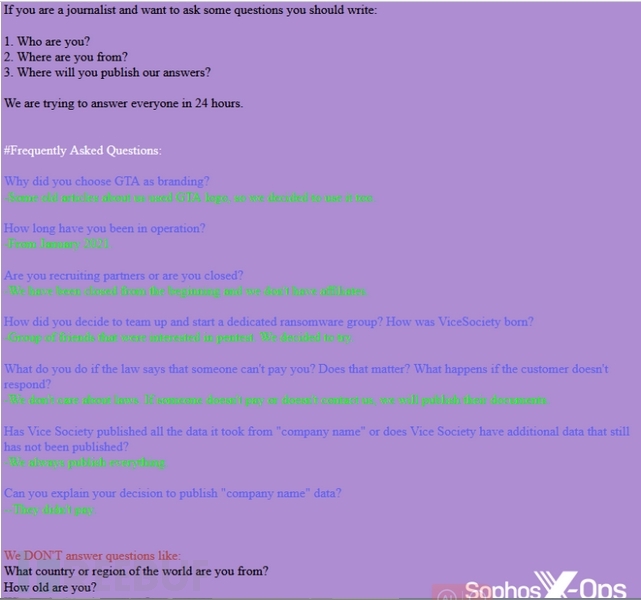

在Vice Society的泄密網站上,威脅行為者寫道:“有很多記者在詢問有關我們自身和攻擊相關的問題。”這條信息還包含一個針對記者的完整常見問題解答,包括要求記者提供他們的姓名和工作地點,以及該組織不會回答的問題的細節。值得注意的是,對于截稿日期緊迫的記者,威脅行為者還聲明會在24小時內回復詢問,堪稱專業公關的最佳實踐。

【圖8:Vice Society針對記者的常見問題解答】

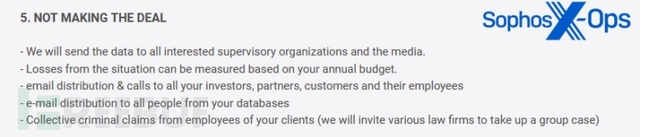

正如前面所提到的,這樣做的大部分原因可能是為了炫耀自己的能力,并提高罪犯的可信度和名聲(這反過來又會間接增加受害者的壓力)。但有些團體的目標更為明確,例如,Dunghill Leak警告受害者,如果他們不付錢,他們將采取如下幾項行動,其中包括向媒體發送數據。

【圖9:Dunghill Leak對受害者的警告,包括向媒體發送數據的威脅】

雖然這并非本文討論的重點,但最后一行同樣值得注意:Dunghill威脅要“邀請不同的律師事務所來處理一個集體案件”。勒索軟件集體訴訟并非聞所未聞,而且可能會變得越來越普遍。

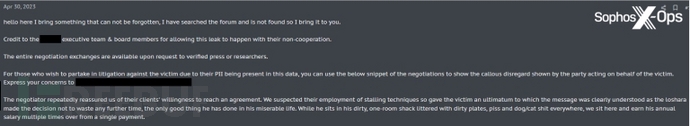

類似地,研究人員觀察到一名用戶在一個知名犯罪論壇上發布了關于要泄露一家公司受害者數據的帖子。該用戶表示,談判已經破裂,并提出將“整個談判交流”提供給“經過驗證的媒體或研究人員”,并指出“對于那些希望參與訴訟的人……你可以使用下面的談判片段。”這是勒索軟件行為者改變策略的一種方式,他們利用多管齊下的武器(宣傳、訴訟、監管義務)向受害者施加進一步的壓力。例如,ALPHV/BlackCat最近向美國證券交易委員會(SEC)上報了一個受害組織,原因是該公司沒有披露違規行為——一些評論員認為這種情況可能會變得越來越普遍。

【圖10:犯罪論壇上關于數據泄露的帖子】

其他勒索軟件團伙非常清楚,他們可以通過引起媒體的興趣,對受害者施加額外的壓力。Sophos的托管檢測和響應(MDR)團隊最近觀察到包含這種威脅的贖金通知大多來自Inc(“機密數據……可以傳播給個人和媒體”)和Royal(“互聯網上的任何人,從暗網罪犯……記者……甚至你的員工都可以看到你的內部文件”)。

當然,并不是所有的贖金通知都提到了媒體,許多勒索軟件團伙仍然維持著極簡主義的、簡單的泄露網站,只是列出了他們的受害者,沒有直接向記者發出呼吁。但也有人以采訪的形式直接與媒體接觸。

采訪

一些勒索軟件的參與者接受了記者和研究人員的深度采訪。2021年,LockBit運營商接受了俄羅斯OSINT(一個YouTube和Telegram頻道)的采訪。同年,一位匿名的REvil子組織接受了俄語在線雜志Lenta.ru的采訪。2022年,RAMP勒索軟件論壇的創始人Mikhail Matveev((又名Wazawaka、Babuk、Orange)向the Record詳細講述了自己的情況,甚至還提供了自己的照片。幾周后,LockBit的一位創始成員接受了vx-underground的采訪。

在大多數采訪中,威脅行為者都很喜歡深入探討勒索軟件的“場景”,炫耀他們積累的非法財富,并提供有關威脅形勢和安全行業的想法。只有一家——REvil附屬公司——對犯罪生活的描述大多是負面的(“你總是害怕。你會在恐懼中醒來,又在恐懼中睡去,外出時也總是躲在面具和兜帽之下,甚至無法坦誠面對自己的妻子或女朋友”)。

所以,除了上述已經討論過的動機——名聲、自我、信譽、間接增加受害者的壓力——與媒體接觸的另一個可能的原因是“招募”。通過將勒索軟件活動描繪成一項迷人而富有的業務,威脅行為者可能會試圖吸引更多的成員和附屬機構。

新聞稿及聲明

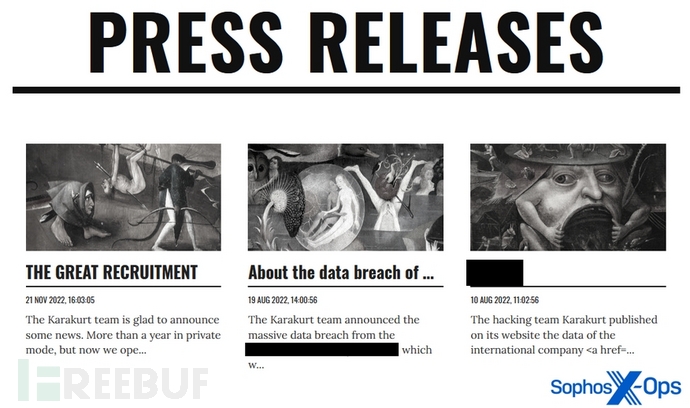

少數勒索軟件組織還會發布他們所謂的“新聞稿”——他們使用這個術語本身就說明了問題。例如,Karakurt組織為其新聞稿保留了一個單獨的頁面。在目前公布的三份文件中,一份是公開宣布該組織正在招募新成員,其他的則是關于具體的襲擊。根據Karakurt的說法,在后兩種情況下,談判都破裂了,所謂的“新聞稿”實際上是對兩個受害組織毫不掩飾的攻擊,以試圖迫使他們付款和/或造成聲譽損害。

雖然這兩篇“新聞稿”包含了奇怪的、錯誤的措辭,但都是用非常流利的英語寫的。其中一篇還模仿了真正的新聞稿風格,甚至直接引用了“Karakurt團隊”的話。

【圖11:Karakurt的“新聞稿”頁面】

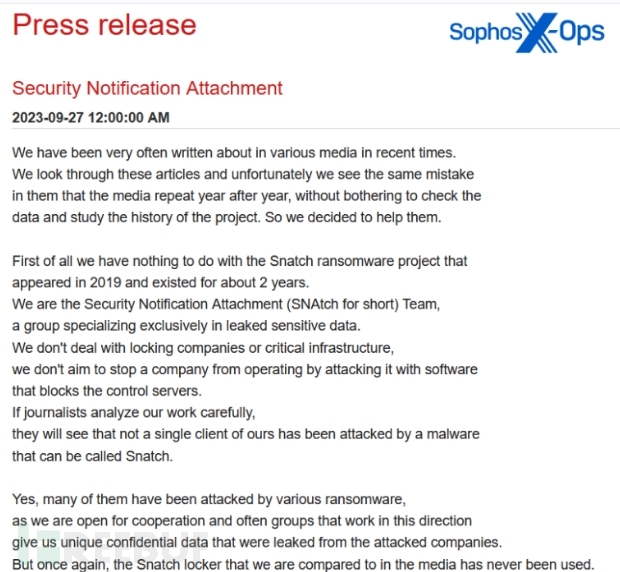

相比之下,Snatch組織發布的新聞稿就不那么流暢了,也沒有針對特定的受害者。相反地,它的目的是糾正記者的錯誤(我們將在稍后詳細討論)。

【圖12:摘錄自Snatch的“新聞稿”】

這份聲明的結尾稱:“我們始終對合作和溝通持開放態度,如果你有任何問題,我們隨時準備在我們的Telegram頻道上回答。”

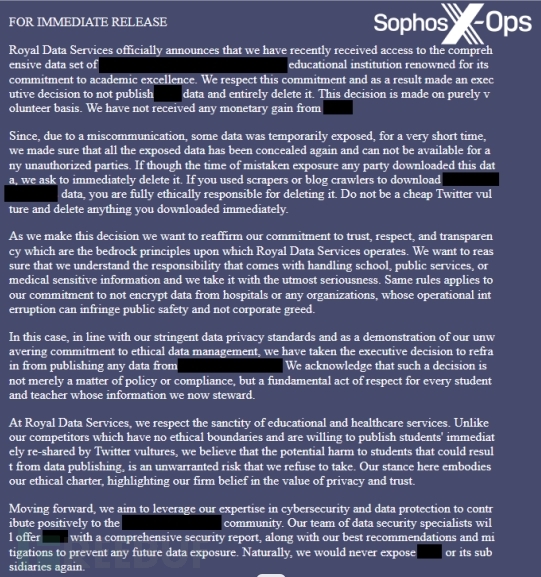

另一篇來自Royal的文章(沒有正式的新聞稿標題,但標題為“立即發布”)宣稱,該組織不會發布特定受害者(一所學校)的數據,而是將其刪除,并稱“這符合我們嚴格的數據隱私標準,并表明我們對道德數據管理的堅定承諾。”威脅行為者似乎想要通過這種方式,將他們自己主動采取的“保護”措施與某些組織對勒索軟件事件和敏感數據的錯誤處理進行比較,從而將自身描繪成“比一些受害組織更負責任和更專業的人”。

【圖13:Royal勒索軟件組織的公開聲明】

這里特別值得注意的是語言;任何處理過新聞稿和公開聲明的人都能看出這份聲明的大部分風格和語氣。例如:“Royal數據服務運營的基本原則”;“在Royal數據服務公司,我們尊重教育和醫療服務的神圣性”;“展望未來,我們的目標是……”

同樣值得注意的是,Royal似乎正試圖將自身重塑為一家安全服務公司(“我們的數據安全專家團隊將提供……一份全面的安全報告,以及我們的最佳建議和緩解措施……”)。它與許多其他勒索軟件組織也存在共同之處——這些組織毫無說服力地試圖將自己描繪成正義的力量,稱自己為“透測試服務”(Cl0p);“誠實簡單的滲透測試者”(8Base)或進行“網絡安全研究”(ALPHV/BlackCat)。

重塑品牌是另一種從合法行業借鑒來的公關策略,我們可以合理地推測,勒索軟件組織可能會在未來加強這種策略——也許是作為一種招募工具,或者是為了減輕媒體的負面報道和執法部門的關注。

品牌

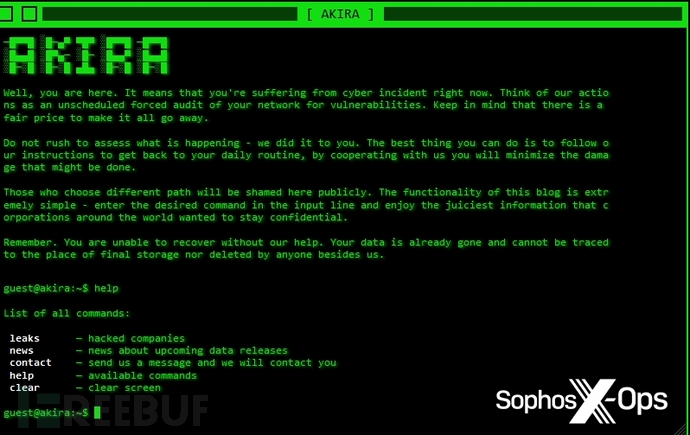

品牌對于勒索軟件團伙尋求媒體報道非常重要。瑯瑯上口的名字和精美的圖片有助于吸引記者和讀者的眼球——特別是當涉及到泄密網站時,因為這些網站是這些威脅行為者面向公眾的存在,并且會經常被記者、研究人員和受害者訪問。例如,擁有復古美學和交互式終端的Akira,或者擁有閃爍霓虹燈標志的Donut Leaks。

【圖14:Akira泄漏網站】

【圖15:Donut Leaks網站】

LostTrust勒索軟件組織(可能是MetaEncryptor的更名)很明顯地意識到,它的泄密網站是它與更廣泛的世界聯系的點,因此它在主頁上選擇了一張新聞發布會的圖片。

【圖16:LostTrust的泄漏網站。請注意底部的宣傳,其中包括“每個事件都會通知該地區所有可能的媒體”的警告,這與Dunghill Leak的警告相呼應】

另一方面,一些勒索軟件組織——或許是厭倦了這種趨勢——決定完全規避名字和品牌。

【圖17:一個拒絕給自己命名的勒索軟件組織,這也導致它不可避免地被命名為“無名勒索軟件”(NoName ransomware)】

當然,復雜的品牌并不是勒索軟件團伙所獨有的,正如Sophos在《2023年年度威脅報告》中所指出的那樣,它更廣泛地說明了許多類別的威脅行為者越來越專業化。例如,惡意軟件產品的現代廣告通常以吸引人的圖形和高質量的設計為特征。

一個著名的犯罪論壇——之前定期舉辦“研究競賽”——甚至還有自己的雜志,包括藝術、教程和對威脅行為者的采訪。網絡罪犯不僅與媒體接觸,而且還創建了自己的媒體,這或許就是一個例子。

【圖18:犯罪論壇成員制作的雜志圖片】

招聘

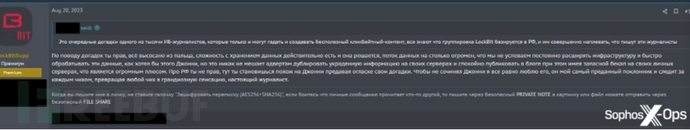

當一名烏克蘭研究人員在2022年3月從Conti勒索軟件團伙內部泄露了數千條信息時,許多人對該組織內部的組織程度深感驚訝。它有一個獨特的層次和結構:老板、系統管理員、開發人員、招聘人員、人力資源和法務,很像一個合法的公司。它定期支付工資,并規定工作時間和假期。它甚至有實體場所。特別有趣的一點是,Conti至少有一個人(可能多達三個)專門負責談判贖金,并為泄密網站撰寫“博客文章”(這里的“博客”是受害者名單和他們公布的數據的委婉說法)。因此,本文一直在討論的事情——回應記者、撰寫新聞稿等等——不一定是黑客在不忙的時候拼湊起來的。在知名的、成熟的組織中,他們可能會成為一個全職的角色。

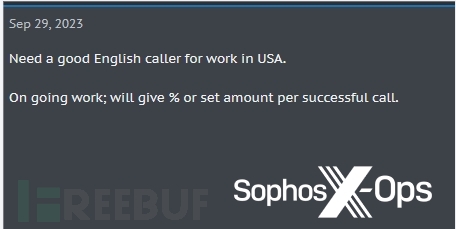

雖然許多與勒索軟件相關的活動不需要流利的英語技能,但媒體撰稿工作需要——特別是如果威脅行為者還將撰寫公開聲明。這些人必須從某個地方招募,在犯罪論壇上,招聘英語人士和作家(偶爾也有說其他語言的人)的廣告相當常見。當然,這些廣告中的許多不一定是針對勒索軟件組織的,但很可能是針對社會工程/詐騙/釣魚活動的。

【圖19:犯罪論壇上的一則“優秀英語來電者”廣告。這個廣告可能是某種詐騙活動的廣告】

在其他情況下,提供的工作類型不太清楚,唯一標注的信息就是需要作家或演講者:

【圖20:犯罪論壇上的用戶尋找“專業英語寫手”】

【圖21:犯罪論壇上的招聘廣告。大致內容為,“我們正在尋找可以為clearnet網站寫/編輯英文文章的人。如果你感興趣,給我發信息,我們將討論細節。我們會提供高薪,這項工作是一項長期工作,每天需要撰寫1-3篇文章。”該用戶還在招聘“記者/作家”。】

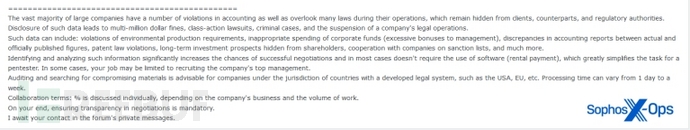

研究人員還發現了一個特別奇怪的例子——雖然與媒體無關——一個用戶創建了一個題為“分析談判的財政和法律脆弱性”的帖子:

【圖22:用戶帖子的摘錄】

在同一帖子中,該用戶隨后添加了更多細節——其他職責將包括“將大數據上傳到洋蔥域”,以及“在談判破裂的情況下”,申請人還將被要求“評估開發、研究、營銷策略、前景等,以便進一步出售給競爭對手”。

【圖23:來自同一用戶的進一步細節】

研究人員評估,這很可能是試圖通過尋找威脅行為者可用于在談判中施加壓力的妥協信息,來招募某人幫助勒索受害公司支付贖金。請注意,廣告的第一部分指出“在大多數情況下(這)不需要使用軟件”,暗示這不是一個使用加密惡意軟件的“傳統”勒索軟件組織。

最后,研究人員還注意到一些用戶將他們的服務宣傳為翻譯服務的實例,特別是俄-英和英-俄翻譯。

【圖24:用戶作為翻譯提供服務】

雖然尚未發現任何威脅行為者試圖招募具有市場營銷/PR經驗者的具體例子,但鑒于勒索軟件組織越來越“出名”(參見LockBit的紋身噱頭和類似的發展),以及之前討論過的品牌重塑策略,犯罪分子將采取更多協調一致的努力來管理他們的公眾形象,并處理越來越多的媒體關注,這可能只是時間問題。

當出現錯誤報道時

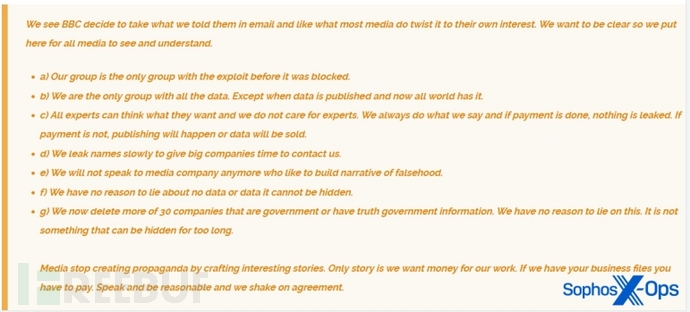

研究人員注意到,勒索軟件組織以多種方式利用媒體:邀請記者提問;接受采訪;并利用公開威脅迫使受害者支付贖金。然而,事實證明,他們與媒體的關系并非總是友好的。勒索軟件組織和其他威脅行為者曾多次批評記者,認為他們的報道不準確或不公平。

例如,WormGPT(ChatGPT的衍生版本,在犯罪市場上出售,供威脅行為者使用)的開發者關閉了他們的項目,因為媒體的誤導太多了。在一篇論壇帖子中,他們表示:“我們越來越受到媒體的傷害……為什么他們試圖以這種方式玷污我們的聲譽?”

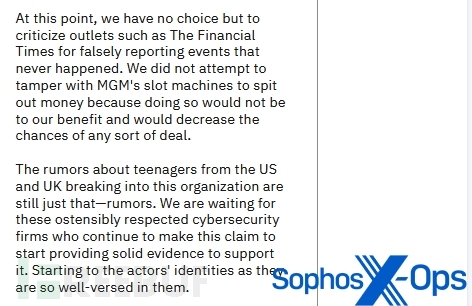

另一方面,勒索軟件組織在反駁時往往更加咄咄逼人。例如,ALPHV/BlackCat在其泄密網站上發表了一篇題為《關于米高梅國際度假村的聲明:澄清事實》的文章,這篇1300字的文章批評了一些媒體不核實消息來源和報道錯誤信息的行為。

【圖25:ALPHV/BlackCat批評“虛假報道”】

【圖26:ALPHV/BlackCat批評另一家媒體“虛假報道”】

聲明接著點名批評了一名記者和一名研究人員,最后說:“我們沒有與任何記者交談……我們不僅沒有,也很可能不會這么做。”有趣的是,這個例子展示了勒索軟件組織想要在不與媒體接觸的情況下,試圖通過將自身塑造為唯一的、占主導地位的“真理之聲”來掌控敘事權。

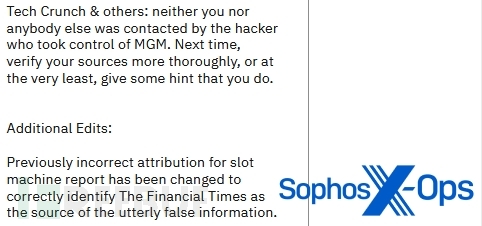

今年早些時候,Cl0p勒索軟件組織利用MOVEit文件傳輸系統的一個漏洞,在一系列備受矚目的攻擊中試圖做了類似的事情。在其泄密網站上的一篇帖子中,該公司表示:“所有談論此事的媒體都在做他們一貫做的事情。在彌天大謊中提供很少的真相。”后來,在Cl0p向BBC發送信息郵件后,該組織特別指責BBC“虛假宣傳”。就像上面的ALPHV/BlackCat的例子一樣,Cl0p正試圖“澄清事實”,糾正它認為媒體報道中的不準確之處,并將自身標榜為唯一權威的信息來源。他們給受害者、研究人員和廣大公眾的“忠告”是:不要相信你在媒體上讀到的東西;只有我們知道真實的故事!

【圖27:Cl0p勒索軟件團伙指責BBC“歪曲”信息】

不穩定的關系

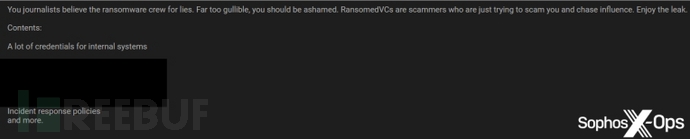

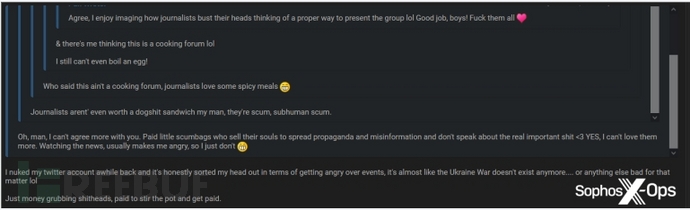

Cl0p并不是唯一一個不信任記者的組織,相反地,這是犯罪論壇上的普遍觀點。許多威脅行為者——不僅僅是勒索軟件組織——都不喜歡媒體,一些非勒索軟件罪犯對記者和勒索軟件團伙之間的關系持懷疑態度:

【圖28:威脅行為者批評記者相信勒索軟件行為者的“謊言”,并批評勒索軟件行為者“只是試圖欺騙記者并追求影響力”。請注意,這里的情緒與ALPHV/BlackCat和Cl0p在前一節中表達的情緒沒有什么不同】

正如勒索軟件組織意識到他們的泄密網站經常有記者訪問一樣,犯罪論壇的成員也知道記者已經滲透了他們的網站。關于重大違規和事件的高流量帖子有時會包含“記者來了”之類的評論,甚至偶爾會演變成全面的咆哮和侮辱。

【圖29:幾個犯罪論壇的成員侮辱記者】

更罕見的是,威脅行為者會喊出和/或攻擊個別記者,就像上面的ALPHV/BlackCat例子一樣。雖然目前這還沒有升級為直接威脅,但這些反應很可能是為了讓相關記者感到不舒服,甚至在某些情況下對其造成名譽損害。

例如,卡片市場布萊恩俱樂部(Brian’s Club)的名字和品牌就是基于安全記者布萊恩·克雷布斯(Brian Krebs)。該網站的主頁和網站本身都使用了克雷布斯的照片、名字和他的姓氏(“Krebs”的“crabs”或“Krabs”)。

當然,研究人員也不能幸免于這些策略,并且經常受到論壇上的侮辱和威脅。威脅行為者和研究人員之間的關系是另一回事,超出了本文的范圍,但有一個例子值得注意。在發表了關于LockBit團伙內部運作的三篇系列文章的第一部分之后,研究人員喬恩·迪馬吉奧(Jon DiMaggio)驚恐地發現,LockBit在一個著名犯罪論壇上的個人資料照片被改成了他自己的照片。

在該系列的最后一部分發表后,威脅參與者彼此討論了該報告。其中一個輕蔑地表示:“這只是成千上萬的信息安全記者的最新猜測,他們只能猜測和創造無用的標題黨內容。”

【圖30:討論DiMaggio報告的LockBit帖子】

由此可見,即使是LockBit——最著名的勒索軟件團伙之一,投入了大量的時間和精力來塑造自己的形象,使自己專業化,并接受媒體采訪——也對記者及其動機持懷疑態度。

結論

事實上,一些勒索軟件組織會急切地尋求媒體報道并與記者溝通,盡管他們對媒體總體上是不信任和批評的。同樣地,許多記者也會對許多公眾人物的活動、道德和動機感到不安。但不管接受與否,一些勒索軟件的參與者正在成為公眾人物。因此,他們正在投入越來越多的時間來“管理媒體”。他們知道有關自己的報道,并公開糾正不準確和遺漏的信息。他們鼓勵提問,并提供采訪。他們意識到,培養與媒體的關系有助于實現他們自己的目標,并改善他們的公眾形象。

在某種程度上,這是勒索軟件團伙所獨有的。與幾乎所有其他類型的威脅不同——這些威脅的基礎是盡可能長時間不被發現,最好是無限期地不被發現——勒索軟件活動最終必須讓受害者知道自己,以索取贖金。泄露網站必須是公開的,這樣犯罪分子就可以向受害者施加壓力,公布被盜的數據。這些因素,以及勒索軟件威脅的爆炸性增長,導致了這樣一種情況:威脅行為者非但沒有回避日益耀眼的媒體聚光燈,反而認識到它的“加持”作用——他們可以利用各種機會直接或間接地向受害者施加壓力;吸引潛在的新員工;增加自己的知名度;管理公眾形象;控制襲擊事件的敘事權。

目前,這些發展還處于萌芽階段。雖然一些勒索軟件的參與者確實在努力模仿合法企業的高效“公關機制”,但他們的嘗試往往是粗糙和業余的。

然而,有跡象表明這種情況正在改變。諸如專門的公關Telegram頻道、針對記者的常見問題解答以及嘗試招募記者/作家等舉措可能會發展壯大。就像勒索軟件的許多方面所表現得一樣,商品化和專業化正在上升。雖然這可能還有一段路要走,但在未來,勒索軟件組織可能會有專門的、全職的公關團隊:文案、發言人,甚至形象顧問,這不是不可能的。這可能會為勒索軟件的參與者提供一些“錦上添花”的機會,例如,膨脹自我,加大招募力度等。

與此同時,勒索軟件組織很可能會繼續試圖控制有關個人攻擊的敘述,就像Cl0p和ALPHV/BlackCat最近所表現得一樣。我們將密切關注這一領域的發展。

原文鏈接:https://news.sophos.com/en-us/2023/12/13/press-and-pressure-ransomware-gangs-and-the-media/