從電子消費巨頭到美國法院,BlackCat 向全球發起攻擊

自2017年WannaCry席卷全球以來,勒索軟件攻擊不斷升級、演變。如今的攻擊規模、影響及破壞效果都在顯著擴大,不容小覷。

根據《2022年年中網絡威脅報告》顯示,僅2022年1-6月全球就記錄了2.361億次勒索軟件攻擊。同時,其他報告中也曾提到:80%的網絡安全領導者認為勒索軟件是對公共安全的重大威脅,并預測勒索軟件損害將從2015年的3.25億美元增長至2031年的2650億美元。

隨著勒索軟件的情況愈演愈烈,全球制造、金融、能源、醫療、政府組織等關鍵領域幾乎無一幸免。在某些勒索事件中,勒索組織向受害者索取的高額贖金甚至可能影響國家的正常運作能力。

在眾多勒索軟件中,BlackCat憑借其獨特的適應性和先進的技術特性在近年來的勒索事件中“脫穎而出”。

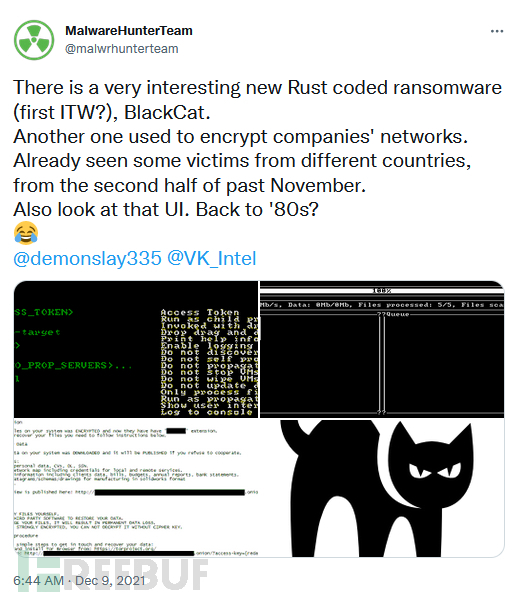

BlackCat勒索軟件(又名AlphaVM、AlphaV或ALPHV)于2021年11月中旬首次被Malwarehuntertam研究人員披露,是第一個基于RUST語言編寫的專業勒索軟件家族系列,并因其高度定制化和個性化的攻擊而迅速贏得市場。

該軟件不僅能夠在各種企業環境進行攻擊,還在短期內成功執行了多次引人注目的攻擊,受害者包括汽車消費電子巨頭 Voxx Electronics、美國法院、知名手表品牌Seiko等等。

BlackCat泄密網站

BlackCat屢下“黑手”,行業巨頭也難幸免

自2021年11月30日起,BlackCat勒索軟件背后的攻擊組織開始在Tor網站專用數據泄露站點(DLS)陸續發布受害者信息和竊取到的數據。

截至2023年7月3日,其DLS中存在434名受害者信息,而實際受害者數量遠超過這個數字,這部分內容是未滿足受害者需求或新添加的受害者信息,及從受害者系統中竊取到的數據。攻擊者在需求被滿足或出于其他原因,會移除受害者信息和竊取到的數據。

由此可見,BlackCat團伙的攻擊頻率在逐年持續增加,未來將是針對全球企業的最重要的勒索軟件威脅之一。

憑借著快速的升級迭代,BlackCat勒索團伙在2023年帶來了“不俗”的表現。

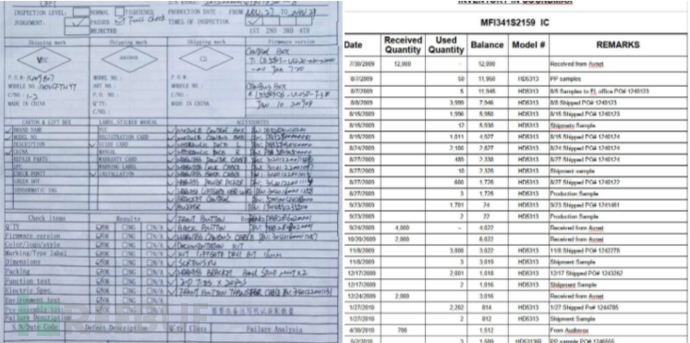

今年5月初,汽車消費電子巨頭 Voxx Electronics遭遇BlackCat攻擊。根據該公司的公開信息顯示,BlackCat 在單獨的 Voxx 泄漏頁面上列出了一長串從公司竊取的數據類型,包括銀行和財務記錄、內部源數據及Voxx 客戶和合作伙伴的機密文件,并發布了一個隨機數據樣本。

泄露的 Voxx 數據樣本

BlackCat要求 Voxx在72小時內支付贖金,否則,他們不僅將公開出售這些數據,還會將這起攻擊事件告知給 Voxx 的所有客戶,并附帶機密文件的下載地址。

當時BlackCat曾透露,他們之所以這么做,是因為最初 Voxx拒絕與他們合作,拒絕合作將被視為完全同意將客戶和合作伙伴的數據公開到公共領域,并將其用于犯罪目的。

5月下旬,BlackCat勒索軟件攻擊了美國法院,證券交易委員會(SEC)和國防部(DoD)使用的Casepoint平臺。

Casepoint是一家知名的法律技術公司,不少國家法律部門、律師事務所以及公共機構都會使用它來瀏覽數據。用戶將文檔上傳到Casepoint的云數據庫,該庫即可對數據進行流暢的分析。

美國國家信用合作社管理局(NCUA)、酒店運營商萬豪、德國工業巨頭蒂森克虜伯、學術醫療中心梅奧診所、鐵路運營商BNSF鐵路等都是Casepoint的客戶。

BlackCat在攻擊了Casepoint后非法訪問了2TB敏感數據,其中包括執法部門與谷歌和Facebook母公司Meta等科技公司互動的方式等。

BlackCat方面堅稱,他們獲取了警方的“Operation Blooming Onion”特別行動數據,這是一項由美國幾家執法機構牽頭的人口販運調查,揭示了農業組織是將外國工人偷運到美國的全過程。該組織通過此次攻擊行動,獲得了極其敏感的數據,比如特工和主管的姓名,以及與該行動有關的交易照片。

由此可見,無論是財富500強也好,行業巨頭企業也罷,沒有一家組織能夠幸免勒索軟件的攻擊。

BlackCat的殺手锏:雙重勒索策略

在攻擊策略方面,BlackCat采用的是三重勒索策略,在“竊取數據+加密文件”雙重勒索策略上,還增加了騷擾或DDoS攻擊威脅,從而構成多重勒索。

攻擊者首先會識別系統中最薄弱的環節并通過漏洞闖入,一旦成功進入,他們就會獲取其最敏感的數據,并在系統中對其進行解密,隨即繼續更改系統 Active Directory 中的用戶帳戶。

成功入侵 Active Directory 后,BlackCat 可以配置有害的組策略對象 (GPO) 來處理勒索軟件數據。接下來是禁用系統內的任何安全基礎設施以避免障礙。在看不到任何安全防御措施的情況下,他們會繼續使用 PowerShell 腳本感染系統。

繼而攻擊者會向受害者索要贖金,威脅要破壞數據解密密鑰,發起分布式拒絕服務攻擊,或者直接將泄露的數據公開。這些行為中的每一個都將受害者置于非常狹窄的角落。在大多數情況下,他們都會面臨被迫付清贖金的結局。

倘若受害者未在最后期限支付贖金,BlackCat還會進行DDoS攻擊,這使得該組織的勒索攻擊對受害者極具壓迫性。當然,有時候也存在“不加密只勒索”的情況,是當前勒索軟件攻擊組織轉變勒索模式的趨勢之一。

上述情況并非 BlackCat 所特有;其他 RaaS 攻擊采用相同的過程。但 BlackCat 勒索軟件的一個不同之處在于它使用了 Rust 語言編寫,這是BlackCat的一個主要“賣點”。

BlackCat首次被Malwarehuntertam披露

Rust是一種更安全的跨平臺編程語言,能夠進行并發處理。通過利用此編程語言,攻擊者能夠輕松地針對Windows和Linux等各種操作系統架構對其進行編譯,這有助于該勒索軟件快速傳播。同時由于RUST提供了眾多自主開發的選項,通過命令行調用的BlackCat 可實現更具個性化的攻擊。

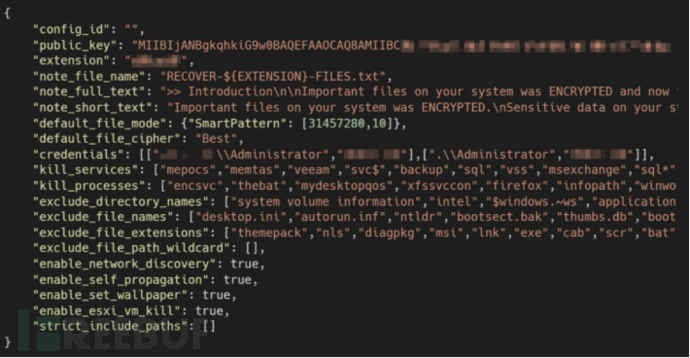

BlackCat勒索軟件載荷通過Rust編程語言編寫,執行載荷需要一個特定的Access Token參數,解密獲取寫入勒索載荷文件中的加密配置文件。配置文件為攻擊者入侵受害系統后,根據受害系統實際情況而設定的文件內容,配置文件中包括要停止的服務和進程列表,跳過加密的白名單目錄、文件和文件擴展名列表等內容。未獲得Access Token參數則無法執行載荷文件,目的是阻礙安全研究人員和沙箱工具對載荷進行分析。

圖片來源:安天

另外,根據官方說明,BlackCat 勒索軟件支持四種加密模式。但據 SentinelLabs 研究員 Aleksandar Milenkoski 對 BlackCat 勒索軟件樣本進行逆向分析得出其加密模式實際存在 6 種,具體描述如下表。

來源:天際友盟BlackCat勒索軟件系列報告

除了編寫方式、加密模式外,BlackCat 在整個攻擊過程中使用到的工具也值得關注。其使用到的工具包括遠程控制工具Cobalt Strike,用于恢復存儲密碼的 Mimikatz、LaZagne 和 WebBrowserPassView, 以及竊取數據的 GO Simple Tunnel (GOST)、MEGAsync 和 ExMatter。此外,在一些 BlackCat 勒索軟件活動中,攻擊者還被觀察到利用了諸如 fileshredder 之類的反取證工具。

利用這些工具,BlackCat 通過命令行進行操作,支持多種細節配置,允許自定義文件擴展名、贖金說明、加密模式。 其自帶一個加密配置,包含要終止的服務 / 進程列表、避免加密的目錄 / 文件 / 文件擴展名列表以及來自受害者環境 的被盜憑證列表以實現持久化。它會刪除所有卷影副本,使用 CMSTPLUA COM 接口執行權限提升,并在受害者機器上啟用“遠程到本地”和“遠程到遠程”鏈接,最終幫助BlackCat實現個性化攻擊。

在過去的兩年中,作為勒索軟件即服務(RaaS)商業模式的一部分,BlackCat勒索軟件運營商一直在不斷發展和更新他們的工具。

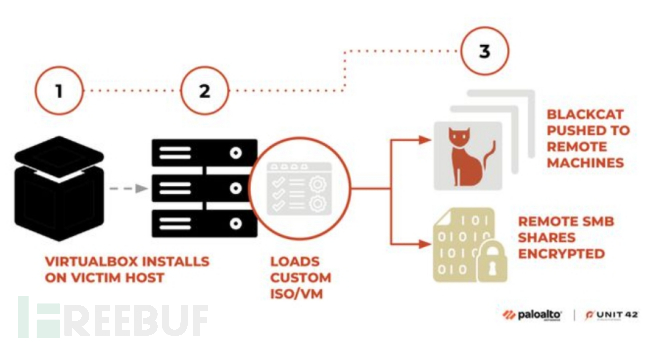

今年11月,BlackCat運營商宣布對他們的工具進行更新,包括一個名為Munchkin的實用程序,它允許攻擊者將BlackCat有效負載傳播到遠程設備和受害者組織網絡上的共享。

在最新發現的樣本中,Unit 42的研究人員獲得了一個獨特的Munchkin樣本,加載在自定義的Alpine虛擬機(VM)中。這種利用自定義虛擬機來部署惡意軟件的新策略在最近幾個月得到了越來越多的應用,允許勒索軟件攻擊者使用虛擬機來繞過部署惡意軟件有效負載的安全解決方案。

Munchkin進程示意圖

Munchkin實用程序以ISO文件的形式提供,在VirtualBox虛擬化產品的新安裝樣本中加載。這個ISO文件代表了Alpine操作系統的自定義實現,攻擊者可能會選擇它,因為它占用空間小。

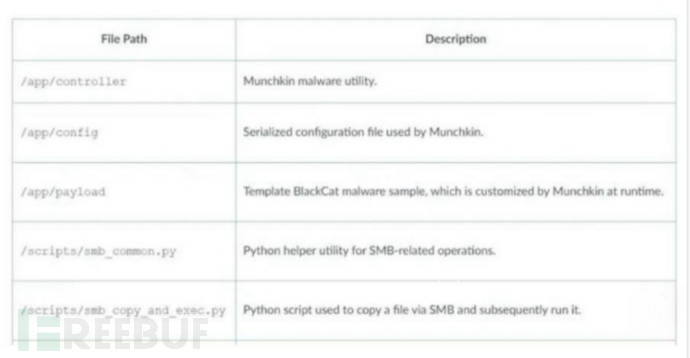

在執行命令的過程中,惡意軟件最初將虛擬機的根密碼更改為攻擊者選擇的密碼,隨后通過內置的tmux實用程序生成一個新的終端會話,該實用程序用于執行名為controller的惡意軟件二進制文件。惡意軟件完成執行后,會關閉虛擬機。控制器惡意軟件與其他相關文件一起托管在/app目錄中。此外,虛擬機操作系統中還包含其他相關且值得注意的文件。

虛擬機操作系統中包含的文件路徑及有關描述

除了上面提到的文件,大量的Python腳本直接存在于/usr/bin中,BlackCat操作符可以在VM的后續更新中使用這些腳本。攻擊者可以使用上面的許多Python腳本進行橫向移動、密碼轉儲和在受害者網絡上進一步執行惡意指令。

不得不說,BlackCat 不僅找到了繞過現有防御策略的有效方法,還隨著時代的變化不斷升級,確保了自己的存在“壽命”。 BlackCat的與時俱進使得他在勒索軟件的領域中,“遙遙領先”于其他競爭對手。

警惕BlackCat新變種,主動防御是上策

諸如BlackCat這樣的勒索軟件攻擊作為一種最為常見的網絡安全威脅之一,發生頻率極高,無論是對于個人還是企業來說,其造成的危害、損失及影響都是不可預估的。

據資料顯示,BlackCat 人員與 DarkSide/BlackMatter 前勒索團伙還可能存在一定淵源,這表明其幕后的行為者經驗極其豐富,且該勒索團伙所采用的三重勒索策略近年來一直在隨著市場環境“推陳出新”。種種跡象表明,BlackCat 團伙未來仍將成為勒索軟件市場的主要參與者之一。雖然 BlackCat 目前的重點攻擊目標是國外用戶,但國內用戶也應加強防范,規避此類風險。

首先,做好資產梳理與分級分類管理、建立完整的資產清單,識別內部系統與外部第三方系統間的連接關系十分關鍵,尤其是域合作伙伴共享控制的區域,可降低勒索軟件從第三方系統進入的風險。

其次,嚴格訪問控制策略、創建防火墻規則,僅允許特定的 IP 地址訪問;限制可使用 RDP 的用戶為特權用戶;設置訪問鎖定策略,調整賬戶鎖定閾值與鎖定持續時間等配置;為管理員級別和更高級別設置的賬戶實施基于時間的訪問。

同時,做好身份驗證管理。設置復雜密碼,并保持定期更換登錄口令習慣;多臺機器,切勿使用相同的賬號和口令;啟用多因素身份驗證 (MFA) ;并做到及時更新系統補丁,定期檢查、修補系統漏洞,尤其針對高危或 0day 漏洞。

最后,備份重要數據和系統也十分關鍵。可在物理上獨立安全的位置,比如硬盤驅動器、存儲設備、云端等保留敏感或專有數據的多個副本,以最大程度的減輕風險。