2023年數(shù)據(jù)泄漏成本報告的四個關鍵發(fā)現(xiàn)

根據(jù)IBM近日發(fā)布的《2023年數(shù)據(jù)泄露成本報告》,2023年數(shù)據(jù)泄漏平均成本高達445萬美元,創(chuàng)下歷史新高。醫(yī)療、金融、制藥、能源和工業(yè)五大行業(yè)的數(shù)據(jù)泄漏成本最高,其中醫(yī)療行業(yè)的平均成本(1093萬美元)顯著高于其他行業(yè)。

報告的四個主要發(fā)現(xiàn)如下:

發(fā)現(xiàn)一、數(shù)據(jù)泄露的平均成本在2023年達到歷史新高,但企業(yè)安全投資卻存在分歧。

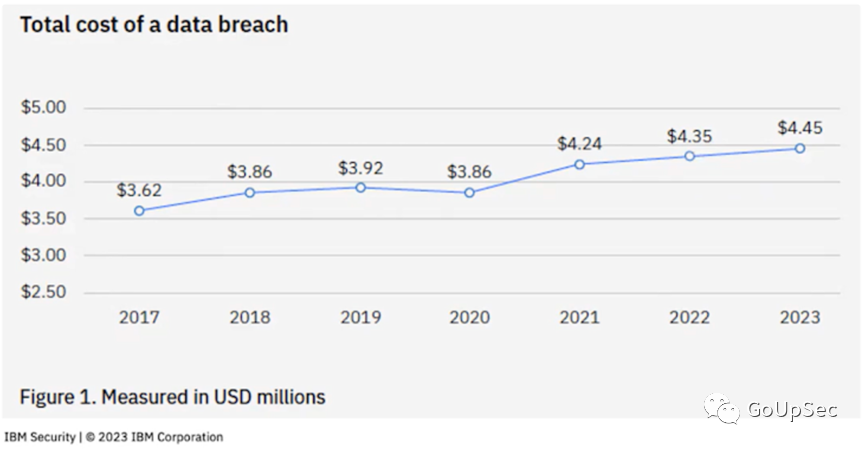

自2017年以來,數(shù)據(jù)泄露的平均成本幾乎一直在穩(wěn)步上升。2017年,平均成本“僅”362萬美元。2023年達到445萬美元的歷史新高。過去三年,平均違規(guī)成本增加了15%。

平均數(shù)據(jù)泄漏成本最高的行業(yè)分別是:醫(yī)療(1093萬美元)、金融(590萬美元)、制藥(482萬美元)、能源(478萬美元)和工業(yè)(473萬美元)。

醫(yī)療行業(yè)攻擊平均成本幾乎是其他行業(yè)的兩倍,原因主要包括:醫(yī)療機構的攻擊面巨大;醫(yī)療機構更關注運營結果而非安全性;以及醫(yī)療數(shù)據(jù)的價值較高,并且受到嚴格監(jiān)管,監(jiān)管/合規(guī)處罰可能會導致更高的攻擊成本。

從地理分布來看,數(shù)據(jù)泄漏平均成本最高的國家和地區(qū)分別是:美國(948萬美元)、中東(807萬美元)和加拿大(513萬美元)。在大多數(shù)情況下,威脅行為者會優(yōu)先針對富裕地區(qū)。

根據(jù)平均成本和頻次的綜合統(tǒng)計,造成數(shù)據(jù)泄漏損失/成本最高的三種攻擊方式如下:

- 網(wǎng)絡釣魚是最常見的攻擊方式,也是組織損失第二大的破壞行為(476萬美元)。

- 被盜或被泄露的憑證也很常見,而且造成的損失/成本相當高(462萬美元)。

- 惡意內(nèi)部人員是不常見的攻擊媒介,但造成的損失/成本最高(490萬美元)。

對于發(fā)生數(shù)據(jù)泄露事件后是否增加安全投資的問題,51%的受訪者表示將增加安全支出(出現(xiàn)顯著分歧),其中:

- 50%將投資于事件響應規(guī)劃和測試

- 46%將投資于員工安全意識培訓

- 38%將投資于威脅檢測和響應技術

- 32%將投資身份與訪問管理(IAM)

- 31%投資托管安全服務(MSS)

- 25%投資數(shù)據(jù)安全工具

- 10%投資網(wǎng)絡安全保險

發(fā)現(xiàn)二:使用DevSecOps方法、部署事件響應團隊并使用安全和人工智能自動化可節(jié)省大量成本。

報告發(fā)現(xiàn),人工智能和自動化安全技術的使用對數(shù)據(jù)泄露的平均成本有直接影響。與根本不使用人工智能和自動化的組織相比,廣泛投資和部署人工智能和自動化的組織每次違規(guī)平均節(jié)省176萬美元,此外還縮短了108天的事件響應時間。

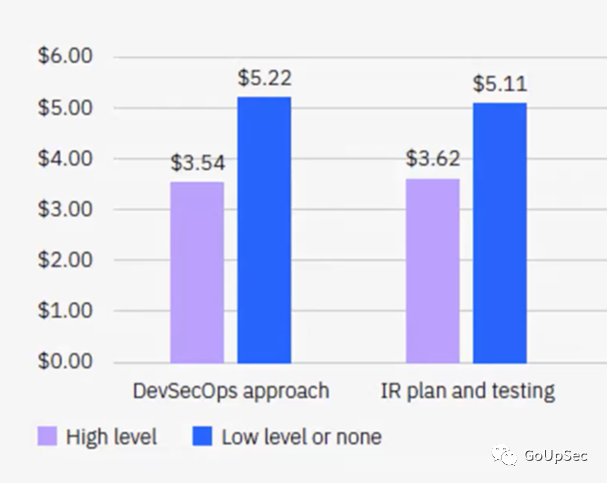

與低水平或根本不使用DevSecOps方法或事件響應規(guī)劃和測試的組織相比,使用高水平DevSecOps方法或事件響應規(guī)劃和測試的組織節(jié)省了數(shù)百萬美元:

- 使用DevSecOps方法的組織節(jié)省168萬美元

- 擁有事件響應團隊和定期測試的組織節(jié)省149萬美元

發(fā)現(xiàn)三:當泄露的數(shù)據(jù)存儲在多個環(huán)境中時,成本最高,并且需要更長時間才能控制泄露。

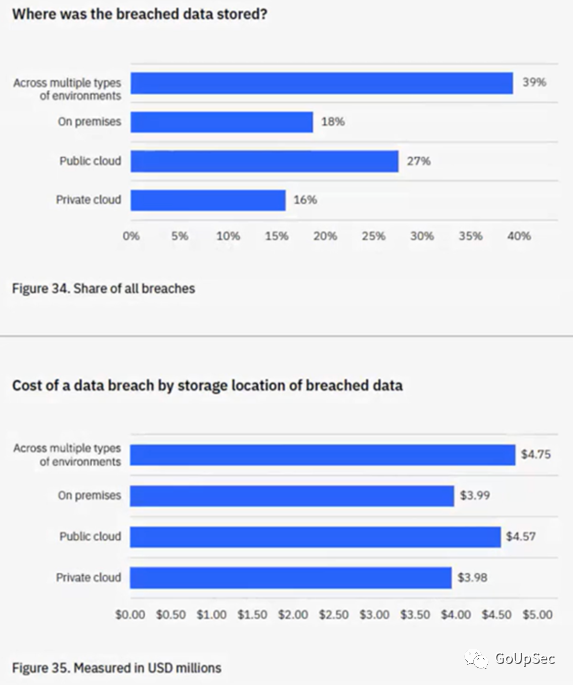

39%的泄露數(shù)據(jù)存儲在多種類型的環(huán)境中:公共云、私有云、混合云,甚至本地。此類數(shù)據(jù)的泄露成本也高出了75萬美元。

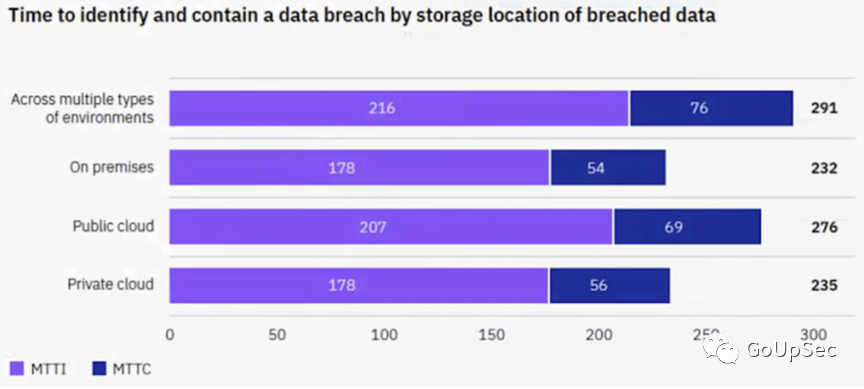

多環(huán)境數(shù)據(jù)泄漏事件遏制的時間也是最長的,達到了291天。這比總體平均時間長15天:

發(fā)現(xiàn)四:企業(yè)內(nèi)部安全團隊檢測到攻擊行為可以大大縮短遏制時間,降低節(jié)省成本。

通過內(nèi)部安全團隊檢測識別攻擊行為(241天)的組織能夠比通過第三方(273天)或者攻擊者披露(320天)更快地遏制攻擊行為。

組織內(nèi)部安全團隊自己檢測到攻擊的平均泄漏成本也較低,為430萬美元,而第三方通知的平均成本為468萬美元,攻擊者披露的平均成本為523萬美元。所花費的時間和組織花費的金錢之間存在著非常緊密的相關性。

當執(zhí)法機構參與識別和緩解攻擊時,識別和遏制攻擊行為的平均成本和時間顯著減少。當執(zhí)法機構參與時,平均泄漏成本為464萬美元,不參與時,平均成本為511萬美元。此外,執(zhí)法機構參與的攻擊平均遏制時間為276天,未參與是306天。

最后,報告給出了企業(yè)數(shù)據(jù)安全能力建設的四大建議:

一、將安全性融入到軟件和硬件開發(fā)的每個階段并定期進行測試

- 采用DevSecOps方法

- 在初始設計階段采用設計安全和默認安全原則

- 將相同的原則應用于云環(huán)境

- 進行應用程序測試或滲透測試

二、跨混合云環(huán)境保護數(shù)據(jù)

- 獲得對混合云環(huán)境中數(shù)據(jù)的可見性和控制

- 保護在數(shù)據(jù)庫、應用程序和服務之間移動中的數(shù)據(jù)

- 部署數(shù)據(jù)活動監(jiān)控解決方案

三、使用人工智能和自動化技術來提高速度和準確性

- 在整個安全工具集中嵌入人工智能和自動化,以增強威脅檢測、響應和調(diào)查。

- 使用成熟的AI技術

- 集成核心安全技術以實現(xiàn)無縫工作流程和共享見解,使用威脅情報報告進行模式識別和威脅可見性。

四、通過了解攻擊面并練習事件響應(IR)來增強彈性

- 了解您的行業(yè)和組織面臨的攻擊風險

- 使用ASM工具或對手模擬技術,從攻擊者的角度了解風險態(tài)勢和漏洞

- 建立一支精通IR協(xié)議和工具的團隊

- 制定IR計劃,進行定期測試,并考慮聘請IR供應商以加快事件響應速度