Cloudflare年度回顧:Log4j仍是2023年攻擊的首要目標

Cloudflare Radar對全年在全球和國家/地區層面觀察到的互聯網趨勢和模式進行了全面回顧,以下為主要研究結果及細節探討。

主要結果

- 在全球流量中,僅有不到6%的流量因被Cloudflare系統視為潛在惡意流量或因客戶自定義原因而被緩解。在美國,有65%的流量被緩解,而在韓國,這一比例為8.36%。

- 全球三分之一的機器人流量來自美國,同時超過11%的全球機器人流量來自Amazon Web Services。

- 在全球范圍內,金融業是受攻擊最多的行業,但全年和全球范圍內,受攻擊流量激增的時間和目標行業差別很大。

- 盡管Log4j是一個出現時間已久的漏洞,但在2023年期間仍然是攻擊的首要目標。然而,HTTP/2 Rapid Reset作為一個新的重大漏洞出現,在一開始就導致了大量破紀錄的攻擊。

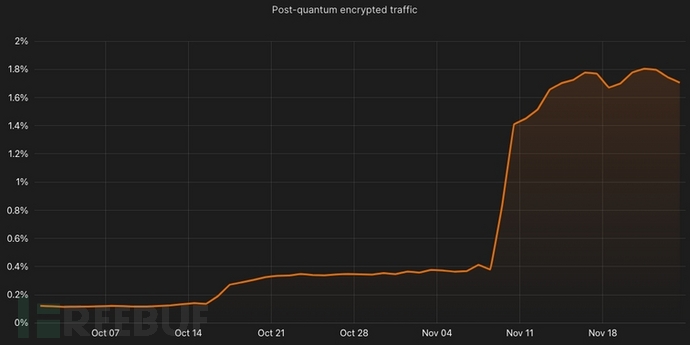

- 1.7%的TLS 1.3流量使用后量子加密。

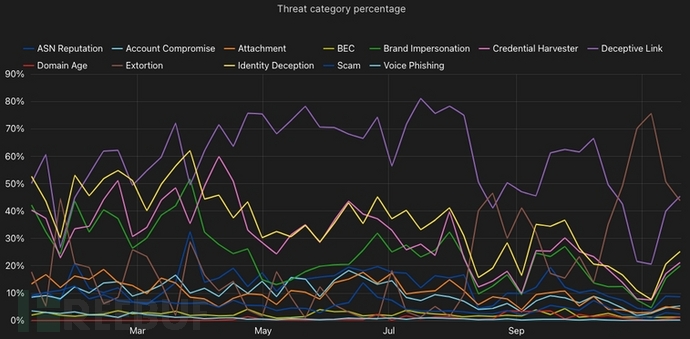

- 欺騙性鏈接和勒索企圖是惡意電子郵件中最常見的兩類威脅。

- 2023 年期間,以RPKI有效路由份額衡量的路由安全性在全球范圍內得到改善。沙特阿拉伯、阿拉伯聯合酋長國和越南等國的路由安全性顯著提高。

詳細分析

在全球流量中,僅有不到6%的流量因被Cloudflare系統視為潛在惡意流量或因客戶自定義原因而被緩解。在美國,有3.65%的流量被緩解,而在韓國,這一比例為8.36%。

惡意機器人通常用于攻擊網站和應用程序。為了保護客戶免受這些威脅,Cloudflare使用DDoS緩解技術或Web應用程序防火墻(WAF)托管規則來緩解(阻止)此攻擊流量。然而,出于各種其他原因,客戶也可能選擇讓Cloudflare使用其他技術來緩解流量,例如速率限制請求,或阻止來自給定位置的所有流量(即使它不是惡意的)。通過分析2023年全年的Cloudflare網絡流量,研究人員得出了被緩解流量(無論出于何種原因)的總體份額,以及作為DDoS攻擊或被WAF托管規則緩解的流量份額。

總體而言,只有不到6%的全球流量因潛在惡意或客戶定義的原因而被Cloudflare系統緩解,而其中只有約2%的流量因DDoS/WFA托管而被緩解。百慕大等一些國家的兩個指標的百分比非常接近,而巴基斯坦和南非等其他國家的趨勢線之間的差距要大得多。

【巴基斯坦的流量緩解趨勢】

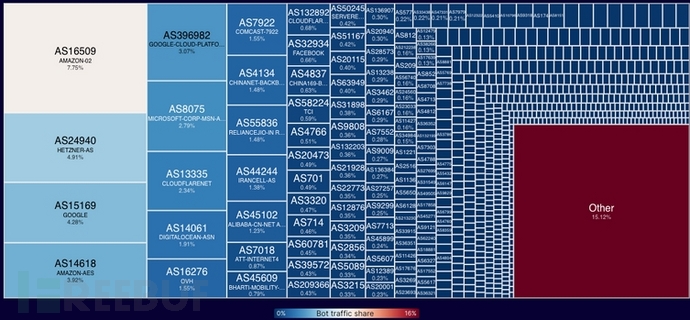

全球三分之一的機器人流量來自美國,同時超過11%的全球機器人流量來自Amazon Web Services。

機器人流量是指任何非人類的互聯網流量,監控機器人流量水平可以幫助網站和應用程序所有者發現潛在的惡意活動。當然,機器人也會有所幫助,Cloudflare維護著一份經過驗證的機器人列表,以幫助保持互聯網的健康。經過驗證的機器人包括那些用于搜索引擎索引、性能測試和可用性監控的機器人。無論意圖如何,研究人員都想看看機器人流量來自哪里。為此,研究人員使用請求的IP地址來識別與發出請求的機器人相關的網絡(自治系統)和國家/地區。

不出所料,研究人員發現,云平臺是機器人流量的主要來源之一。原因可能包括以下幾點:計算資源的自動供應/停用非常容易,而且成本相對較低;云平臺的地理覆蓋范圍十分廣泛;以及高帶寬連接的可用性。

在全球范圍內,近12%的機器人流量來自Amazon Web Services,超過7%來自Google。還有一部分來自消費者互聯網服務提供商,其中美國寬帶提供商Comcast提供了超過1.5%的全球機器人流量。大量的機器人流量來自美國,占全球機器人流量的近三分之一,是德國的四倍,后者僅占8%。在美國,Amazon的機器人流量總份額僅次于Google。

【按來源網絡劃分的全球機器人流量分布情況】

【按來源國劃分的全球機器人流量分布情況】

在全球范圍內,金融業是受攻擊最多的行業,但全年和全球范圍內,受攻擊流量激增的時間和目標行業差別很大。

攻擊目標行業通常會隨著時間的推移而發生變化,具體取決于攻擊者的意圖。他們可能試圖通過在繁忙的購物期間攻擊電子商務網站來造成經濟損失,或者他們可能試圖通過攻擊政府相關網站來發表政治聲明。為了識別2023年期間針對行業的攻擊活動,研究人員分析了在其客戶記錄中具有相關行業和垂直領域的客戶的緩解流量。每周按來源國家/地區匯總18個目標行業的緩解流量。

在全球范圍內,金融組織在這一年中受到的攻擊最多,不過研究人員可以看到,周與周之間有很大的波動。有趣的是,一些集群現象很明顯,因為金融業(包括為移動支付、投資/交易和加密貨幣提供網站和應用程序的組織)也是一些歐洲國家(包括奧地利、瑞士、法國、英國、愛爾蘭、意大利和荷蘭)以及北美的加拿大、美國和墨西哥的首要攻擊目標。健康產業(包括生產運動器材的公司和醫療檢測設備制造商)是多個非洲國家的首要目標,包括貝寧、科特迪瓦、喀麥隆、埃塞俄比亞、塞內加爾和索馬里。

但總體而言,今年開局緩慢,沒有哪個行業的流量緩解量超過8%。隨著第一季度的推進,在1月下旬,專業服務和新聞/媒體/出版組織緩解流量的份額激增,健康行業在2月中旬出現了跳躍式增長,在3月初,法律和政府組織的緩解流量急劇增加。藝術/娛樂/休閑行業類別的客戶成為了一起為期數周的攻擊活動的目標,在3月26日、4月2日和4月9日這幾周內,流量減少了20%以上。專業服務行業的緩解流量份額在8月6日這一周達到了38.4%,幾乎是1月份峰值的兩倍,是這一年的整體峰值。不同國家/地區出現峰值的時間和行業差異很大。

【2023年8月6日當周按行業劃分的全球緩解流量份額】

盡管Log4j是一個出現時間已久的漏洞,但在2023年期間仍然是攻擊的首要目標。然而HTTP/2 Rapid Reset作為一個新的重大漏洞出現,在一開始就導致了大量破紀錄的攻擊。

2023年8月,研究人員曾發布過一篇博文,探討了針對聯合網絡安全咨詢中列出的“2022年最常被利用的漏洞”。這些漏洞包括基于Log4j Java的日志記錄實用程序、Microsoft Exchange、Atlassian的Confluence平臺、VMWare和F5的BIG-IP流量管理系統中的漏洞。盡管這些是較舊的漏洞,但攻擊者在2023年仍在積極針對和利用這些漏洞,部分原因是企業在遵循網絡安全咨詢中提出的建議方面經常進展緩慢。

不同地區針對不同漏洞的攻擊活動各不相同,有些地區的攻擊只針對部分漏洞。從全球范圍來看,針對Log4j的攻擊數量一直比針對其他漏洞的攻擊數量要少,而且在10月最后一周和11月中下旬出現了高峰;針對Atlassian漏洞的攻擊活動在7月下旬有所增加,并在本年度其余時間呈緩慢上升趨勢。從國家/地區層面來看,Log4j 通常是最受針對的漏洞。在法國、德國、印度和美國等國家/地區,相關的攻擊量在全年都保持在一個較高的水平,而其他國家/地區,這些攻擊在一個國家/地區的圖表中明顯地表現出罕見的、短暫的峰值,穿插在其他低水平的攻擊量之間。

【最常利用漏洞的全球攻擊活動趨勢】

研究人員預計,到2024年,攻擊者將繼續利用10月份披露的HTTP/2 Rapid Reset漏洞。該漏洞濫用了HTTP/2協議的請求取消功能中的潛在弱點,導致目標Web/代理服務器上的資源耗盡。8月底到10月初期間,研究人員發現了多起針對該漏洞的攻擊。在這些攻擊中,平均攻擊速率為每秒3000萬個請求(rps),其中近90個請求峰值超過1億rps,最大的一次達到2.01億rps。這場最大規模的攻擊比研究人員之前記錄的最大規模攻擊高出近3倍。

關于此漏洞的一個值得注意的問題是,攻擊者能夠利用僅由20,000個受感染系統組成的僵尸網絡發起如此大規模的攻擊。這比當今一些包含數十萬或數百萬臺主機的大型僵尸網絡要小得多。由于平均Web流量估計為每秒10到30億個請求,因此使用此方法的攻擊可以將整個Web的請求集中在一些毫無戒心的目標上。

【超體積DDoS攻擊的HTTP/2 Rapid Reset活動】

1.7%的TLS 1.3流量使用后量子加密。

后量子是指一組新的加密技術,可以保護數據免受敵人的攻擊,并能夠捕獲和存儲當今的數據,以便將來由足夠強大的量子計算機解密。Cloudflare研究團隊自2017年以來一直在探索后量子密碼學。

2022年10月,Cloudflare默認在邊緣啟用后量子密鑰協議,但使用該協議需要瀏覽器的支持。Google的Chrome瀏覽器于2023年8月開始慢慢啟用支持,研究人員預計其支持將在2024年繼續增長,其他瀏覽器也將隨著時間的推移增加支持。2023年9月,Cloudflare宣布針對入站和出站連接以及許多內部服務全面推出后量子加密技術,并預計在2024年底之前完成所有內部服務的升級。

在8月份首次啟用支持后,Chrome開始增加使用后量子加密技術的瀏覽器(版本116及更高版本)數量,從而實現了逐步增長,并在11月8日出現了大幅增長。正是由于這些舉措,在11月底,使用后量子加密的TLS 1.3流量的比例達到了1.7%。隨著Chrome瀏覽器未來的更新,以及其他瀏覽器增加對后量子加密的支持,研究人員預計這一比例將在2024年繼續快速增長。

【后量子加密TLS 1.3流量的增長趨勢】

欺騙性鏈接和勒索企圖是惡意電子郵件中最常見的兩類威脅。

作為排名第一的商業應用程序,電子郵件對于攻擊者來說是進入企業網絡的一個非常有吸引力的入口點。有針對性的惡意電子郵件可能會試圖冒充合法發件人、嘗試讓用戶點擊欺騙性鏈接或包含危險附件以及其他類型的威脅。2023 年,在Cloudflare Area 1分析的電子郵件中,平均有2.65%被發現是惡意的。根據每周匯總情況,2月初、9月初和10月下旬分別出現超過3.5%、4.5%和超過5%的峰值。

【全球惡意電子郵件占比趨勢】

在使用惡意電子郵件實施攻擊時,攻擊者會使用各種技術,研究人員將其稱為威脅類別。對惡意電子郵件的分析表明,郵件可能包含多種類型的威脅,這凸顯了對全面電子郵件安全解決方案的需求。通過探索這些類別的威脅活動趨勢,研究人員發現,在全年按周匯總的威脅活動中,多達80%的郵件包含欺騙性鏈接。

然而,攻擊者似乎在8月份開始轉變策略,因為包含欺騙性鏈接的電子郵件比例開始下降,而提出勒索收件人的比例開始上升。到10月底和11月,這兩類威脅的位置發生了互換,如下圖右側所示,在分析的惡意電子郵件中,近80%包含勒索威脅,而只有20%包含欺騙性鏈接。不過,這種勒索活動可能曇花一現,因為其比例下降的速度幾乎和上升的速度一樣快。身份欺騙和憑據收集也是常見的威脅,不過在這一年中發現這兩種威脅的電子郵件所占比例逐漸下降。

【惡意電子郵件的全球威脅類別趨勢】

2023年期間,以RPKI有效路由份額衡量的路由安全性在全球范圍內得到改善。沙特阿拉伯、阿拉伯聯合酋長國和越南等國的路由安全性顯著提高。

邊界網關協議(BGP)是互聯網的路由協議,用于在網絡之間傳遞路由,使流量能夠在源和目的地之間流動。然而,由于它依賴于網絡之間的信任,因此對等點之間共享的不正確信息(無論是有意還是無意)都可能會將流量發送到錯誤的位置,從而可能產生惡意結果。

資源公鑰基礎設施(RPKI)是一種簽名記錄的加密方法,它將BGP路由公告與正確的來源AS編號相關聯。簡而言之,它提供了一種方法來確保所共享的信息最初來自允許這樣做的網絡。(請注意,這只是實現路由安全的挑戰的一半,因為網絡提供商還需要驗證這些簽名并過濾掉無效的公告。)在美國,聯邦政府認識到路由安全的重要性,聯邦通信委員會于7月31日舉辦了“邊境網關協議安全研討會”。

Cloudflare一直是路由安全的堅定支持者,其采取了一系列措施,包括:作為MANRS CDN和Cloud Programme的創始參與者;為網絡運營商發布RPKI工具包;提供一個公共工具,使用戶能夠測試其互聯網提供商是否安全地實施了BGP。

在Cloudflare Radar 7月份發布的新路由頁面的基礎上,研究人員分析了RIPE NCC的RPKI每日存檔中的數據,以確定RPKI有效路由(而不是那些無效或狀態未知的路由公告)的份額,以及這些份額在2023年期間的變化情況。自今年年初以來,RPKI有效路由的全球份額增長至近45%,較2022年底上升了6個百分點。在國家/地區層面,美國只有不到三分之一的路由是RPKI有效的。雖然這明顯好于韓國(韓國公告的路由中只有不到1%是RPKI有效的),但它明顯落后于越南,越南的份額在今年上半年增加了35個百分點,達到90%。

【越南的RPKI有效路由增長】

結語

Cloudflare Radar 2023年度回顧試圖通過趨勢圖和匯總統計提供動態的互聯網快照,提供有關互聯網安全的獨特視角,以及這些領域的關鍵指標在世界各地的差異。希望本文可以幫助組織了解可能影響其安全態勢的關鍵數據,以便為即將到來的2024年做好應對準備。

原文鏈接:https://blog.cloudflare.com/radar-2023-year-in-review/