黑客盯上了易受 RCE 攻擊的 Apache RocketMQ 服務器

Bleeping Computer 網站消息,安全研究人員近期檢測到了數百個 IP 地址,這些地址掃描或試圖利用 Apache RocketMQ 服務中存在的遠程命令執行漏洞 CVE-2023-33246 和 CVE-2023-37582。

這兩個安全漏洞的嚴重程度都很高,其中 CVE-2023-33246 漏洞主要影響包括 NameServer、Broker 和 Controller 等在內的多個組件。

據悉,Apache 已經發布了一個針對 RocketMQ 中 NameServer 組件的不完整修復程序,但 Apache RocketMQ 項目管理委員會成員 Rongtong Jin 警告稱,鑒于 CVE-2023-33246 漏洞問題在 5.1.1 版本中未得到完全修復,RocketMQ NameServer 組件中仍存在遠程命令執行漏洞。

安全研究人員表示,在易受攻擊的網絡系統上,當 NameServer 的地址在未經適當權限檢查的情況下在線暴露時,威脅攻擊者便可以利用 CVE-2023-33246 漏洞,使用 NameServer 上的更新配置功能來執行任意命令。

此外,研究人員進一步指出,威脅攻擊者還能夠利用 CVE-2023-37582 安全漏洞,以 RocketMQ 正在運行的系統用戶身份執行任意命令,建議將 RocketMQ 5.x/4.x 的 NameServer 升級到 5.1.2/4.9.7 或更高版本,以避免遭受網絡攻擊。

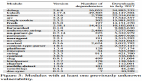

威脅跟蹤平臺 The ShadowServer Foundation 已記錄了數百個主機掃描在線暴露的 RocketMQ 系統,其中一些主機正在試圖利用 CVE-2023-33246 和 CVE-2023-37582 這兩個安全漏洞。ShadowServer 強調,它所觀察到的攻擊活動可能是潛在威脅攻擊者的偵查嘗試、利用行為,甚至是研究人員掃描暴露端點的一部分。

至少從 2023 年 8 月起,就有很對威脅攻擊者瞄準了易受攻擊的 Apache RocketMQ 系統,當時研究人員就已經觀察了 DreamBus 僵尸網絡利用 CVE-2023-33246 安全漏洞,在易受攻擊的服務器上投放 XMRig Monero 礦機。

2023 年 9 月,美國網絡安全和基礎設施安全局(CISA)敦促聯邦機構在當月底前修補 CVE-2023-33246漏洞,并就其活躍利用狀態發出了嚴重警告。