DNS安全爆出史詩級漏洞,可導致全球互聯網大面積癱瘓

近日,網絡安全研究人員發現了一個可導致全球互聯網癱瘓的名為KeyTrap的嚴重漏洞。該漏洞隱藏在域名系統安全擴展(DNSSEC)功能中,可被攻擊者利用發動DoS攻擊,長時間阻斷應用程序訪問互聯網。

KeyTrap漏洞分配的CVE編號為CVE-2023-50387,屬于DNSSEC設計缺陷,影響幾乎所有主流域名系統(DNS)實現或服務。攻擊者僅需發送一個惡意DNS數據包,便能使易受攻擊的解析器陷入長期拒絕服務(DoS)狀態。

DNSSEC是域名系統(DNS)的一個安全擴展功能,通過加密簽名為DNS記錄提供身份驗證,確保DNS數據來自權威名稱服務器,且沒有在路由過程中被篡改,從而保護用戶免于被引導至惡意網站。

可癱瘓全球大部分互聯網的漏洞

KeyTrap漏洞由來自德國國家應用網絡安全研究中心ATHENE的研究人員聯合歌德大學法蘭克福特分校、弗勞恩霍夫安全信息技術研究所和達姆施塔特工業大學的專家共同發現。

據研究人員介紹,該漏洞源于DNSSEC需要發送所支持密文的所有相關加密密鑰以及驗證簽名。即使某些DNSSEC密鑰配置錯誤、不正確或屬于不受支持的密文,也會執行相同的流程。

攻擊者利用此漏洞開發了一種新的基于DNSSEC的算法復雜性DoS攻擊,可以將DNS解析器中的CPU指令計數增加200萬倍,從而延遲其響應。

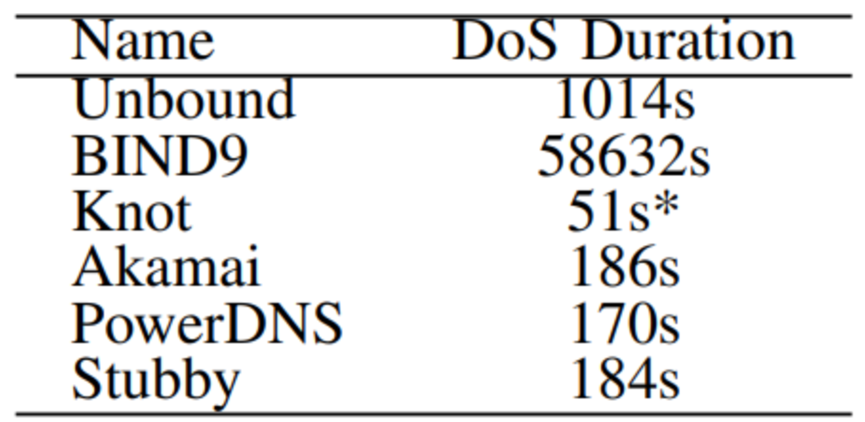

這種DoS攻擊狀態的持續時間取決于解析器實現,但研究人員表示,單個攻擊請求可以使響應延遲56秒到16個小時。

KeyTrap攻擊中單次請求導致的DNS解析延遲

KeyTrap攻擊中單次請求導致的DNS解析延遲

ATHENE在披露報告中寫道:“利用此攻擊將對任何使用互聯網的應用程序產生嚴重后果,包括網絡瀏覽、電子郵件和即時消息等技術可能無法使用。”

研究人員表示:“利用KeyTrap,攻擊者可以完全癱瘓全球互聯網的大部分地區。”

有關漏洞的完整詳細信息以及其在現代DNS實現中如何復現的技術報告已于本周早些時候發布。

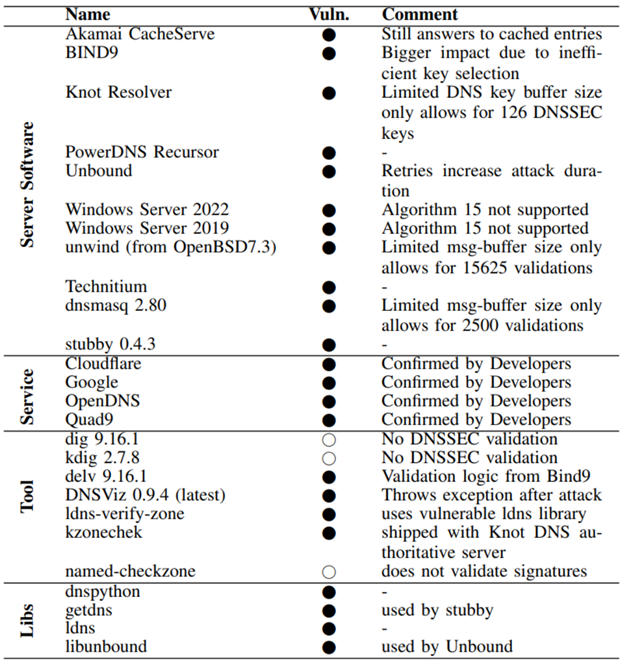

容易受到KeyTrap攻擊影響的DNS軟件、服務、工具和代碼庫

容易受到KeyTrap攻擊影響的DNS軟件、服務、工具和代碼庫

研究人員從2023年11月初開始演示KeyTrap攻擊如何影響谷歌和Cloudflare等DNS服務提供商(上圖),并與這些公司合作開發緩解措施。

漏洞存在近25年

ATHENE表示,KeyTrap漏洞自1999年以來就存在于廣泛使用的標準中,近25年來一直未被發現,主要原因是DNSSEC驗證的復雜性。

盡管受影響的廠商已經推送了修復程序或正在緩解KeyTrap風險,ATHENE表示,從根本上解決問題可能需要重新評估DNSSEC的設計理念。

作為對KeyTrap威脅的回應,Akamai在2023年12月至2024年2月期間開發并部署了針對其DNSi遞歸解析器(包括CacheServe和AnswerX)以及其云和托管解決方案的緩解措施。

Akamai指出,根據APNIC的數據,大約35%的美國互聯網用戶和全球30%的互聯網用戶依賴使用DNSSEC驗證的DNS解析器,因此易受KeyTrap攻擊。

盡管Akamai沒有披露太多緩解措施細節,但根據ATHENE的論文,Akamai的解決方案是將加密失敗限制在最多32個,基本上可以防止攻擊者通過耗盡CPU資源來延遲或癱瘓網絡。

目前,谷歌和Cloudflare也都已經開始著手修復其DNS服務。