隱蔽的 GTPDOOR Linux 惡意軟件正將目標鎖定移動運營商

近日,安全研究人員 HaxRob 發現了一個名為 GTPDOOR 的 Linux 后門,利用該后門能夠非法進入移動運營商網絡內部。

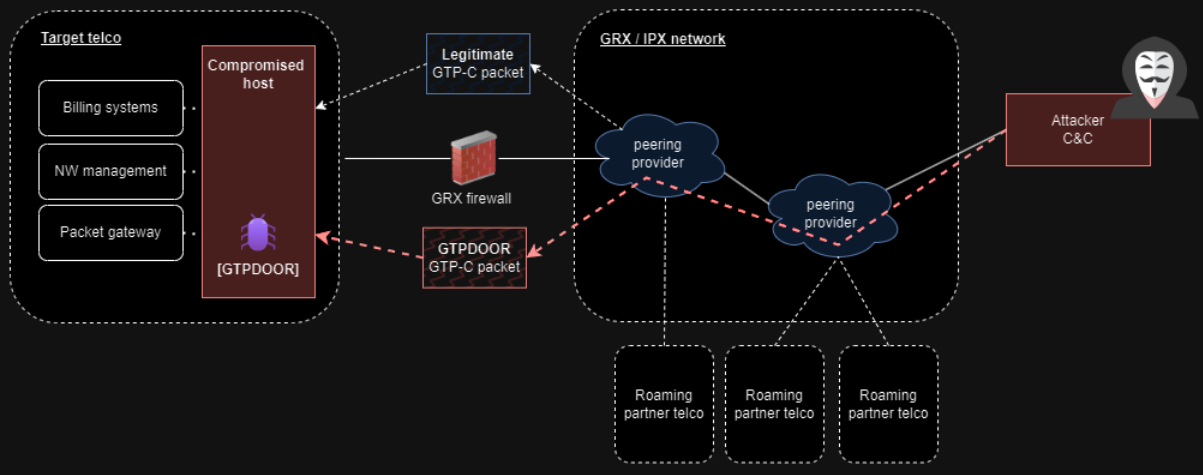

據信,GTPDOOR 背后的威脅分子會攻擊與 GPRS 漫游交換(GRX)相鄰的系統,如 SGSN、GGSN 和 P-GW,這些系統可為攻擊者提供直接進入電信核心網絡的途徑。

GRX 是移動電信的一個組件,可促進跨不同地理區域和網絡的數據漫游服務。服務 GPRS 支持節點(SGSN)、網關 GPRS 支持節點(GGSN)和 P-GW(4G LTE 的分組數據網絡網關)是移動運營商網絡基礎設施的組成部分,各自在移動通信中發揮不同的作用。

由于 SGSN、GGSN 和 P-GW 網絡更容易暴露在公眾面前,其 IP 地址范圍已在公開文件中列出。研究人員認為它們很可能是獲取移動運營商網絡初始訪問權限的目標。

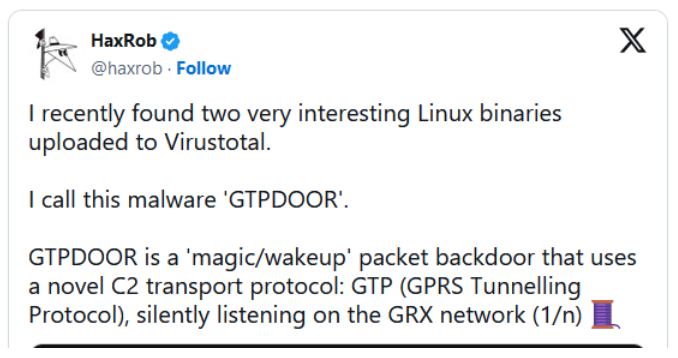

HaxRob 在文章中解釋說,GTPDOOR 很可能是屬于 "LightBasin "威脅組織 (UNC1945) 的工具,該組織此前曾收集了全球多家電信公司的情報。

研究人員在 2023 年底發現了上傳到 VirusTotal 的兩個后門版本,這兩個版本基本上都沒有被殺毒引擎檢測到,這些二進制文件針對的是一個非常老的 Red Hat Linux 版本。

隱秘的 GTPDOOR 行動

GTPDOOR 是一款專為電信網絡定制的復雜后門惡意軟件,利用 GPRS 隧道協議控制平面(GTP-C)進行隱蔽的指揮和控制(C2)通信。其用于部署在與 GRX 相鄰的基于 Linux 的系統中,負責路由和轉發與漫游相關的信令和用戶平面流量。

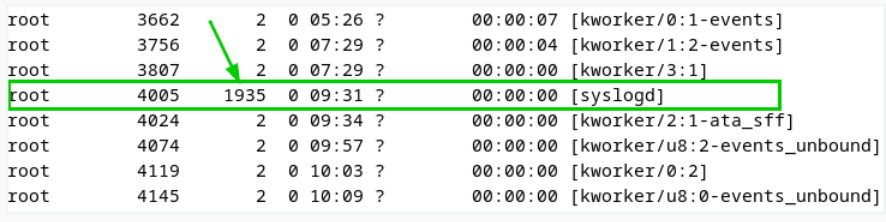

為了提高隱蔽性,GTPDOOR 還可以更改進程名稱,模仿合法的系統進程。

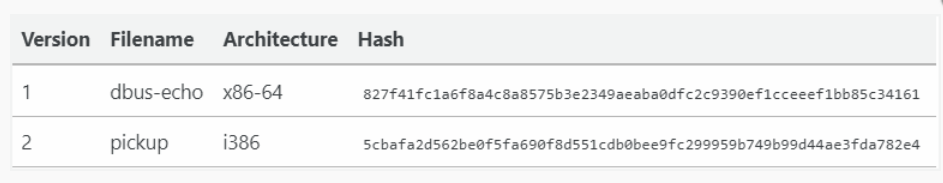

惡意軟件會偵聽特定的 GTP-C echo 請求消息("神奇數據包"),喚醒并在主機上執行給定的命令,然后將輸出發送回操作員。

惡意數據包結構(doubleagent.net)

魔法 GTP 數據包的內容經過驗證,并使用簡單的 XOR 密碼進行加密,確保只有經過授權的操作員才能控制惡意軟件。

GTPDOOR v1 支持在被攻破的主機上執行以下操作:

- 設置用于 C2 通信的新加密密鑰

- 向名為 "system.conf "的本地文件寫入任意數據

- 執行任意 shell 命令并發回輸出結果

GTPDOOR v2 除支持上述操作外,還支持以下操作:

- 通過訪問控制列表(ACL)機制指定允許與被入侵主機通信的 IP 地址或子網

- 檢索 ACL 列表,對后門的網絡權限進行動態調整

- 清除 ACL 以重置惡意軟件

HaxRob 還強調了惡意軟件從外部網絡進行隱蔽探測的能力,可通過任何端口傳遞的 TCP 數據包獲得響應

GTPDOOR 攻擊概述 (doubleagent.net)

檢測和防御

檢測策略包括監控原始套接字活動、意外的進程名稱和特定的惡意軟件指標(如重復的系統日志進程)。

建議的檢測步驟如下:

- 使用 lsof 檢查打開的原始套接字,這表明存在潛在漏洞

- 使用 netstat -lp --raw 查找異常監聽套接字

- 使用異常 PPID 識別模仿內核線程的進程

- 搜索 /var/run/daemon.pid,這是 GTPDOOR 使用的一個互斥文件

- 查找可能由惡意軟件創建的意外 system.conf 文件

異常 PID (doubleagent.net)

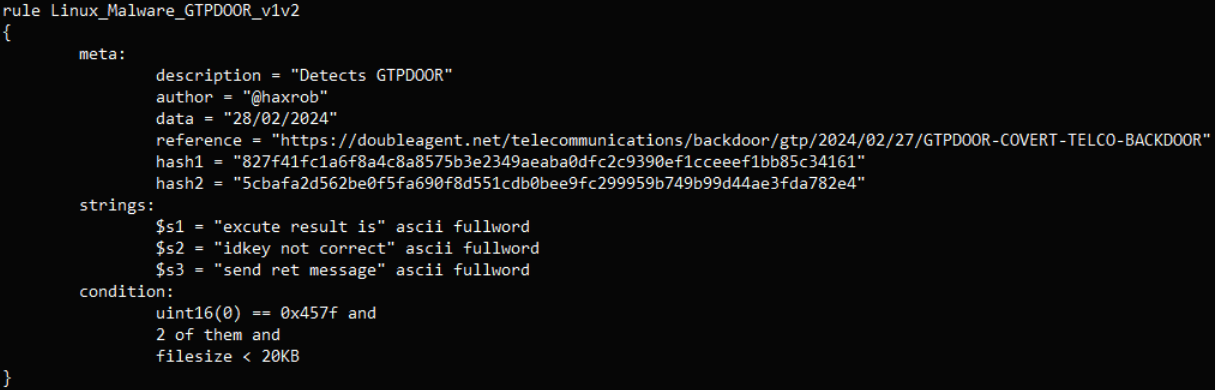

同時,還為防御者提供了以下用于檢測 GTPDOOR 惡意軟件的 YARA 規則。

針對GTPDOOR 惡意軟件,研究人員提出了一些防御措施,比如具有嚴格規則并遵守GSMA安全準則(1,2)的GTP防火墻,能有效阻止或過濾惡意數據包和連接。